|

Главная |

Основные этапы допуска в компьютерную систему

|

из

5.00

|

Место и роль идентификации/аутентификации в системах защиты информации от несанкционированного доступа.

Основными задачами и составляющими ИБ является: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Поясним понятия доступности, целостности и конфиденциальности.

Доступность — это возможность за приемлемое время получить требуемую информационную услугу.

Под целостностью информации подразумевается, ее защищенность от разрушения и несанкционированного изменения.

Наконец, конфиденциальность — это защита от несанкционированного доступа к информации.

В связи с возросшей информатизацией современного общества и увеличением числа объектов и потоков информации, которые необходимо защищать от несанкционированного доступа, все более актуальными становятся проблемы использования механизмов и технологий идентификации для разграничения доступа к ресурсам.

Несанкционированный доступ к информации - это незапланированное ознакомление, обработка, копирование, применение различных вирусов, в том числе разрушающих программные продукты, а также модификация или уничтожение информации в нарушение установленных правил разграничения доступа.

Поэтому, в свою очередь, защита информации от несанкционированного доступа призвана не допустить злоумышленника к носителю информации. В защите информации, компьютеров и сетей от НСД можно выделить три основных направления:

первое направление ориентируется на недопущение нарушителя к вычислительной среде и основывается на специальных технических средствах идентификации (опознавания) пользователя;

второе направление связано с защитой вычислительной среды от вредоносного (злоумышленного) ПО и основывается на создании специального программного обеспечения;

третье направление связано с использованием специальных средств защиты информации компьютеров от несанкционированного доступа.

Следует иметь в виду, что для решения каждой из задач применяются как различные технологии, так и различные средства.

Требования к средствам защиты, их характеристики, функции ими выполняемые и их классификация, а также термины и определения по защите от несанкционированного доступа приведены в следующих нормативных документах: Законы Украины "Про інформацію" (2657-12), "Про державну таємницю" (3855-12), "Про захист інформації в інформаційно-телекомунікаційних системах" (80/94-ВР), "Про телекомунікації" (1280-15), Положенні про технічний захист інформації в Україні, затвердженому Указом Президента України від 27 вересня 1999 р. N 1229 (1229/99), Постановлении КМУ от 29.03.2006г. №373 "Про затвердження Правил забезпечення захисту інформації в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах".

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности. Идентификация и аутентификация - это первая линия обороны, «проходная» информационного пространства организации.

Здесь имеет место взаимодействие разных аспектов информационной безопасности: если нарушена конфиденциальность, может пострадать целостность.

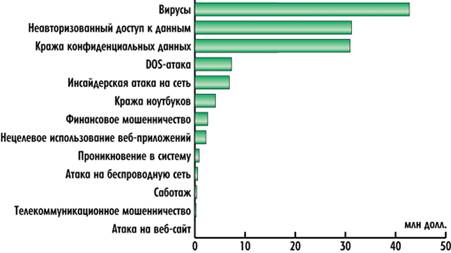

Согласно данным ежегодного обзора компьютерной преступности CSI/FBI за 2005 г. (рис. 1) на втором и третьем местах по размеру ущерба предприятий в США находятся неавторизованный доступ к данным и кража конфиденциальных данных. Чтобы снизить подобные потери, необходимо уделять больше внимания решению задач аутентификации и управления доступом пользователей.

Рис.1. Данные по объемам потерь за 2005 г. (число предприятий – респондентов США – 700)

Основные этапы допуска в компьютерную систему

Системой защиты по отношению к любому пользователю с целью обеспечения безопасности обработки и хранения информации должны быть предусмотрены следующие этапы допуска в вычислительную систему:

1) идентификация;

2) установление подлинности (аутентификация);

3) определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам (авторизация).

Данные этапы должны выполняться и при подключении к компьютерной системе (КС) таких устройств, как удаленные рабочие станции и терминалы.

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя с целью выполнения следующих защитных функций:

1) установление подлинности и определение полномочий пользователя при его допуске в компьютерную систему;

2) контроль установленных полномочий и регистрация заданных действий пользователя в процессе его сеанса работы после допуска данного пользователя в КС;

3) учет обращений к компьютерной системе.

Общая схема идентификации и установления подлинности пользователя при его доступе в компьютерную систему представлена на рисунке 2.

Рис.2 Схема идентификации/аутентификации пользователя при его входе в КС

|

из

5.00

|

Обсуждение в статье: Основные этапы допуска в компьютерную систему |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы