|

Главная |

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False

|

из

5.00

|

32. Возвращаемся (или не возвращаемся, если проводили эксперименты с PowerShell) на виртуальную машину с Windows 8.1 и повторяем попытку запустить оснастку Управление компьютером для удаленного сервера dc12_r2_core в Диспетчере серверов.

33. На этот раз все получается.

Лабораторная работа 4

Установка роли Active Directory на сервер под управлением

Windows Server 2012 R2 Core.

Цель

Выполнить установку роли AD на сервере Windows Server 2012 R2 в режиме удаленного управления. Провести первоначальную настройку доменных служб Active Directory.

Теоретические сведения

Домен Active Directory

Административная единица в сети компьютеров, которая для удобства управления объединяет в себе несколько функций, включая перечисленные ниже.

· Удостоверение пользователя для всей сети. К однажды созданному в домене удостоверению пользователя затем можно обращаться с любого компьютера, присоединенного к лесу, в котором расположен домен. Контроллеры домена, составляющие домен, осуществляют безопасное хранение учетных записей пользователей и их учетных данных, таких как пароли и сертификаты.

· Проверка подлинности. Контроллеры домена предоставляют пользователям службы проверки подлинности. Также они предоставляют дополнительные данные авторизации, такие как членство в группах. Эти службы могут использоваться администраторами для контроля доступа к сетевым ресурсам.

· Отношения доверия. Домены распространяют действие служб проверки подлинности на пользователей других доменов в том же лесу с помощью автоматического двунаправленного доверия. Кроме того, домены распространяют действие служб проверки подлинности на пользователей доменов в других лесах при помощи либо доверий лесов, либо внешних доверий, созданных вручную.

· Управление политиками. Домен является областью действия административных политик, таких как сложность пароля и правила повторного использования пароля.

· Репликация. Домен определяет раздел дерева каталогов, обеспечивающий данные для работы необходимых служб и реплицируемый между контроллерами домена. Поэтому все контроллеры домена являются его узлами и управляются как единое целое.

Лес Active Directory

Набор из одного или нескольких доменов Active Directory с единой логической структурой, схемой каталогов и конфигурацией сети, а также автоматическими двунаправленными транзитивными отношениями доверия. Каждый лес представляет собой экземпляр каталога с заданной защитной границей.

Режим работы Active Directory

Параметр доменных служб Active Directory, включающий расширенные возможности доменных служб Active Directory уровня домена или леса.

В полноценной структуре Active Directory контроллеров домена должно быть не менее двух. В противном случае возникает неоправданный риск, так как в случае отказа единственного контроллера домена структура AD будет полностью уничтожена. Хорошо если будет актуальная резервная копия и из нее удастся восстановиться, в любом случае все это время ваша сеть будет полностью парализована.

Поэтому сразу же после создания первого контроллера домена нужно развернуть второй. Второй контроллер должен быть предусмотрен еще на стадии планирования. Также не стоит совмещать роль контроллера домена с любыми иными серверными ролями.

Выполнение

1. Продолжаем использовать тестовый полигон из созданных в предыдущих лабораторных работах виртуальных машин.

2. Подготовительный этап при «поднятии» роли сервера до Active Directory заключается в задании серверу статического IP адреса, изменение IP адреса Предпочитаемого DNS сервера на 127.0.0.1 (т.к. наш контроллер будет еще и выполнять роль DNS сервера) и изменение имени на более понятное ассоциативное, например DC или PDC.

3. Итак, все управление сервером dc12_r2_core выполняется с рабочей станции Администратора – ws_win81.

4. Запускаем Диспетчер серверов, выбираем из списка единственный пока зарегистрированный сервер dc12_r2_core, вызываем контекстное меню и в нем выбираем пункт Добавить роли и компоненты.

.

.

5. В окне Мастер добавления ролей и компонентов читаем, собственно какими возможностями этот мастер обладает J, и идем дальше.

6. На следующем шаге соглашаемся, что нас интересует Установка ролей и компонентов.

7. Еще раз подтверждаем, что нам нужен именно сервер dc12_r2_core.

8. Из списка доступных для установки ролей отмечаем галочкой DNS-сервер и затем Доменные службы Active Directory. Дополнительно у нас будет спрошено разрешение установить необходимые для роли компоненты.

9. На следующем шаге имеется возможность посмотреть, какие компоненты будут установлены (мы же дали согласие на предыдущем шаге) и в случае необходимости выбрать дополнительные компоненты для установки. Обратите внимание, что снять галочки, т.е. выполнить деинсталляцию компонентов (да собственно и ролей на предыдущем шаге) невозможно. Для этого необходимо запускать мастера в режиме удаления ролей и компонентов.

10. Мастер установки рассказывает нам про DNS сервер.

11. Затем Мастер рассказывает про AD DS и обращает внимание на некоторые очевидные вещи J.

12. И на последнем шаге Мастер показывает набор компонентов, которые были выбраны для установки и просит подтверждения. Опцию Автоматический перезапуск конечного сервера, если требуется можно не выбирать, т.к. при установке роли Active Directory перезагрузка сервера произойдет в любом случае. Полезной является опция Указать альтернативный исходный путь, т.к. позволяет задать расположение установочных пакетов (дистрибутивов).

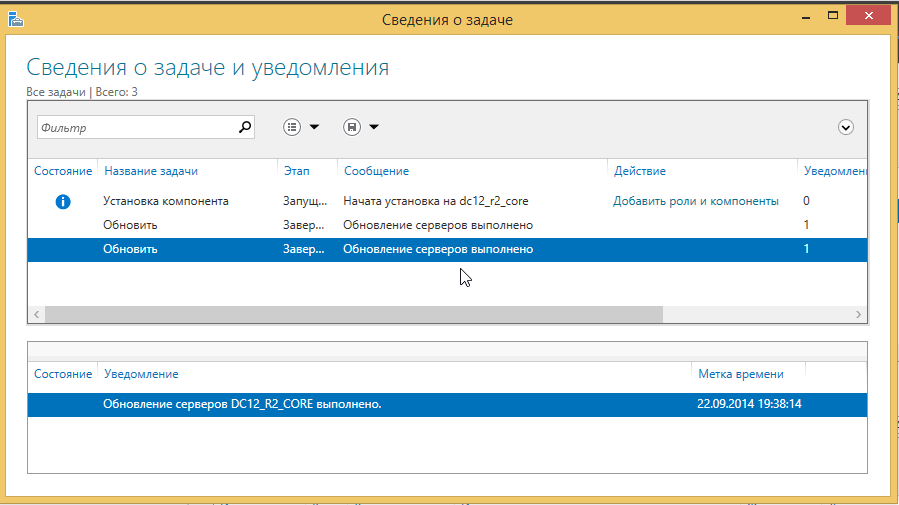

13. После запуска процесса установки окно Мастера можно закрыть и следить за процессом выполнения установки нажав на значок флага уведомлений в основном окне Диспетчера серверов. Более подробную информацию о выполняемых задачах можно посмотреть в отдельном окне, выбрав пункт Сведения о задаче.

14. После успешной установки компонентов необходимо выполнить настройку роль Active Directory. Рядом с пиктограммой флага уведомлений появиться желтый треугольник. Нажимаем на флаг уведомления и видим незаконченную задачу Конфигурация после развертывания. Щелкаем на ссылку Повысить роль этого сервера до уровня контроллера домена.

15. На первом шаге конфигурирования необходимо выбрать опцию Добавить новый лес и указать Имя корневого домена – my.local (в нашем случае).

16. На следующем шаге можно установить режим работы леса и домена. Это может потребоваться для обеспечения совместимости с существующими Active Directory развернутыми в организации. Т.к. в нашем сценарии имеем только один контроллер домена, то оставляем без изменений предложенный режим работы – Windows Server 2012 R2. Устанавливаем пароль для режима восстановления служб каталогов (DSRM). Здесь имеется последний шанс отключить возможность DNS-сервера, этого делать не нужно J.

17. Мастер настройки предупредит о невозможности создать делегирование для нашего DNS-сервера.

18. Мастер предлагает убедиться, что NetBIOS имя присвоенное домену нас устраивает и дает последний шанс поменять его.

19. Пути расположения баз данных AD DS, файлов журналов и папки SYSVOL оставим без изменений.

20. Мастер предлагает ознакомиться с параметрами конфигурации – сводной информацией по настройки. Кроме этого, можно нажать на кнопку Просмотреть сценарий и получить готовый PowerShell скрипт, который произведет настройку доменных служб Active Directory.

21. Перед установкой Мастер проверяет выполнения предварительных требований. В нашем случае получили «зеленый свет» с небольшими замечаниями-уведомлениями.

22. Смело жмем кнопку Установить наблюдаем за происходящим. После завершения установки сервер будет «поднят» до уровня контроллера домена и перезагрузиться. Окно мастера можно закрыть и отслеживать выполнение задачи нажав на флаг уведомлений в основном окне Диспетчера серверов. Возможно, получим ошибку при выполнении задачи Автоматическое обновление. Возникновение ошибки понятно, т.к. сервер «ушел» на перезагрузку J.

23. Перейдем на виртуальную машину с сервером и убедимся, что сервер успешно перезагрузился.

24. Возвращаемся на виртуальную машину ws_win81 (рабочая станция Администратора) в Диспетчер серверов. Обратите внимание, что слева добавились новые пункты: AD DS и DNS. Кроме того, если щелкнуть правой клавишей мыши на сервере dc12_r2_core в списке зарегистрированных серверов, то увидим, что количество пунктов меню значительно увеличилось. Выбираем пункт Обновить и к сожалению эта задача завершается с ошибкой Отказано в доступе. Такое поведение сервера понятно, т.к. теперь он находится в домене MY и соответственно данные для авторизации, которые указывались ранее уже стали не актуальны.

25. Открываем Диспетчер учетных данных (Панель управления->Учетные записи пользователей->Администрирование учетных записей) на вкладке Учетные данные Windows необходимо скорректировать данные для сервера dc12_r2_core. Указываем уже не локального администратора, а доменного.

26. В Диспетчере серверов повторяем попытку Обновить информацию о сервере dc12_r2_core. Видим, что задача выполняется успешно.

Лабораторная работа 5

Присоединение рабочей станции Windows 8.1

к домену Active Directory.

Цель

Выполнить ввод рабочей станции под управление ОС Windows 8.1 в домен Active Directory под управление Windows Server 2012 R2 Core. Проанализировать изменение (упрощение) при удаленном администрировании сервера – контроллера домена с помощью Диспетчером серверов с этой рабочей станции.

Выполнение

1. Продолжаем использовать тестовый полигон из созданных в предыдущих лабораторных работах виртуальных машин.

2. Предварительно необходимо немного изменить сетевые настройки рабочей станции ws_win81. Укажем в качестве IP адреса предпочитаемого DNS-сервера IP-адрес нашего контроллера домена – 192.168.180.254.

3. В файле hosts закомментируем или удалим строчку с описанием соответствия имени и IP-адреса для сервера dc12_r2_core, которую добавляли ранее для корректного разрешения имени сервера и обращения к серверу по имени, а не по IP-адресу.

# 192.168.180.254 dc12_r2_core

4. Убедимся, что можем обращаться к серверу по имени, а не по IP-адресу. Выполним команду ping

Ping dc12_r2_core

5. Откроем Диспетчер серверов и убедимся, что не потеряли возможность удаленного управления контроллером домена (сервер dc12_r2-core).

6. Выполним присоединение рабочей станции к домену.

7. Самый простой способ включения Windows в домен реализуется из графического интерфейса. Для этого перейдите в окно свойств системы. В появившемся окне нажмите на кнопку Изменить параметры или слева выбрать пункт Дополнительные параметры системы. На вкладке Имя компьютера нажмите на кнопку Изменить.

8. В открывшемся окне укажем имя домена – my.local, к которому необходимо выполнить присоединение рабочей станции и нажимаем ОК.

9. Системы выдаст предупреждение, что имя ws_win81 содержит спецсимволы, поэтому немного поменяем имя компьютера – ws-win81.

10. На возмущение системы, что такое имя уже существует в сети, просим еще раз повторить попытку. Для присоединения к домену необходима учетная запись пользователя этого домена. Будем использовать учетную запись Администратора домена.

11. После перезагрузки можно будет использовать доменную учетную запись (пока у нас только одна - Администратор) для работы на нашей рабочей станции администратора.

12. В свойствах системы можно убедиться, что теперь полное имя рабочей станции – ws-win81.my.local.

13. Итак, выполнив вход под учетной записью доменного администратора, попробуем управлять нашим контроллером домена с помощью Диспетчера серверов.

14. Открываем Диспетчер серверов (Панель управления->Администрирование). Видим, что к нашему удивлению не зарегистрировано ни одного сервера. Придется добавить сервер dc12_r2_core в список управляемых серверов.

15. Поиск сервера будем выполнять несколько иначе, чем делали ранее. Теперь сервер будем искать в Active Directory. Обратите внимание, что в окне Добавление серверов на вкладке Active Directory в поле Расположение указано имя домена (MY), в который входит наша рабочая станция. Нажимаем кнопку Найти и ниже отображаются все компьютеры, входящие в домен, включая сам контроллер (dc12_r2_core). Добавляем контроллер в список справа и нажимаем OK.

16. Итак, контроллер успешно добавлен в список управляемых серверов. Для эксперимента можно попробовать открыть разнообразные оснастки, например, Управление компьютером или Центр администрирования Active Directory.

Лабораторная работа 6

Управление учетными записями пользователей

и компьютеров Active Directory через GUI.

Цель

Освоить оснастки Центр администрирования Active Directory и Пользователи и компьютеры Active Directory. Научиться выполнять основные действия (создание новых, изменение значений атрибутов существующих, перемещение) над объектами AD DS с помощью вышеуказанных оснасток.

Выполнение

1. На рабочей станции ws-win81 запустите Диспетчер серверов. Убедитесь, что сервер dc12_r2_core доступен для управления.

2. Откройте оснастку Центр администрирования Active Directory и изучите объекты AD DS.

3. В Диспетчере серверов откройте оснастку Пользователи и компьютеры Active Directory и изучите какие объекты AD DS отображаются в ней.

4. Используя Центр администрирования Active Directory, создайте новое Подразделение, значения атрибутов заполните в соответствии с рисунком ниже. Убедитесь, что подразделение успешно создано (обновить информацию в окне Центра администрирования можно нажав F5).

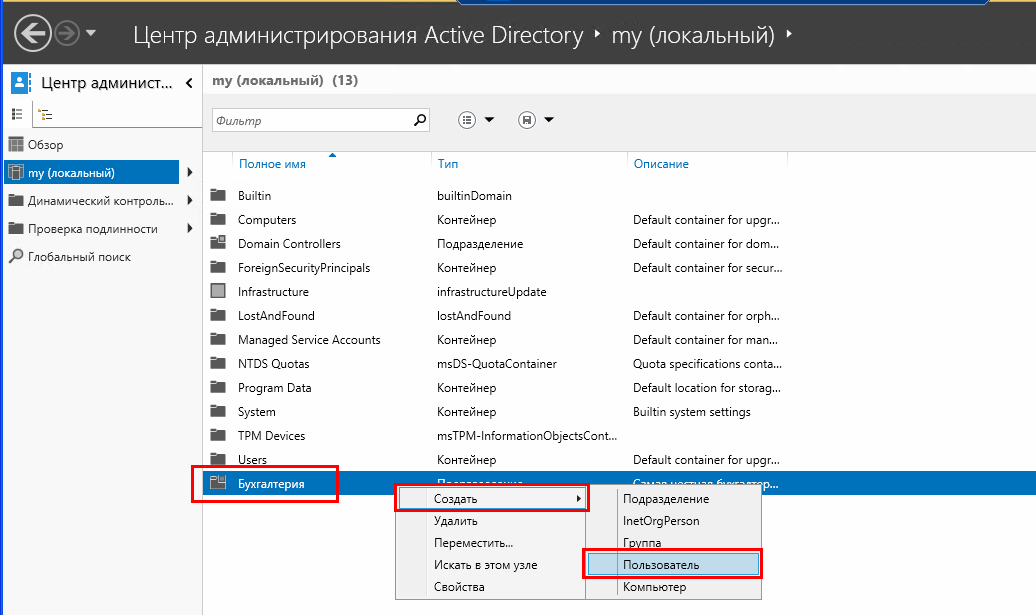

5. В контейнере Бухгалтерия создайте нового пользователя, заполнив значения атрибутов в соответствии с рисунком ниже.

6. Убедитесь, что новый пользователь появился в подразделении Бухгалтерия. Обратите внимания, что учетная запись нового пользователя отключена. Создайте еще одного пользователя в подразделении Бухгалтерия и заполните значения атрибутов в соответствии с рисунком ниже.

7. Перейдите в окно оснастки Пользователи и компьютеры Active Directory (или откройте ее) и найдите в дереве объектов AD DS созданное Вами подразделение Бухгалтерия, убедитесь, что два созданных пользователя располагаются в этом контейнере. Создайте нового пользователя с помощью мастера (значения атрибутов заполните в соответствии с рисунками ниже).

8. Если в процессе создания пользователя не указать пароль, то создать пользователя не получиться, поэтому необходимо вернуться на шаг назад и задать пароль для пользователя.

9. Убедитесь, что новый пользователь появился в контейнере Бухгалтерия. Обратите внимания, что учетная запись созданного пользователя в отличие от других двух пользователей подразделения Бухгалтерия – Включена.

10. В Центре администрирования Active Directory найдите учетную запись пользователя Петр Ф. Счетовод и отредактируйте значение атрибутов организация и основной телефон.

11. В окне оснастки Пользователи и компьютеры Active Directory в подразделении Бухгалтерия выберите пользователей Вера Ф. Серова и Петр Ф. Счетовод (удерживайте клавишу Ctrl при выборе). Измените значение атрибута Комната в соответствии с рисунком ниже.

12. Удобным для Вас способом создайте новое подразделение с именем ШаблоныПользователей.

13. В созданном подразделении ШаблоныПользователей создайте пользователя со следующими значениями атрибутов.

| имя | ШаблонМенеджер |

| должность | менеджер |

| отдел | отдел продаж |

| телефон | (425) 555-0179 |

| описание | шаблон пользователя отдела продаж |

| адрес | Россия, г. Тверь, ул. Загородная |

| время входа в систему | понедельник-пятница с 9:00 до 18:00 |

| вход в… | компьютер ws-win81 |

14. Для создания нового пользователя на основе шаблона необходимо найти его в списке объектов подразделения ШаблоныПользователей и в контекстном меню выбрать пункт Копировать в… Определите значение основных атрибутов нового пользователя проанализируйте какие атрибуты были уже заполнены, а какие нет.

15. Создайте новое подразделение Отдел продаж. Переместите созданного копированием пользователя из подразделения ШаблоныПользователей в подразделение Отдел продаж.

16. В контейнере Бухгалтерия создайте нового пользователя User Test заполните значения атрибутов в соответствии с рисунком ниже.

17. Создайте новую группу безопасности в контейнере Users и значениями атрибутов в соответствии с рисунком ниже.

18. Создайте три глобальные группы Группа1, Группа2 и Группа3 в контейнере Users. Создайте новые учетные записи для трех пользователей Пользователь1, Пользователь2 и Пользователь3 в контейнере Users с произвольными значениями атрибутов.

19. Добавьте пользователей Пользователь1, Пользователь2 и Пользователь3 в группу Группа1. Для этого отредактируйте или карточку каждого пользователя (см. раздел Членство в карточке пользователя) или карточку группы (см. раздел Члены группы в карточке группы).

20. Сделайте Группу1 членом Группы2.

21. Последовательно измените Область действия групп на Универсальную, начиная с Группы1. Какие группы удалось преобразовать в универсальные? Возможно получите ошибку в процессе выполнения этого пункта.

22. Создайте новый объект Компьютер с именем ws1 в контейнере Computers.

23. С помощью оснастки Пользователи и компьютеры Active Directory создайте еще одну учетную запись для компьютера с именем ws2. Сравните значение атрибутов учетной записи компьютера ws-win81 (нашей рабочей станции администратора домена) и созданной учетной записи компьютера ws2, найдите 5 отличий J.

24. Создайте новое подразделение СпецРабочиеСтанции, сравните состав и значения атрибутов для контейнера Computers и созданного Вами контейнера СпецРабочиеСтанции.

25. Переместите в контейнер СпецРабочиеСтанции объекты ws1 и ws2.

Лабораторная работа 7

Использование утилит командной строки

для управления объектами AD DS.

Цель

Изучить основные команды и утилиты командной строки для управления объектами AD DS различных типов (пользователи, группы, подразделения, компьютеры). Освоить утилиты импорта\экспорта каталога Active Directory. C помощью соответствующих утилит научиться получать сведения о значениях определенных атрибутов объектов Active Directory.

Выполнение

1. Для использования утилит командной строки, позволяющих манипулировать объектами AD DS, подключимся к контроллеру домена с помощью Удаленного рабочего стола.

2. Утилита csvde предназначена для выполнения операций импорта/экспорта объектов Active Directory. Для получения справки по возможным параметрам можно просто выполнить следующую команду

Csvde

или

Csvde /?

3. Для удобства дальнейшей работы создайте на диске C: каталог tmp и сделайте его текущим.

4. Выполните экспорт всей информации из базы данных AD DS в файл с именем outputADDS.csv с помощью команды

|

из

5.00

|

Обсуждение в статье: Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы