|

Главная |

Теоретические сведения. Групповая политика представляет собой самый простой способ настройки компьютера и

|

из

5.00

|

Групповая политика представляет собой самый простой способ настройки компьютера и параметров пользователей в сетях на основе доменных служб Active Directory. Групповая политика дает возможность настроить многочисленные параметры одновременно.

Объекты групповой политики содержат параметры политики. Объекты групповой политики можно рассматривать как документы политики, применяющие параметры к находящимся под их контролем компьютерам и пользователям. Консоль управления групповыми политиками используется для создания, перемещения и удаления объектов групповой политики.

В консоли управления групповыми политиками можно увидеть все объекты групповой политики домена в папке объектов групповой политики.

Default Domain Controller Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются именно к контроллерам домена.

Default Domain Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются ко всем компьютерам и пользователям в домене.

Связи групповой политики. На верхнем уровне доменных служб Active Directory находятся сайты и домены. Объекты групповой политики, находящиеся в папке объектов групповой политики, не оказывают никакого влияния, если они не связаны с сайтом, доменом или подразделением. Если объект групповой политики связан с контейнером, групповая политика применяет параметры этого объекта групповой политики к компьютерам и пользователям в этом контейнере. В консоли управления групповыми политиками можно создавать объекты групповой политики в папке объектов групповой политики, а затем связывать их.

Наследование групповой политики. Как было отмечено, при связывании объекта групповой политики с доменом этот объект групповой политики применяется ко всем компьютерам и пользователям всех подразделений и дочерних подразделений домена. Подобным же образом при связывании объекта групповой политики с подразделением этот объект групповой политики применяется ко всем компьютерам и пользователям всех дочерних подразделений. Эта концепция называется наследованием. Вообще говоря, приоритет определяется порядком, в котором групповая политика применяет объекты групповой политики. Порядок следующий: сайт, домен, подразделение и дочерние подразделения. В результате объекты групповой политики в дочерних подразделениях имеют более высокий приоритет, чем объекты групповой политики, связанные с родительскими подразделениями.

Средство Результаты групповой политики (Group Policy Results) предназначено для анализа итоговых параметров групповых политик Active Directory. Данная возможность позволяет производить анализ того, какие именно групповые политики применяются к конкретному пользователю или группе пользователей, и документировать полученные результаты.

Средство Моделирование групповой политики (Group Policy Modeling) предназначено для моделирования итоговых параметров групповых политик Active Directory. Данная возможность позволяет производить анализ того, какие именно групповые политики будут применяться к конкретному пользователю или группе пользователей.

Выполнение

1. На рабочую станцию ws-win81 войдите под учетной записью администратора домена (my\администратор).

2. Добавьте пользователя Пользователь1 в список пользователей данной рабочей станции с уровнем доступа Обычный доступ (если Вы используете для работы удаленный рабочий стол, то выберите уровень доступа Другой и Пользователи удаленного рабочего стола. Убедитесь, что возможен вход в систему под учетной записью Пользователь1.

3. Выполните вход от имени администратора домена (my\администратор).

4. Для работы с групповыми политиками используется две оснастки – Управление групповой политикой и Редактор управления групповыми политиками.

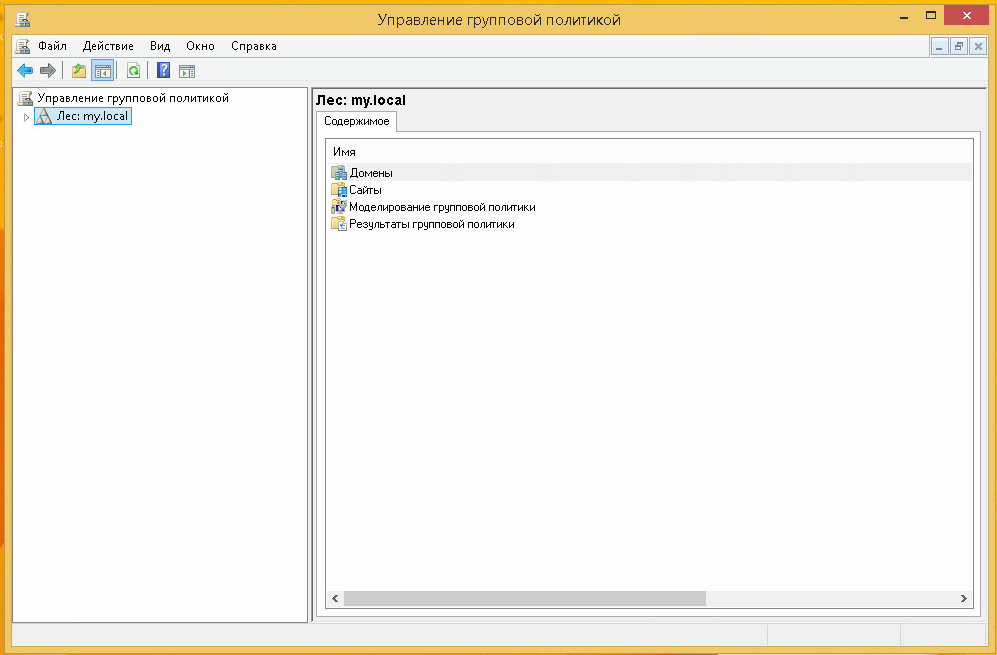

5. Оснастку Управления групповой политикой можно открыть несколькими способами. Первый способ: Пуск –> Панель управления –> Администрирование; второй способ: в Диспетчере серверов в пункте Средства найти соответствующую позицию; третий способ: в командной строке выполнить команду gpmc.msc. Результат всех описанных действий будет одинаковый – откроется окно Управление групповой политикой.

6. При раскрытии узлов Лес, Домены и соответствующего домена в дереве можно увидеть узел Объекты групповой политики, в котором отображаются все существующие Group Policy Object (GPO, объект групповой политики). Кроме того, самую верхнюю позицию дерева занимает Default Domain Policy – это GPO которая применяется для всех компьютеров домена.

7. Для редактирования GPO используется Редактор управления групповыми политиками. Выберите в дереве объектов Default Domain Policy и в контекстном меню пункт Изменить…

8. В дереве Редактора управления групповыми политиками последовательно раскройте узлы Конфигурация компьютера, Конфигурация Windows, Параметры безопасности, Политики учетных записей, Политика паролей.

9. Параметры, отобразившиеся в правой части окна будут определять правила для паролей всех учетных записей Active Directory (срок действия, сложность, минимальную длину и т.д.).

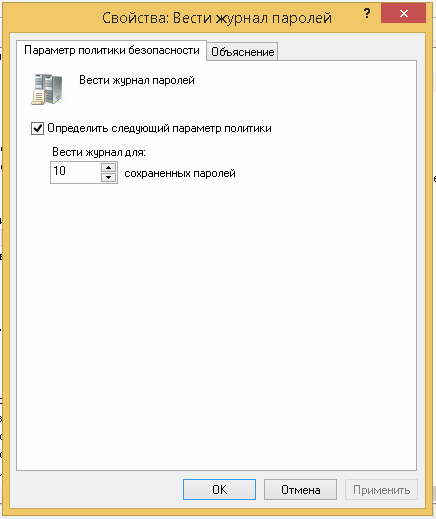

10. Откройте Свойства параметра Вести журнал паролей (либо через контекстное меню, либо двойным щелчком ЛКМ), прочитайте Объяснение действия данного параметра и измените его значение с 24 (по умолчанию) на 10.

11. Самостоятельно изучите параметры Политики блокировки учетной записи и определите новые значения для параметров Время до сброса счетчика блокировок (2 минуты) и Пороговое значение блокировок (3).

12. Заданные условия политики пароля будут действовать для всех в данном домене. В случае необходимости исключений из общих правил необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

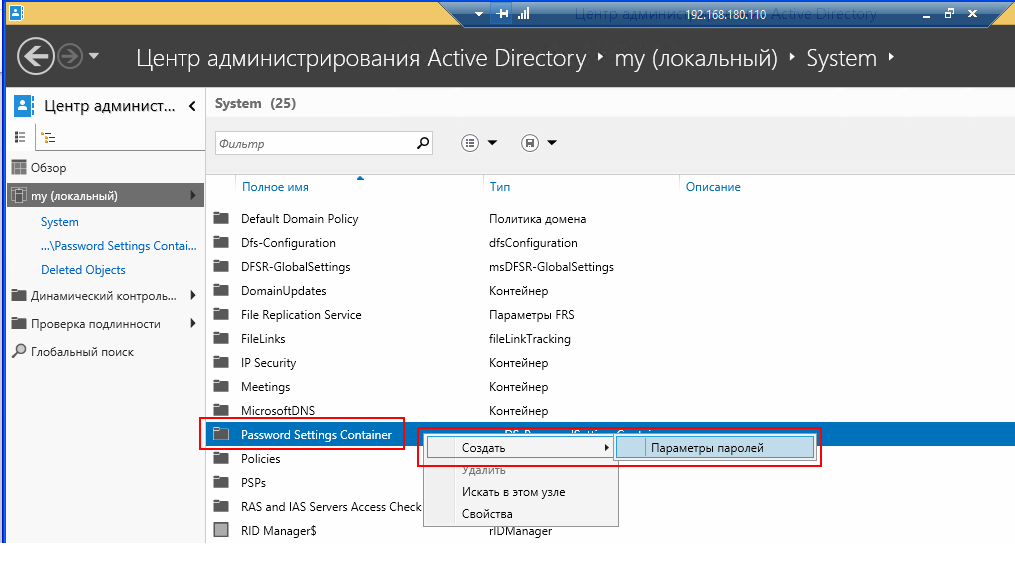

13. Выполним настройку PSO с помощью Центра администрирования Active Directory. В контейнере System найдите Password Settings Container и в контекстном меню выберите пункт Создать –> Параметры паролей.

14. Заполните значение атрибутов в соответствии с рисунком ниже

15. Убедитесь, что новый объект PSO появился в контейнере Password Settings Container

16. Откройте PSO ДляСекретногоОтдела и в области Применяется напрямую к добавьте пользователя User U. Test.

17.Для того, что бы убедиться, что политика паролей PSO действительно применилась к пользователю User U. Test необходимо посмотреть значение атрибута msDS-ResultantPSO. Возможно с первого раза в списке атрибутов Вы не найдете атрибута с таким названием, не огорчайтесь J. Нажмите на кнопку Фильтр и в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные.

18. Все предыдущие пункты выполняли на рабочей станции администратора (ws-win81), так как сервер – контроллер домена установлен в режиме Core, т.е. не имеет графического интерфейса. Для дальнейших экспериментов с групповыми политиками временно вернем GUI на сервер, для этого необходимо выполнить следующий командлет PowerShell

Add-WindowsFeature Server-Gui-Shell, Server-Gui-Mgmt-Infra

19. Для отключения графического интерфейса на сервер необходимо выполнить следующий командлет

Remove-WindowsFeature Server-Gui-Shell, Server-Gui-Mgmt-Infra

20. После завершения установки элементов графического интерфейса на сервере выполните перезагрузку. Самостоятельно установите компоненты для администрирования AD DS.

21. Запустите оснастку Управление групповой политикой и раскройте узел Объекты групповой политики. Элементами этого узла будут все политики, которые имеются в настоящий момент – это политики сформированные по умолчанию Default Domain Controllers Policy (привязывается к контейнеру Domain Controllers, применяется исключительно для контроллеров домена и содержит настройки безопасности) и Default Domain Policy (политика безопасности для домена, привязывается к контейнеру домена и распространяется на весь домен).

22. Из контекстного меню узла Объекты групповой политики выберите пункт Создать и определите имя нового объекта GPO – Test_GPO. Убедитесь, что созданная политика появилась в списке.

.

23. С помощью Центра администрирования Active Directory создайте новую группу Test_GPO_Editors со следующими параметрами

24. Выполним делегирование прав на управления групповой политикой Test_GPO пользователям, входящим в группу Test_GPO_Editors.

25. Выполните вход на рабочую станцию ws-win81 под учетной записью Пользователь1 и попытайтесь изменить Test_GPO. Объясните почему не получилось и что нужно сделать, что бы иметь возможность изменять параметры групповой политики от имени Пользователь1. Выполните необходимые действия и повторно попробуйте изменить параметры групповой политики Test_GPO.

26. Самостоятельно создайте подобную Test_GPO политику с именем Test1_GPO.

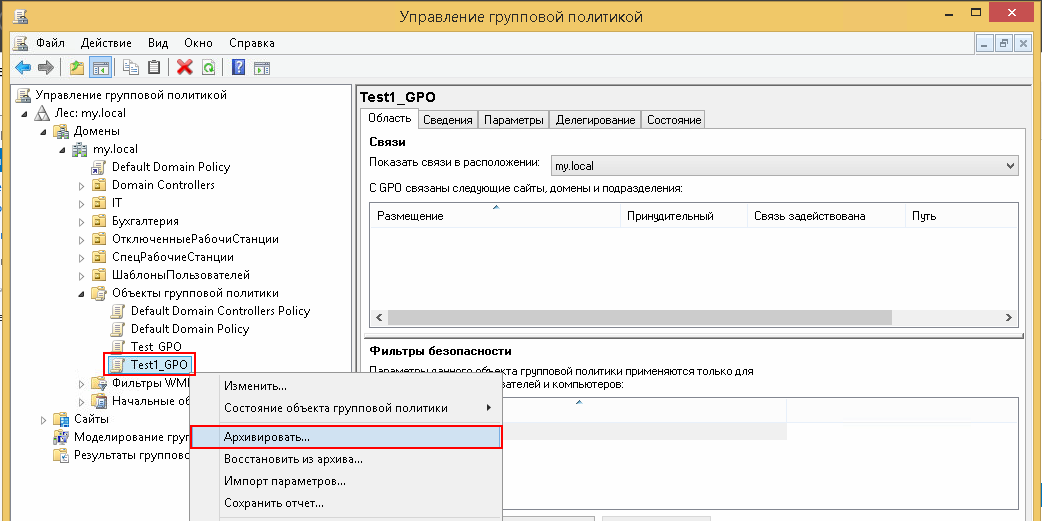

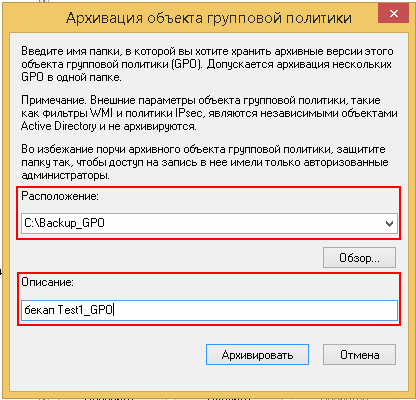

27. Выполним архивирование групповой политики. В контекстном меню групповой политики Test1_GPO выберите пункт Архивировать…, укажите расположение бекапа – C:\Backup_GPO и краткое описание.

28. Откройте в проводнике каталог C:\Backup_GPO и убедитесь, что групповая политика успешно сохранена, обратите внимание какие каталоги были созданы и что в них располагается.

29. Удалите политику Test1_GPO.

30. Выполним восстановление политики Test1_GPO из архивной копии. В контекстном меню узла Объекты групповой политики выберите пункт Управление архивацией… и открывшемся окне найдите последнюю архивную копию политики Test1_GPO. Перед восстановлением посмотрите параметры политики.

31. Откройте в Редакторе управления групповыми политиками политику Test_GPO. Выполним настройку некоторых параметров, которые позволяют ограничить интерфейс пользователя, для которого будет использоваться данная групповая политика.

· для Проводника

§ удалить вкладку «Безопасность» из диалогового окна свойств файлов или папок

§ удалить команды «Подключить сетевой диск»и «Отключить сетевой диск»

· для Рабочего стола

§ удалить значок «Корзина» с рабочего стола

· для меню Пуск и панели задач

§ удалить команду «Выполнить» из меню Пуск

§ переход на Рабочий стол вместо начального экрана при входе

32. Откройте узел Конфигурация пользователя/Административные шаблоны/Компоненты Windows/Проводник и в списке параметров найдите Удалить вкладку «Безопасность», изучите описание действия данного параметра и включите его.

33. Самостоятельно найдите и настройте остальные параметры, перечисленные в пункте 32.

34. Самостоятельно создайте подразделение Test_Computers.

35. Выполним привязку групповой политики Test_GPO к подразделению Test_Computers. Для этого найдите это подразделение в дереве объектов оснастки Управление групповой политикойи в контекстном меню выберите пункт Связать существующий объект групповой политики и выберите в появившемся списке политику Test_GPO.

36. Убедитесь, что пользователь Пользователь1 находится в контейнере подразделения Test_Computers, если это не так, то исправьте ситуацию.

37. Выполните вход в систему на рабочей станции ws-win81 под учетной записью Пользователь1. Убедитесь, что групповая политика применилась корректно.

38. Выполним настройку перенаправления папок пользователя на сервер (откуда можно будет выполнять, например, их централизованное резервное копирование). Предварительно на контроллере домена создадим папку FolderRedirection и предоставим общий доступ к ней для всех пользователей с правом на Чтение и Запись. Кроме этого настроим режим автономного использования этих файлов.

39. Откройте политику Test_GPO в Редакторе управления групповыми политиками. Выберите узел Конфигурация пользователя\Конфигурация Windows\Перенаправление папки и откройте свойства папки Документы установите параметры в соответствии с рисунком ниже.

40. Самостоятельно настройте перенаправление папки Изображения и Музыка.

41. Настройку перенаправления папки AppData выполним немного по-другому, смотрите рисунки ниже.

42. Выполните вход в систему на рабочей станции ws-win81 с учетной записью Пользоваткель1 и создайте в папке Документы произвольный текстовый документ.

43.В адресной строке проводника укажите путь \\<контроллер домена>\FolderRedirection и перейдите по нему. Возможно у Вас не получиться и виной тому настроенный ранее параметр Удалить команду «Выполнить» из меню Пуск. Внимательно прочитайте описание о механизме действия данного параметра и убедитесь в этом. Отключите данный параметр политики и запомните, что манипулировать параметрами групповой политики нужно аккуратно и внимательно читать описание. Все таки откройте на сервере папку FolderRedirection и убедитесь, что в ней присутствует папка Пользователь1 и в них созданы соответствующие перенаправленные папки.

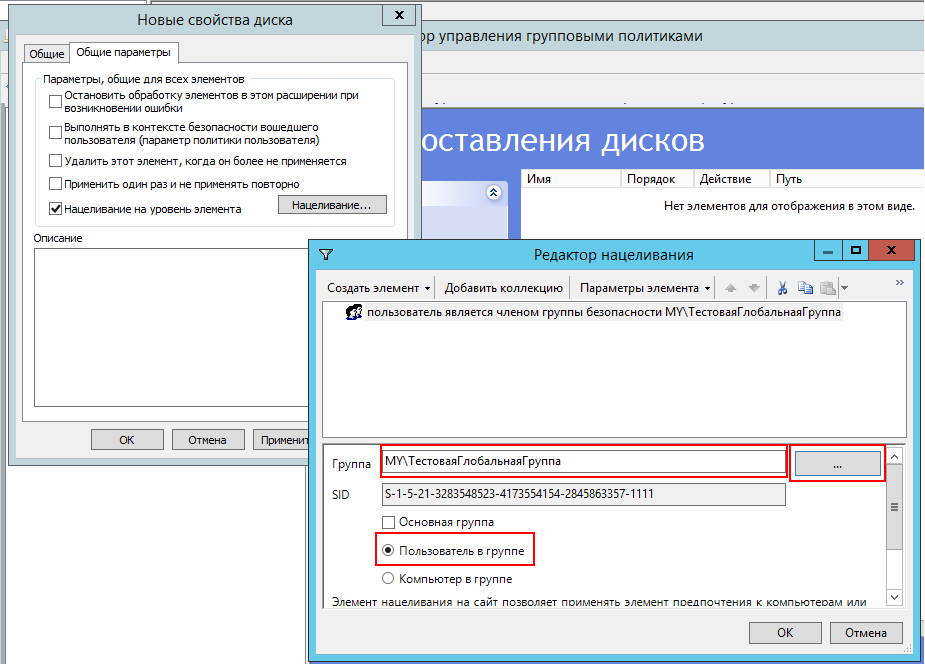

44. Настроим автоматическое подключение сетевого диска при входе пользователя в систему. Создайте на сервере каталог CommonShare и обеспечте доступ к нему по сети всем членим группы ТестоваяГлобальнаяГруппа с правом Чтение и Запись.

45. В редакторе управления групповыми политиками для политики Test_GPO откройте узел Конфигурация пользователя\ Настройка\ Конфигурация Windows\ Сопоставление дисков. Выполните настройки для подключения новоо диска в соответствии с рисунками ниже.

46. Выполните вход в систему на рабочей станции ws-win81 с учетной записью Пользователь1 и убедитесь, что выполнено подключение сетевого диска. Возможно, сетевая папку не будет примонтирована, подумайте, почему и исправьте ситуацию.

47. С помощью групповых политик возможно настроить сценарии входа/выхода для пользователя и запуска/завершения для компьютера. Рассмотрим пример создания сценария, который будет выполняться при входе пользователя в систему.

48. Предварительно придется выполнить несколько дополнительных действий. Компания Microsoft считает, что подобные скрипты должны выполняться с задержкой в 5 минут после входа пользователя в систему или запуска системы (загрузки компьютера), но это не всегда хорошо. Выходом из ситуации является обновление Административных шаблонов (файлы ADMX) и изменения параметра задержки выполнения скриптов. Еще одним положительным моментом является то, что в процессе решения этой маленькой задачи Вы настроите централизованное хранение Административных шаблонов.

49. Скачайте пакет для установки Administrative Templates (.admx) for Windows 8.1 and Windows Server 2012 R2 - Русский с сайта Microsoft (http://www.microsoft.com/ru-RU/download/details.aspx?id=41193). Выполните установку пакета. Из каталогаC:\Program Files (x86)\Microsoft Group Policy\Windows 8.1-Windows Server 2012 R2 скопируйте папку PolicyDefinitions в каталог \\my.local\SYSVOL\my.local\Policies. В Редакторе управления групповыми политиками откройте политику Test_GPO и обратите внимание, что Административные шаблоны получены из центрального хранилища.

50. Самостоятельно настройте значение параметра Настроить задержку сценария входа (установите значение 0) для всех компьютеров домена (смотрите Конфигурация компьютера\Система\Групповая политика).

51. На контроллере домена самостоятельно создайте папку Scripts и предоставьте общий доступ к ней для всех пользователей с правом на Чтение. В папке Scripts создайте файл с именем logon.vbs и следующей строчкой

MsgBox "Работает групповая политике Message_GPO!!!"

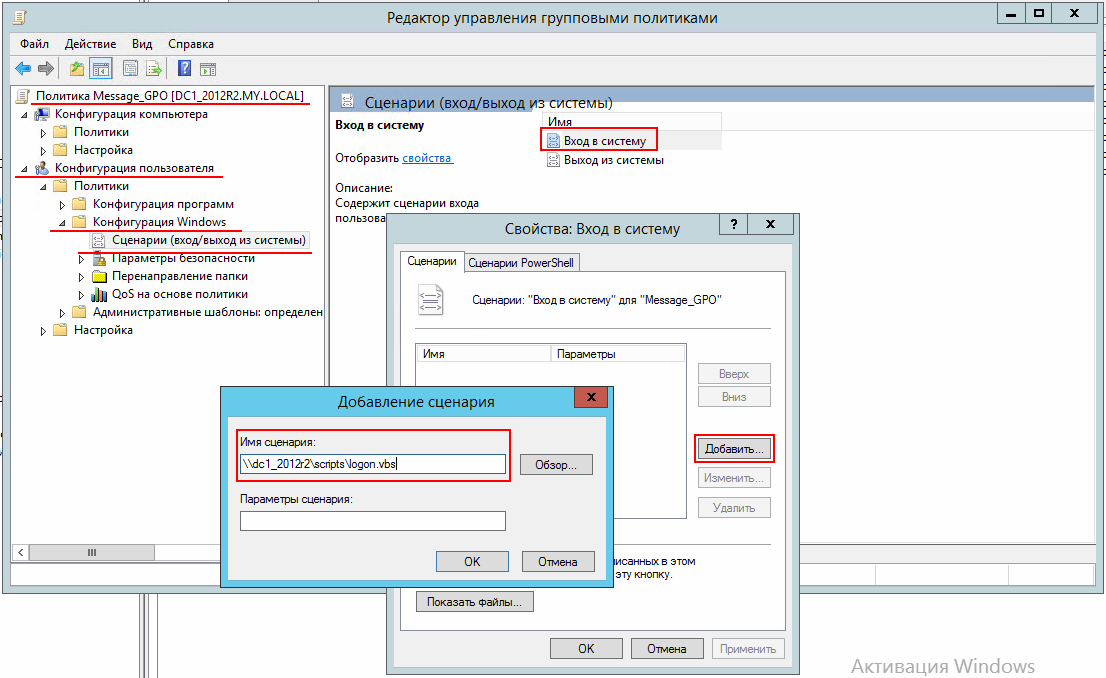

52. Создайте новый объект GPO с именем Message_GPO и выполните привязку данной политики в подразделению Бухгалтерия.

53. Выполним настройку запуска скрипта при входе пользователя в систему. С помощью редактора политики настройте параметр Вход в систему (Конфигурация пользователя\Конфигурация Windows\Сценарии (вход\выход из системы)) – в качестве скрипта укажите файл logon.vbs.

54. Выполните вход в систему под учетной записью любого пользователя из подразделения Бухгалтерия, например ПетрСчетовод.

55. Самостоятельно создайте новую политику с именем StartNotepad_GPO, которая обеспечит запуск Notepad при входе пользователя в систему, и выполните ее привязку к подразделению Бухгалтерия.

56. Самостоятельно создайте новую политику, которая обеспечит удаление временных файлов из папки %WINDIR%TEMP при завершении работы компьютера.

57. Выполните вход в систему под учетной записью Мария Иванова (сотрудник Бухгалтерии) и посмотрите, какая политика будет применена, объясните почему.

58. Ограничим применение политики Message_GPO только пользователем ПетрСчетовод. Для этого настроим фильтры безопасности: удалите из списка группу Прошедшие проверку и добавьте в него пользователя ПетрСчетовод. Выполните вход в систему под учетными записями пользователей ПетрСчетовод и Мария Иванова (напоминаю, что они располагаются в подразделении Бухгалтерия), объясните различное применение политики Message_GPO.

59. Самостоятельно отключите связь политики Message_GPO с подразделением Бухгалтерия.

60. Создайте три новых политики с именами Site_GPO, Domain_GPO и OU_GPO. Настройте их таким образом, что бы при применении соответствующей политики менялся фон рабочего стола (для каждой назначьте собственную картинку) и выводилось сообщение о том какая, политика применена при входе пользователя в систему (например, «Сработала политика Сайта»).

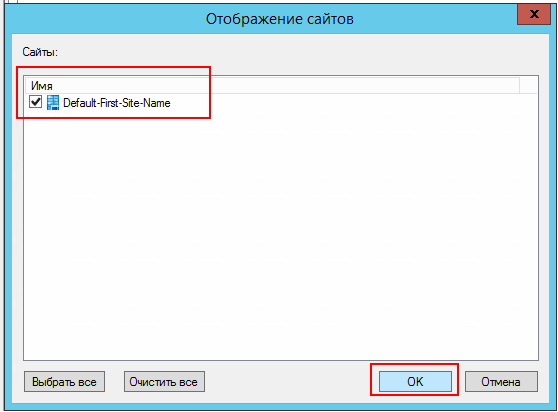

61. Подключите политику Site_GPO к Default-First-Site-Name. Предварительно нужно настроить отображение сайтов.

62. Выполните вход под учетной записью пользователя ПетрСчетовод. Убедитесь, что политика успешно применена.

63. Выполните привязку политики Domain_GPO на уровне всего домена my.local.

64. Выполните вход под учетной записью пользователя ПетрСчетовод. Убедитесь, что политика успешно применена. Какая картинка является фоном рабочего стола? Объясните почему.

65. Выполните привязку политики OU_GPO к подразделению Бухгалтерия. Выполните вход под учетной записью пользователя ПетрСчетовод. Убедитесь, что политика успешно применена. Какая картинка является фоном рабочего стола? Объясните почему.

66. Отключите связь политики OU_GPO с подразделением Бухгалтерия. Выполните вход под учетной записью пользователя ПетрСчетовод. Какая картинка является фоном рабочего стола? Объясните почему.

67. Выполняя предыдущие пункты можно было убедиться, что политики применяются последовательно по уровням иерархии. Изменим такое поведение, заблокируем применение вышележащих по иерархии политик для подразделения Бухгалтерия. Какая картинка является фоном рабочего стола? Объясните почему. Какая политика была в итоге применена?

68. Настроим принудительное применение политики на уровне домена. Выполните вход под учетной записью пользователя ПетрСчетовод. Какая картинка является фоном рабочего стола? Объясните почему. Какая политика была в итоге применена?

69. Воспользуемся мастером результат групповой политики для получения сводки по результатам применения групповых политик к пользователю Мария Иванова.

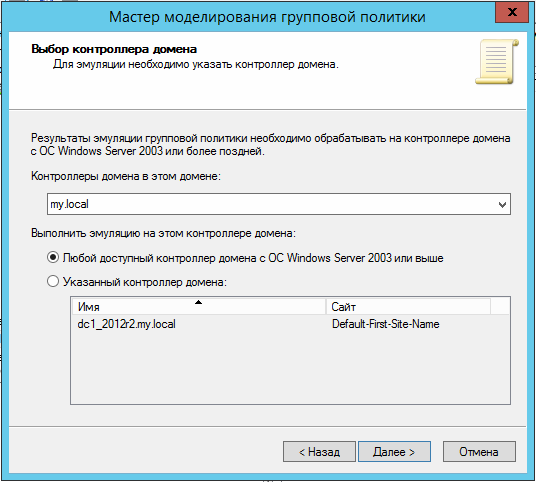

70. В предыдущем пункте рассматривалось получение действующей результирующей политики для конкретного пользователя. С помощью средства Моделирования групповой политики можно тестировать различные конфигурационные сценарии, не затрагивая рабочую конфигурацию.

71. Самостоятельно смоделируйте перемещение пользователя Пользователь2 в контейнер подразделение IT. Определите какие групповые политики будут применены, сравните с текущей конфигурацией (используйте средство Результаты групповой политики).

|

из

5.00

|

Обсуждение в статье: Теоретические сведения. Групповая политика представляет собой самый простой способ настройки компьютера и |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы