|

Главная |

Лабораторная работа № 3. Разработка и исследование атаки в сети FTP-сервера клиент

|

из

5.00

|

Методические указания к выполнению лабораторных работ

По дисциплине

КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

для студентов специальности 5В100200–Системы информационной безопасности.

Рассмотрено и одобрено на заседании кафедры КИБ

Протокол № 10 от 25.05.2015г.

Зав каф. КИБ: ______________ Е.Г. Сатимова

Составил: ст. пр. магистр _______________ Б.М.Якубов

Алматы, 2015 г.

| СОСТАВИТЕЛЬ: ст. преп. магистр: Б.М.Якубов. КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ. Методические указания к выполнению лабораторных работ для специальности 5В100200 «Системы информационной безопасности» – Алматы: АУЭС, 2015. - 66 с |

Методические указания содержат материал для выполнения лабораторных работ по курсу «КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ». Описаны методы моделирования работы симметричных и ассиметричных алгоритмов защиты информации, а так же моделирование и анализ сетевого трафика.

Рецензент:

Печатается по плану издания некоммерческого акционерного общества «Алматинский университет энергетики и связи» на 2015г.

© НАО «Алматинский университет энергетики и связи», 2015 г.

Введение

B настоящее время в области инфокоммуникаций происходят значительные изменения, связанные с разработкой и совершенствованием технологий информационной безопасности (электронная цифровая подпись, инфраструктура идентификации, защита сетевых протоколов, антивирусная защита, фильтрация содержания и многое другое). Для информационно-коммуникационных сетей составной и неотъемлемой частью обеспечения их защищенности является сбалансированность интересов потребителей, операторов и органов государственного управления. В предприятиях, учреждениях и организация развиваются службы, основным видом деятельности которых является обеспечение безопасности, реализуемой различными методами и средствами, в том числе с применением современной аппаратуры, компьютерных программ, технических, организационно-правовых и методологических средств. Особая актуальность данной дисциплины связана с совершенствованием систем электронной коммерции и развитием современных платежных систем.

Лабораторная работа № 1. Простые шифры. Криптографические алгоритмы на основе методов перестановок и подстановок. Исследование симметричного метода шифрования на основе таблицы Виженера.

1 Цель:изучение симметричной системы шифрования на основе алгоритма Виженера, получение навыков шифрования и выбора параметров шифросистемы.

2 Предварительная подготовка

2.1 Необходимо ознакомиться с основными сведениями о системах симметричного шифрования.

2.2. Исследовать принцип работы алгоритма Виженера.

3 Рабочее задание

На основе таблицы Виженера осуществить шифрование и дешифрования фамилии студента, взяв за основу ключ шифрования – имя студента.

4 Методические указания по выполнению работы

А Б В Г Д Е . . . Э Ю Я

Б В Г Д Е Ж . . . Ю Я А

В Г Д Е Ж З . . . Я А Б

Г Д Е Ж З И . . . А Б В

Д Е Ж З И Й . . . Б В Г

Е Ж З И Й К . . . В Г Д

…………………………

Я А Б В Г Д . . . Ь Э Ю

Рисунок 1.1 – Формирование таблицы Виженера

Метод Вижинера является следствием подстановки Цезаря. В системе Вижинера задается некая конечная последовательность ключа k = (k0 ,k1 ,...,kn), которая называется ключом пользователя, она продолжается до бесконечной последовательности, повторяя цепочку. Таким образом, получается рабочий ключ.

Например, при ключе пользователя 15 8 2 10 11 4 18 рабочий ключ будет периодической последовательностью:

15 8 2 10 11 4 18 15 8 2 10 11 4 18 15 8 2 10 11 4 18 ...

Таким образом, при длине пользовательского ключа R:

1) исходный текст x делится на R фрагментов: xi = (xi , xi+r , ..., xi+r(n-1)), 0 <i<r;

2) i-й фрагмент исходного текста xi шифруется при помощи подстановки Цезаря в зависимости от пользовательского ключа:

(xi ,xi+r , ..., xi+r(n-1)) ∙ (yi ,yi+r , ..., yi+r(n-1))

Пример: преобразование текста с помощью подстановки Вижинера (r=4)

Исходный текст (ИТ1):

НЕ_СЛЕДУЕТ_ВЫБИРАТЬ_НЕСЛУЧАЙНЫЙ_КЛЮЧ

Ключ: КЛЮЧ

Разобьем исходный текст на блоки по 4 символа:

НЕ_С ЛЕДУ ЕТ_В ЫБИР АТЬ_ НЕСЛ УЧАЙ НЫЙ_ КЛЮЧ

и наложим на них ключ (используя таблицу Вижинера):

H+К=Ч, Е+Л=Р и т.д.

Получаем зашифрованный (ЗТ1) текст:

ЧРЭЗ ХРБЙ ПЭЭЩ ДМЕЖ КЭЩЦ ЧРОБ ЭБЮ_ ЧЕЖЦ ФЦЫН

Криптостойкость метода резко убывает с уменьшением длины ключа.

Тем не менее такая система, как шифр Вижинера, допускает несложную аппаратную или программную реализацию и при достаточно большой длине ключа может быть использован в современных ИС.

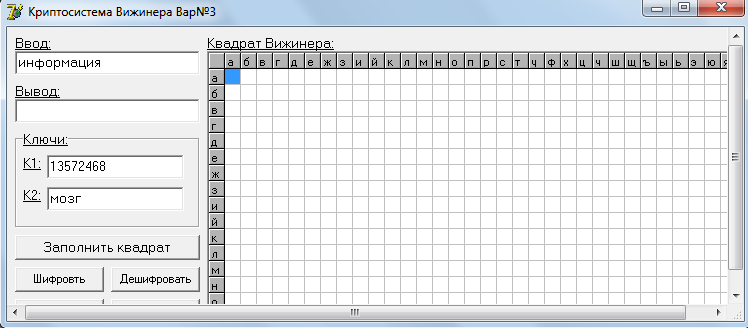

Используя программу шифрования произвести выполнение задания.

Рисунок 1 – Шифрование по алгоритму Виженера

5 Контрольные вопросы:

1. Какие числа являются простыми, взаимно простыми? Как проверить, является ли выбранное число простым?

2. Дайте определение симметричных шифров.

3. Как осуществляется шифрование и расшифрование сообщений в алгоритме Виженера.

4. Какие соображения следует принимать при выборе ключа?

5. Чем определяется стойкость алгоритма Виженера?

Лабораторная работа №2. Криптография. Изучение работы метода шифрования RSA с цифровой подписью. Исследование асимметричной системы шифрования RSA. Передача защищенных файлов с помощью системы RSA.

1 Цель работы:

Целью работы является изучение системы шифрования с открытым ключом RSA, получение навыков шифрования и выбора параметров шифросистемы.

2 Предварительная подготовка

2.1 Необходимо ознакомиться с основными сведениями о системах шифрования с открытыми ключами.

2.2. Исследовать принцип работы программы RSA.

3 Рабочее задание

3.1 Используя значения p и q, заданные таблицей построить ключевую пару (e, d) для алгоритма RSA.

Таблица 2.1 – Исходные данные

| № | ||||||||||||

| p | ||||||||||||

| q |

3.2 Зашифровать с помощью открытого ключа напарника (n, e) сообщение, состоящее из первых букв собственной фамилии, имени и отчества и передать его адресату.

3.3 Получив от напарника зашифрованное сообщение, расшифровать его, используя собственный секретный ключ.

3.4 Используя программную реализацию алгоритма RSA, с помощью компьютера проверить правильность результатов, полученных при шифровании и расшифровании сообщений, используемых в пункте 2.3.2.

3.5. Вычислить цифровую подпись открытого сообщения, передаваемого в п. 2.3.2. Для этого использовать экспоненту расшифрования, определенную в пункте 2.3.1, и программу, реализующую алгоритм RSA на компьютере.

3.6 Проверить полученную в п.2.3.5 цифровую подпись, используя экспоненту расшифрования и программу, реализующую алгоритм RSA.

4 Методические указания по выполнению работы

4.1 Наиболее важной частью алгоритма RSA, как и других алгоритмов с открытым ключом, является процесс создания пары открытый/секретный ключи. В RSA он состоит из следующих шагов.

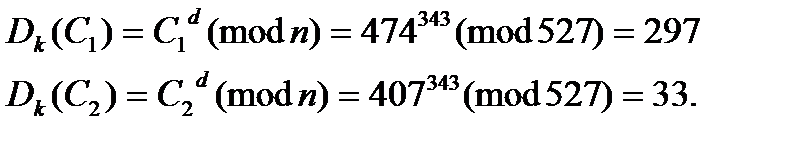

1. Согласно номеру компьютера выберите значения двух секретных простых чисел, p и q, p¹q. Допустим, что p=17, q=31.

2. Вычислите n=p*q=17*31=527.

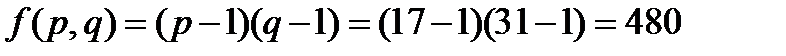

3. Согласно заданной формуле, рассчитайте функцию Эйлера  .

.

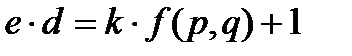

4. Пользуясь методом подбора, который должен отвечать условию  , рассчитайте значения e, k и d. Открытый (e) и секретный (d) ключи должны быть взаимно простыми. В нашем случае e=7, k=5, d=343.

, рассчитайте значения e, k и d. Открытый (e) и секретный (d) ключи должны быть взаимно простыми. В нашем случае e=7, k=5, d=343.

4.2.Чтобы зашифровать данные открытым ключом (n, e), необходимо:

1. Разбить исходный текст на блоки, каждый из которых может быть представлен в виде числа M(i)=0, 1, ..., n-1.

Допустим, наше сообщение имеет следующий вид: RSA. Представим данное сообщение в виде последовательности чисел, содержащихся в интервале 0…526. Для этого буквы R, S и A закодируем пятимерными двоичными векторами, воспользовавшись двоичной записью их порядковых номеров в алфавите:

R = 18 = (10010), S = 19 (10011), A = 1 (00001).

Тогда RSA = (100101001100001). Укладываясь в заданный интервал 0…526, получаем следующее представление:

RSA = (100101001), (100001) = (M1 = 297, M2 = 33).

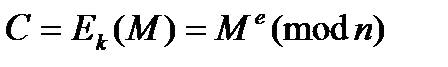

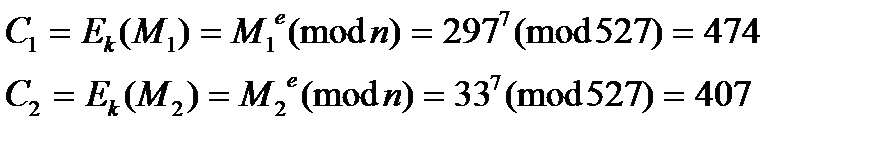

2. Необходимо зашифровать последовательность чисел по формуле  .

.

Таким образом,

.

.

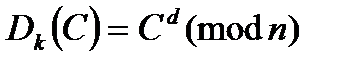

4.3 Чтобы расшифровать эти данные секретным ключом (n, d), необходимо выполнить следующие вычисления  .

.

Таким образом,

Возвращаясь к буквенной записи, получаем после расшифрованияRSA.

4.4 Используя программную реализацию алгоритма RSA версии 1.1.0, с помощью компьютера проверим правильность результатов, полученных при шифровании и расшифровании сообщений.

Вводим p, e и q. Производим расчет.

Рисунок 2.1 – Формирование ключей для шифрования сообщения «RSA»

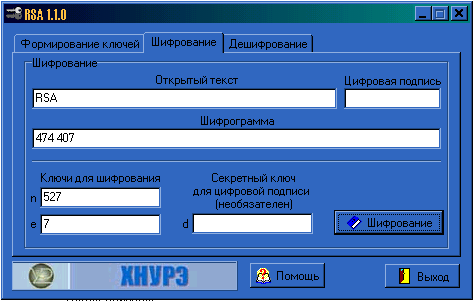

Далее переходим на следующую вкладку «Шифрование» и пишем свое сообщение в поле «Открытый текст». Нажимаем на кнопку «Шифрование». У нас появляется шифрограмма.

Рисунок 2.2 – Шифрование сообщения «RSA» без цифровой подписи.

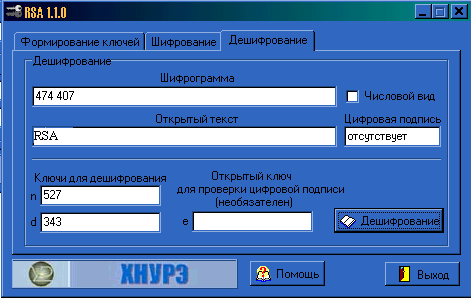

Дешифрование представляет собой обратный процесс. Переходим по вкладке «Дешифрование» и нажимаем кнопку «Дешифрование». В поле «Открытый текст» появляется расшифрованное сообщение «RSA».

Рисунок 2.3 – Дешифрование шифрограммы «474 407» без цифровой подписи.

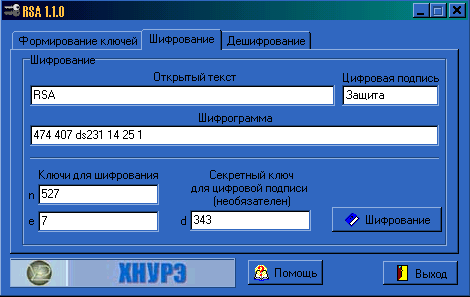

4.5 Для шифрования с цифровой подписью в поле «Цифровая подпись» вводим некоторый текст, который и станет цифровой подписью - «Защита». При этом необходимо в поле «Секретный ключ» указать значение d. После шифрования, в поле «Шифрограмма» появляется зашифрованное сообщение с добавленной цифровой подписью.

Рисунок 2.4 – Шифрование сообщения «RSA» с цифровой подписью.

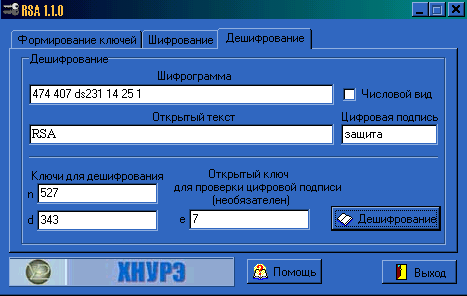

При дешифровании с цифровой подписью необходимо в поле «Открытый ключ» указать значение е.

Рисунок 2.5 – Дешифрование шифрограммы «474 407» с цифровой подписью.

5 Контрольные вопросы:

1. Какие числа являются простыми, взаимно простыми? Как проверить, является ли выбранное число простым?

2. Дайте определение несимметричных шифров.

3. Как осуществляется шифрование и расшифрование сообщений в алгоритме RSA.

4. Какие соображения следует принимать при выборе чисел p, q, n?

5. Сложностью какой математической задачи определяется стойкость системы RSA?

6. Что общего между обычной и цифровой подписями? Чем они различаются?

7. Какие задачи позволяет решать цифровая подпись?

Лабораторная работа № 3. Разработка и исследование атаки в сети FTP-сервера клиент.

Атака – любое действие или последовательность действий, использующих уязвимости информационной системы и приводящих к нарушению политики безопасности.

Механизм безопасности – программное и/или аппаратное средство, которое определяет и/или предотвращает атаку. Сервис безопасности - сервис, который обеспечивает задаваемую политикой безопасность систем и/или передаваемых данных, либо определяет осуществление атаки. Сервис использует один или более механизмов безопасности. При описании сетевых атак в общем случае используется следующее представление:

существует информационный поток от отправителя (файл, пользователь, компьютер) к получателю (файл, пользователь, компьютер).

| Отправитель |

| Получатель |

Рисунок 3.1 Отправитель- получатель

Существует следующие виды атак, например,пассивная атака.Пассивной называется такая атака, при которой противник не имеет возможности модифицировать передаваемые сообщения и вставлять в информационный канал между отправителем и получателем свои сообщения. Целью пассивной атаки может быть только прослушивание передаваемых сообщений и анализ трафика.

Активной называется такая атака, при которой противник имеет возможность модифицировать передаваемые сообщения и вставлять свои сообщения. Различают следующие типы активных атак:

Отказ в обслуживании - DoS-атака (Denial of Service)

Отказ в обслуживании нарушает нормальное функционирование сетевых сервисов. Противник может перехватывать все сообщения, направляемые определенному адресату. Другим примером подобной атаки является создание значительного трафика, в результате чего сетевой сервис не сможет обрабатывать запросы законных клиентов.

Классическим примером такой атаки в сетях TCP/IP является SYN-атака, при которой нарушитель посылает пакеты, инициирующие установление ТСР-соединения, но не посылает пакеты, завершающие установление этого соединения.

В результате может произойти переполнение памяти на сервере, и серверу не удастся установить соединение с законными пользователями.

Активной называется такая атака, при которой противник имеет возможность модифицировать передаваемые сообщения и вставлять свои сообщения. Различают следующие типы активных атак:

Отказ в обслуживании - DoS-атака (Denial of Service)

Отказ в обслуживании нарушает нормальное функционирование сетевых сервисов. Противник может перехватывать все сообщения, направляемые определенному адресату. Другим примером подобной атаки является создание значительного трафика, в результате чего сетевой сервис не сможет обрабатывать запросы законных клиентов.

Классическим примером такой атаки в сетях TCP/IP является SYN-атака, при которой нарушитель посылает пакеты, инициирующие установление ТСР - соединения, но не посылает пакеты, завершающие установление этого соединения.

В результате может произойти переполнение памяти на сервере, и серверу не удастся установить соединение с законными пользователями

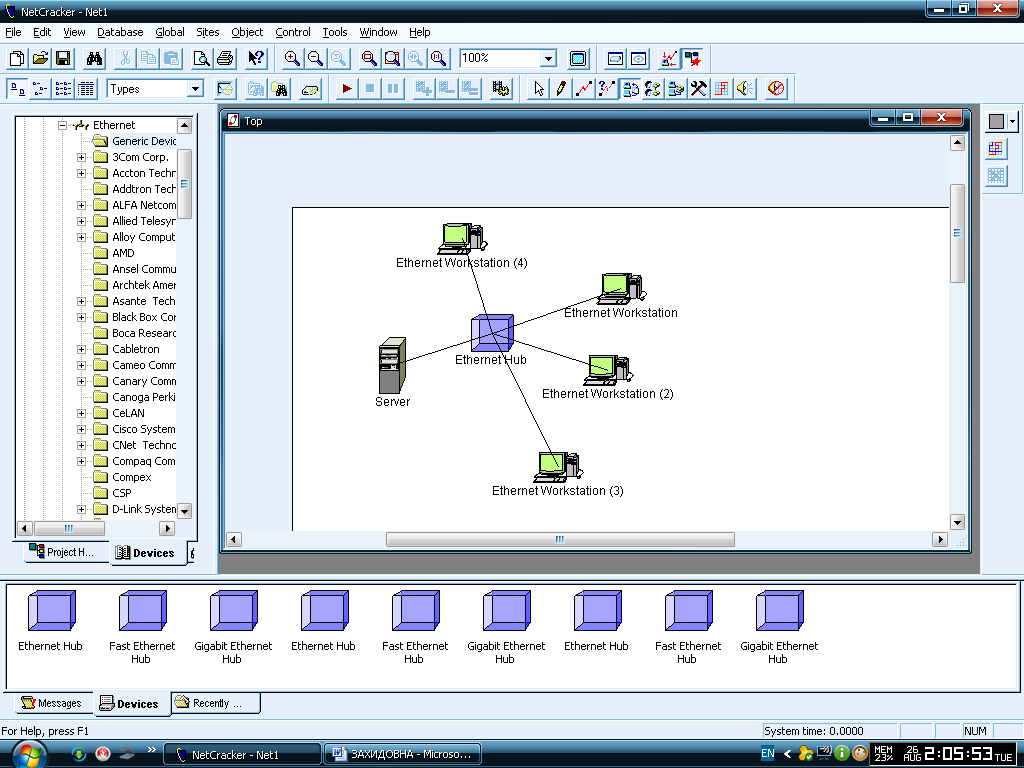

В нашем случае мы будем заниматься пассивным видом атаки. Для проведения этого эксперимента нам необходимо собрать разработанную сеть приведенную на рисунке 3.2

Рисунок 2. Разработанная сеть для проведения эксперимента

Разработанная схема сети состоит из Ftp сервера, коммутатора и 4-х рабочих станций играющих роль клиентов. Для начала установим на одном из компьютеров программный пакет Ftpserv 110 и назовем его программным сервером, а на остальные компьютеры установим программный пакет Filezilla. Довольно часто возникает необходимость передачи файлов значительных размеров (от нескольких до сотен мегабайт). Использовать электронную почту для этих целей не всегда представляется возможным, так как объем письма для передачи может быть ограничен почтовым сервером, а делить файл на большое количество частей не совсем удобно. В таких случаях для обмена файлами нашим клиентам мы предлагаем воспользоваться Ftp -сервером компании. Ftp расшифровывается как File Transfer Protocol (протокол передачи файлов). Основное назначение Ftp - пересылать (копировать, передавать) файлы в Интернете (с удаленного компьютера на локальный и наоборот).

Ftp (англ. File transfer protocol — протокол передачи файлов) — стандартный протокол, предназначенный для передачи файлов по TCP-сетям (например, Интернет). Ftp часто используется для загрузки сетевых страниц и других документов с частного устройства разработки на открытые сервера хостинга. Протокол построен на архитектуре "клиент-сервер" и использует разные сетевые соединения для передачи команд и данных между клиентом и сервером. Ftp работает на прикладном уровне модели OSI и используется для передачи файлов с помощью TCP/IP. Для этого должен быть запущен Ftp -сервер, ожидающий входящих запросов. Компьютер-клиент может связаться с сервером по порту 21. Это соединение (поток управления) остаётся открытым на время сессии. Второе соединение (поток данных), может быть открыт как сервером из порта 20 к порту соответствующего клиента (активный режим), или же клиентом из любого порта к порту соответствующего сервера (пассивный режим), что необходимо для передачи файла данных. Поток управления используется для работы с сессией - например, обмен между клиентом и сервером командами и паролями с помощью telnet-подобного протокола. Например, "RETR имя файла" передаст указанный файл от сервера клиенту. Вследствие этой двух портовой структуры, Ftp считается внешне полосным протоколом, в отличие от внутри полосного HTTP. Прежде всего, Ftp - сервер необходим крупным компаниям, особенно тем из них, которые имеют филиалы в нескольких городах. Время от времени у сотрудников предприятия возникает необходимость в обмене файлами большого объёма. Это могут быть дизайнерские макеты, необходимое для работы программное обеспечение, каталоги продукции — все те файлы, пересылка которых по электронной почте (ввиду их размера) сопряжена с определёнными трудностями (разделение файла на несколько частей — достаточно неудобное решение) или невозможна. Внутренний Ftp -сервер компании даёт всем её работникам возможность отправлять и получать файлы размером вплоть до нескольких гигабайт. Это существенно повышает продуктивность как отдельных сотрудников, так и всего предприятия в целом. К преимуществам использования для обмена файлами протокола Ftp также относится возможность продолжения закачки файла с того места, на котором его загрузка была остановлена, и распределение прав между пользователями. Последнее позволяет, например, выделить каждому отделу отдельный каталог на сервере, доступ к нескольким каталогам предоставить главам подразделений, а полный доступ оставить прерогативой руководства компании и технических специалистов, обеспечивающих работу сервера.

Необходимо теперь выполнить следующее рабочее задание

Рабочее задание

Разработать схему пассивной атаки:

Запустить Ftpserv 110 провести его подготовку как сервера с необходимыми параметрами

Запустить пакет программ FileZuiila на рабочих станциях

Произвести запуск пакета программ «WireShark»

При использовании Ftp следует помнить некоторые особенности этого сервиса, прямо вытекающие из той операционной системы, где он возник - UNIX. Любой Ftp -сервер всегда требует авторизации пользователя, то есть ввод его имени и пароля. В зависимости от этого пользователю будет предоставлен доступ лишь к определенным каталогам и файлам вместе с возможностью осуществлять только разрешенные действия над содержимым Ftp -хранилища.

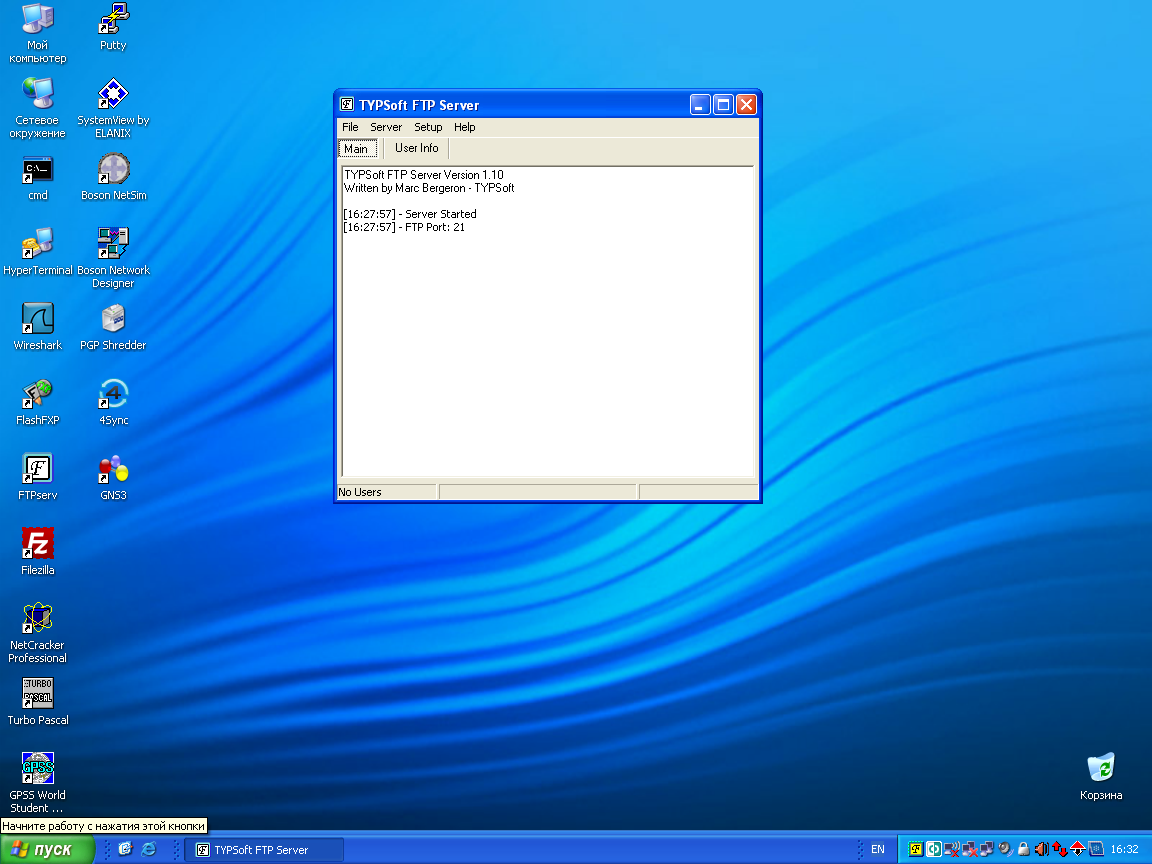

1 Вначале настроим сервер. Для этого запускаем программный пакет

Ftp serv 110 нажав на его пиктограмму

Открывается окно приведенное на рисунке 3

Рисунок 3 Окно FTPserv 110

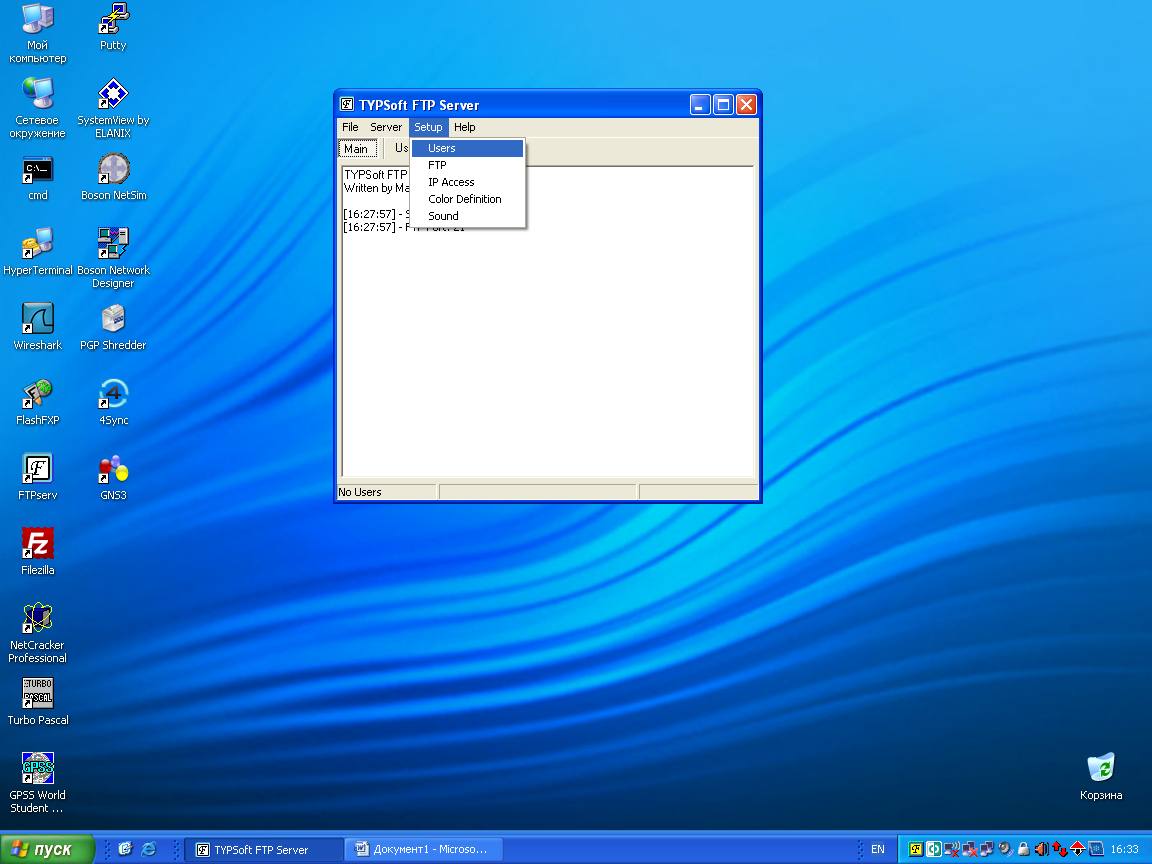

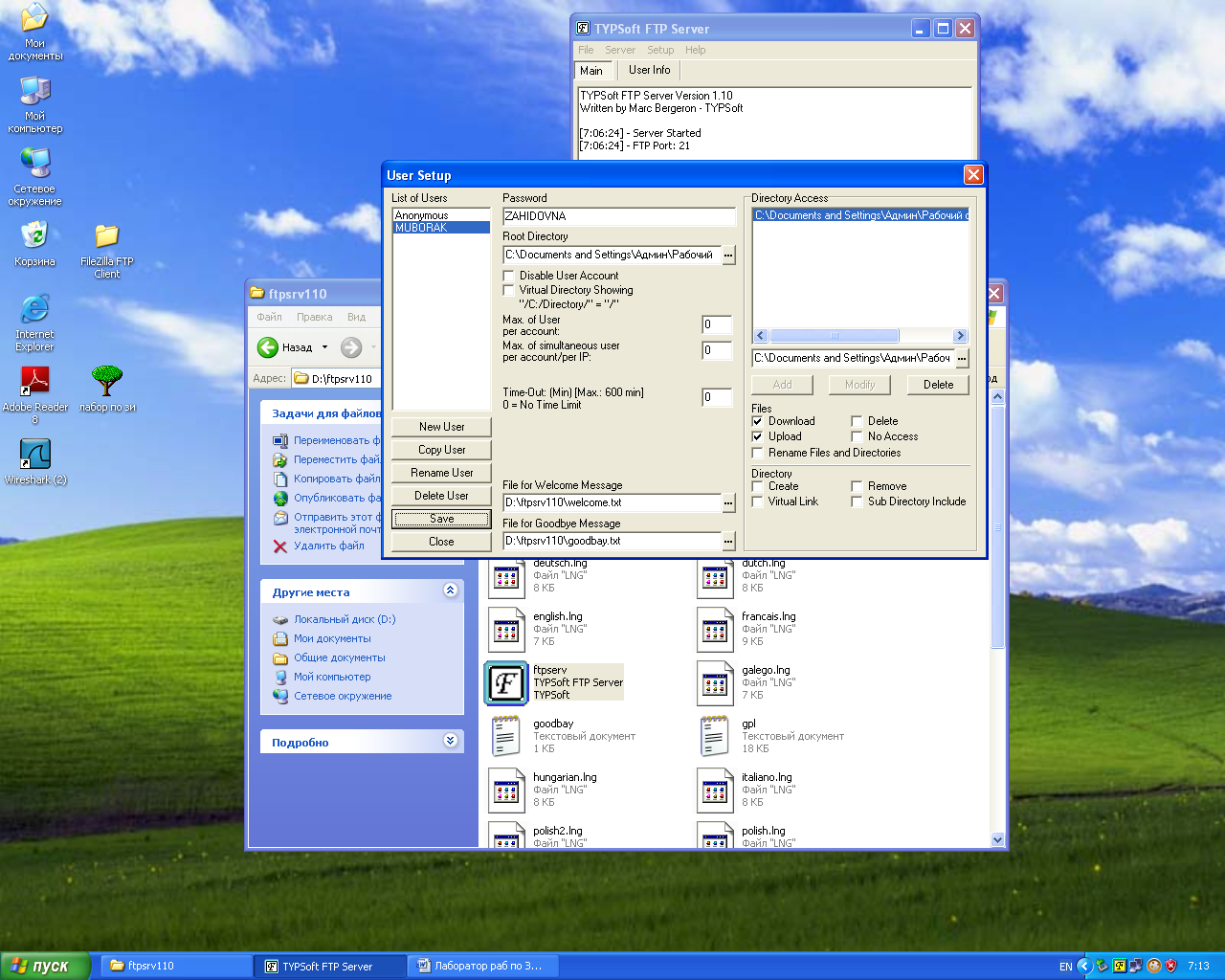

2 Нажимаем на Setup, а затем на User. как показано на рисунке 4

Рисунок 4 Нажатие на Setup, а затем на User

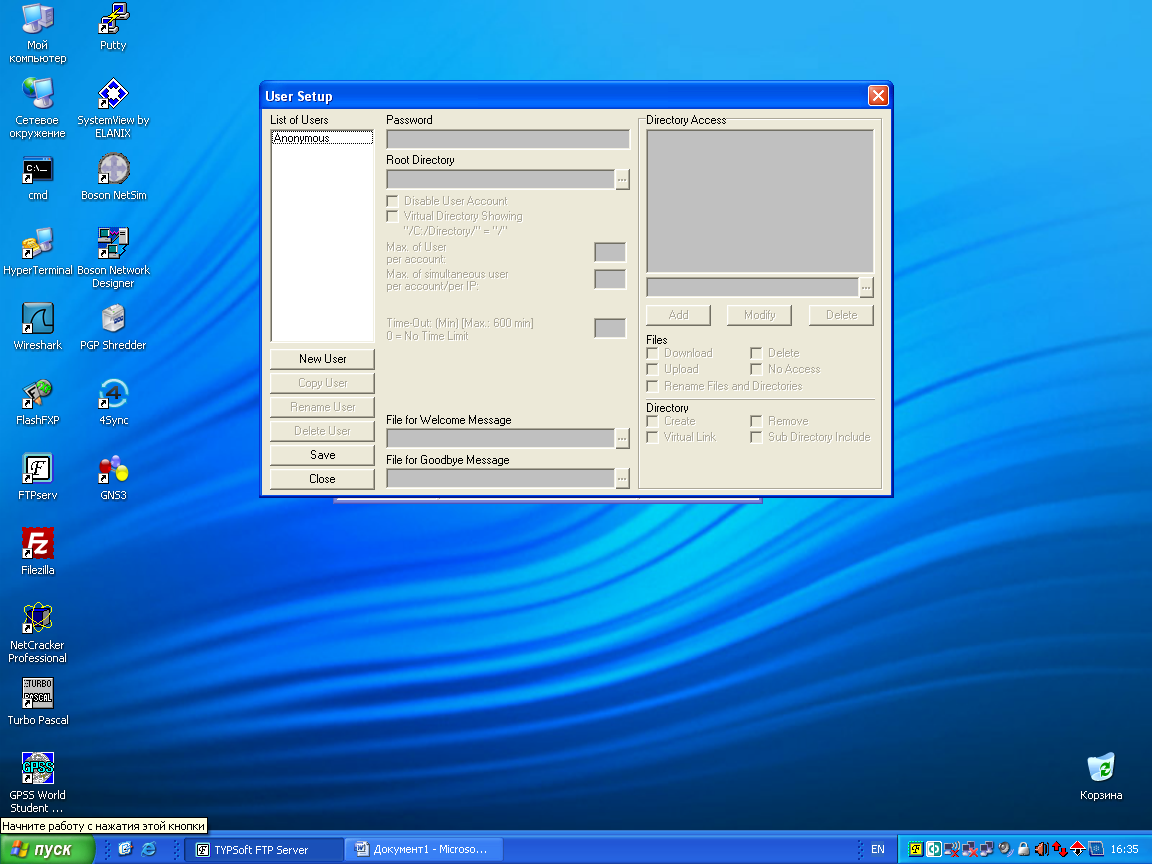

1. Нажать на User появляется окно приведенное на рисунке 5

Рисунок 5. Окно User Setap.

Заполняем окно User Setap: вводим нового пользователя muborak и пароль Zahidovna. Записывая, его как, показано на рисунке 6.

Нажимаем в окне Root Direktory на три … точки для выбора например, из каталога в данном случае C:\Documents and Settings\Админ\ Рабочий….

Нажимаем, на строку первую под «Directory Access, далее отмечаем птичкой операцию Dowland под ним Upload/

Нажимаем на три точки слева под File For Welcomt Message для посылки приглашения D:\ftpsrv110.Txt и прощания D:\ftpsrv110 goodbuy.txt.

Нажимаем на Save на этом настройки пользователя сервера закончены

Рисунок 6. Вписывание параметров предоставления клиенту файла или каталога.

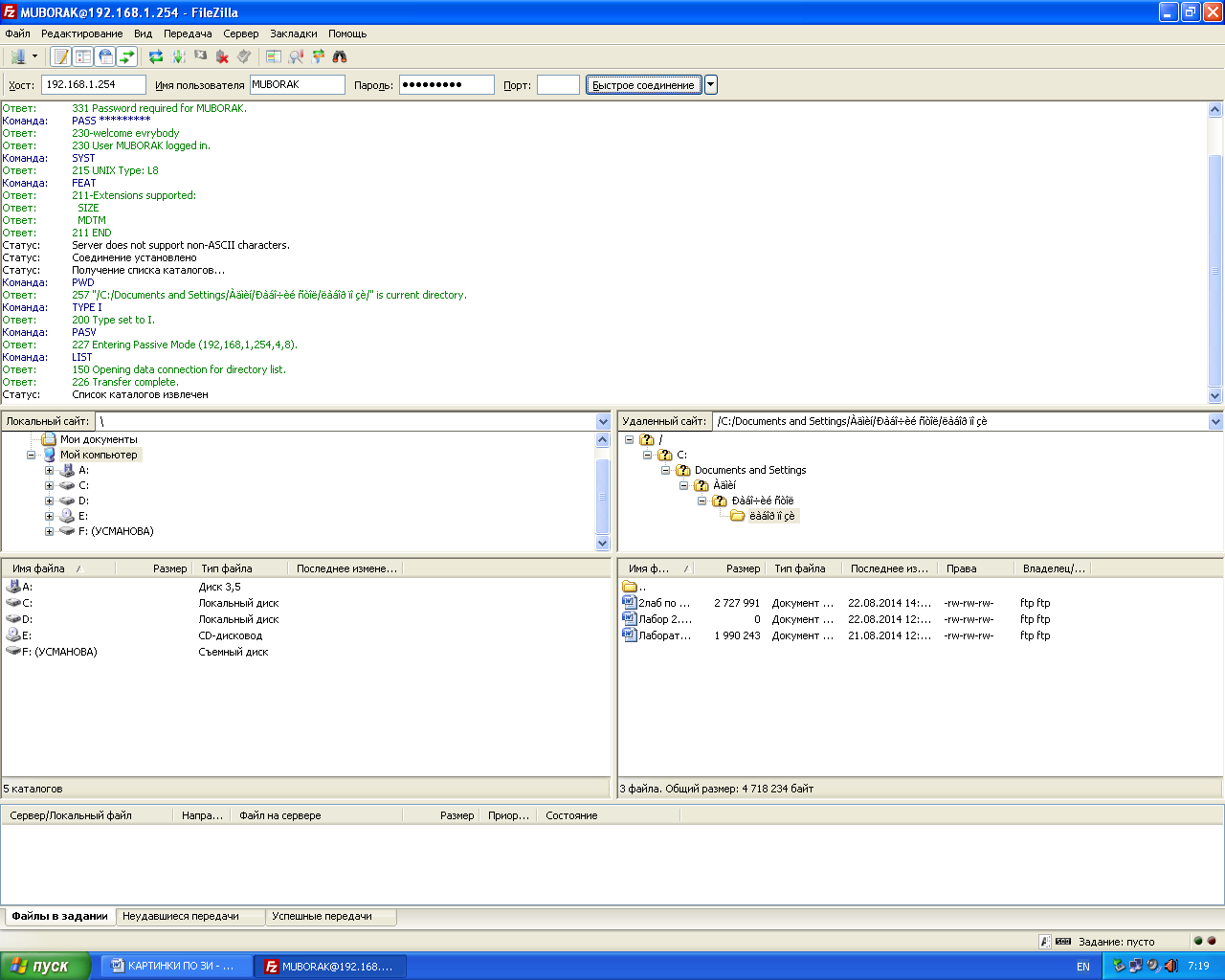

Далее приступаем к настройке пользовательской программы. Для этого запускаем клиентский пакет программы FileZilla, нажав на ее пиктограмму, при этом раскрывается окно, приведенное на рисунке 7.

Рисунок 7. Окно после нажатия в программе на пиктограмму FileZilla.

В этом окне: Заполняем «Хост», вписывая, например IP – адрес 192.168.1.254 сервера, Имя пользователя, «muborak» и далее, пароль – «Zahidovna». Нажимаем на «Быстрое соединение» и получаем рисунок 8

Рисунок 8.Окно работы протокола Ftp между сервером и клиентом

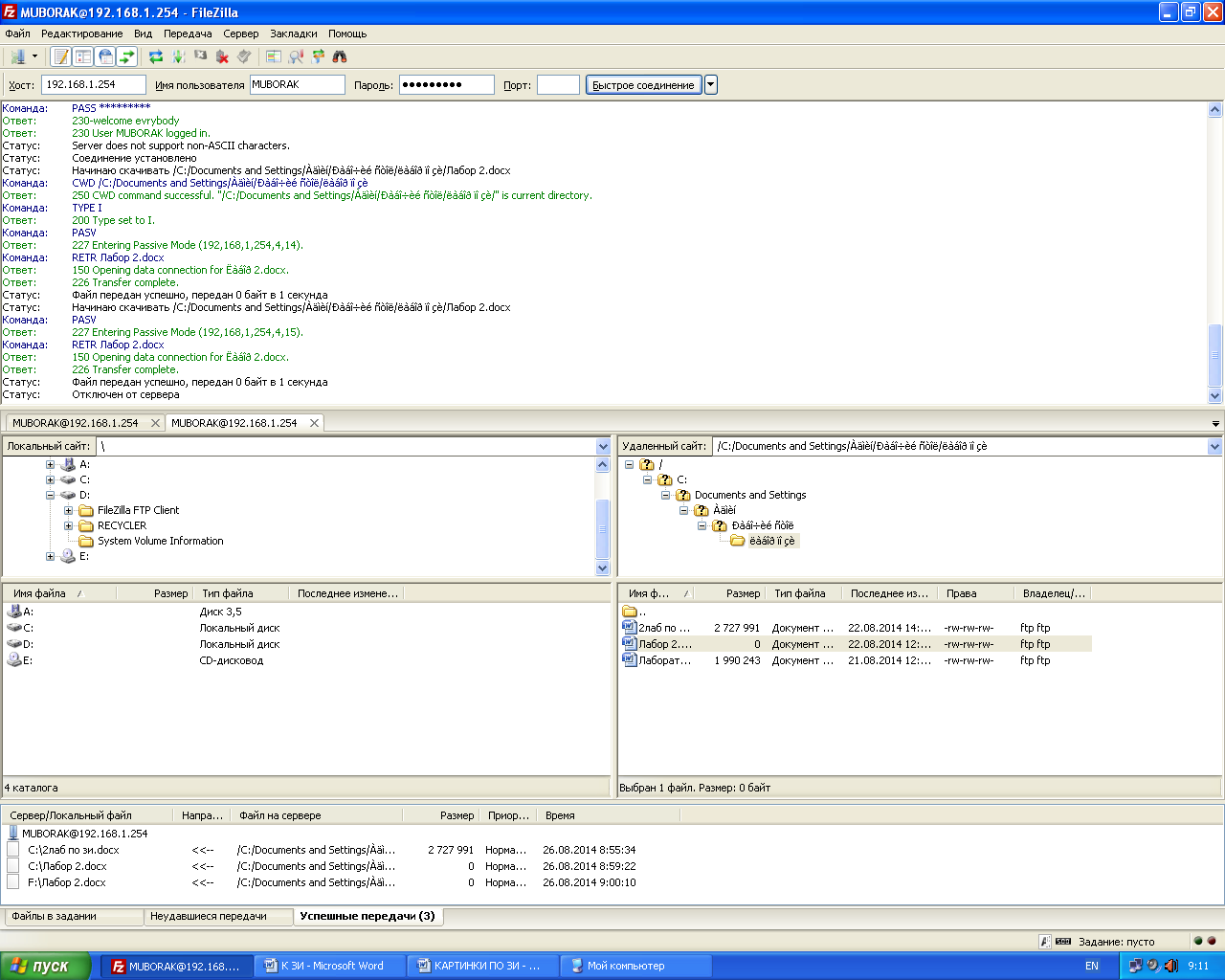

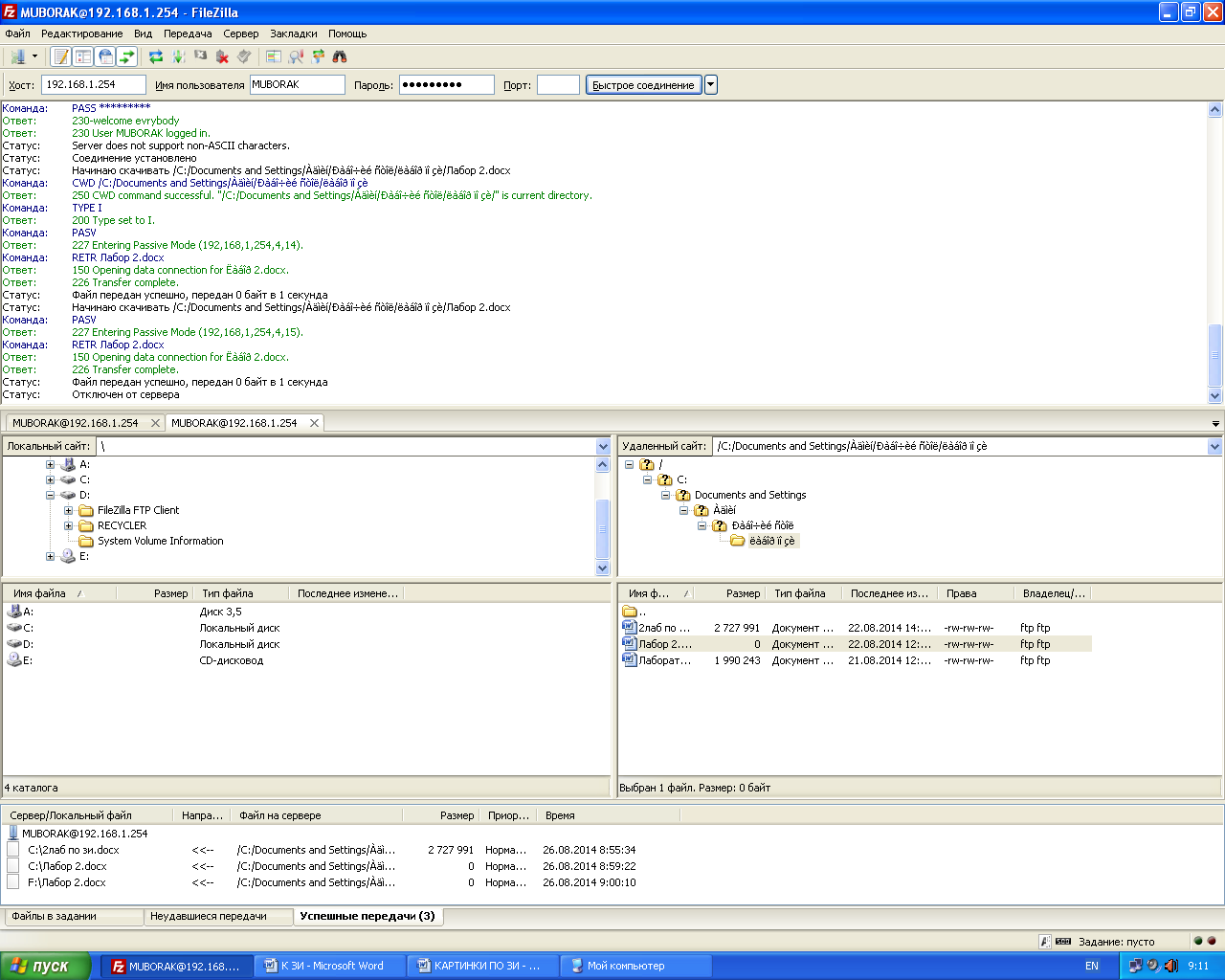

Из рисунка в нижней части окна видно, что сервер выполнил три запроса клиента в этом окне. Запросы выполняются при перенесении справа файлов или другой информации с правой части окна, где предоставляются пользователю то, что есть на сервере. Например, в данном случае мы видим, что в С пользователя перенесены три файла приведенные на рисунке 9

Рисунок 9 Окно удачно переданных клиенту файлов.

|

из

5.00

|

Обсуждение в статье: Лабораторная работа № 3. Разработка и исследование атаки в сети FTP-сервера клиент |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы