|

Главная |

Понятие типовой удаленной атаки. Модификация информации

|

из

5.00

|

Инф-ная атака на комп систему представляет собой действие, предпринимаемое злоумыш через сеть Internet, кот заключается в поиске и исп уязвимости данной системы. Удаленные атаки характерны, тем, что злоумыш м находиться за тысячи километров от атакуемого объекта, и тем, что нападению м подвергаться не конкретный комп, а инф, передающаяся по сетевым соединениям. Типовая удал атака - это удаленное инф-ное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распред ВС.

Одной из особенностей любой системы воздействия, построенной по принципу ложного объекта, является то, что она способна модифицировать перехваченную инф. Следует особо отметить, что это один из способов, позволяющих программно модифицировать поток информации между объектами РВС с другого объекта. Ведь для реализации перехвата инф в сети необязательно атаковать РВС по схеме "ложный объект". Эффективней будет атака, осуществляющая анализ сетевого трафика, позволяющая получать все пакеты, проходящие по каналу связи, но, в отличие от удал атаки по схеме "ложный объект", она не способна к ∆ инф. 2 вида модификации инф: ∆ передаваемых данных или передаваемого кода.

В результате селекции потока перехваченной инф и его анализа система м распознавать тип передаваемых файлов (исполняемый / текстовый). В случае обнаруж текстового файла (файла данных) появляется возможность ∆ проходящие через ложный объект данные. Особую угрозу эта функция представляет для сетей обработки КИ.

Др вид модификации - ∆ передаваемого кода. Ложный объект, проводя семантический анализ проходящей через него инф, м выделять из потока данных исполняемый код. Известный принцип неймановской архитектуры гласит, что не существует различий между данными и командами. ® для того, чтобы определить, что передается по сети - код или данные, необх исп определенные особенности, свойственные реализации сетевого обмена в конкретной РВС или некоторые особенности, присущие конкретным типам исполняемых файлов в данной локальной ОС.

Выделяют 2 различных по цели вида ∆ кода: внедрение РПС (разрушающих программных средств); ∆ логики работы исполняемого файла.

При внедрении РПС исполняемый файл ∆ по вирусной технологии: к исполняемому файлу дописывается тело РПС, а также изменяется точка входа так, чтобы она указывала на начало внедренного кода РПС. Описанный способ ничем не отличается от стандартного заражения исполняемого файла вирусом, за исключением того, что файл оказался поражен вирусом или РПС в момент передачи его по сети! Такое возможно лишь при исп системы воздействия, построенной по принципу "ложный объект".

Во втором случае происходит модтф исполняемого кода с целью ∆ логики его работы. Данное воздействие требует предварительного исследования работы исполн файла и, в случае его проведения, м принести самые неожиданные результаты. Напр, при запуске на сервере программы идентификации польз распределенной БД ложный объект м так модифицировать код этой программы, что появится возможность беспарольного входа с наивысшими привилегиями в БД.

TCP-соединение.

Предположим, что процесс, работающий на одном хосте, хочет установить соединение с др процессом на др хосте. Хост, который инициирует соединение - «клиент», другой узел - «сервер».

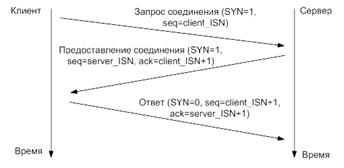

Установление связи клиент-сервер осуществляется в три этапа: 1. Клиент посылает SYN-сегмент с указанием № порта сервера, который предлагается использовать для организации канала связи. 2. Сервер откликается, посылая свой SYN-сегмент, содержащий идентификатор (ISN). 3. Клиент отправляет подтверждение получения syn-сегмента от сервера с id равным ISN (сервера)+1. Бит SYN установлен в 0, так как соединение установлено.

После установления соед, два хоста м передавать данные друг другу, так как TCP-соед является полнодуплексным, они могут передавать данные одновременно.

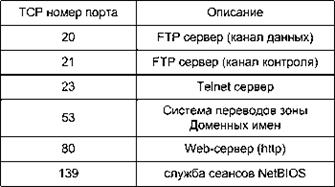

Так как на одном и том же компьютере могут быть запущены несколько программ, то для доставки TCP-пакета конкретной программе, используется уникальный идентификатор каждой программы или номер порта. Номер порта - условное 16-битное число от 1 до 65535, указывающее, какой программе предназначается пакет.

Завершение соединения рассмотр в 3 этапа: 1. Посылка серверу от клиента флага FIN на завершение соединения. 2. Сервер посылает клиенту флаги ответа ACK , FIN, что соединение закрыто. 3. После получения этих флагов клиент закрывает соед и в подтверждение отправляет серверу ACK , что соединение закрыто.

TCP требует явного указания мах размера сегмента (MSS) в случае, если вирт соединение осущ-ся через сегмент сети, где мах размер блока (MTU) менее, чем стандартный MTU Ethernet (1500 байт).

Недостатки протокола проявляются в успешных теоретических и практических атаках, при которых злоумыш м получить доступ к передаваемым данным, выдать себя за другую сторону или привести систему в нерабочее состояние.

|

из

5.00

|

Обсуждение в статье: Понятие типовой удаленной атаки. Модификация информации |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы