|

Главная |

Задание к лабораторной работе. Исследовать возможность перехвата пароля при аутентификации в почтовых системах и

|

из

5.00

|

Цель работы

Исследовать возможность перехвата пароля при аутентификации в почтовых системах и освоить методы защиты от перехвата пароля.

Аутентификация в почтовых системах

В почтовых системах для организации почтовых ящиков и доставки сообщений клиентам обычно используются протоколы POP3 и IMAP4. Так как протокол POP3 более прост и поддерживается практически всеми почтовыми системами, рассмотрим процесс аутентификации именно при использовании этого протокола.

Протокол POP3 является протоколом прикладного уровня и использует в качестве транспортного протокола протокол TCP. Сервер использует порт 110 протокола TCP для ожидания соединения от клиента. После установки соединения сервер высылает клиенту отметку времени timestamp и сообщение о готовности. Отметка времени является уникальной для каждого сеанса и всегда заключается в угловые скобки. Например:

+OK <11.63211956751285@pop3> POP3d ready

Простая парольная аутентификация осуществляется с помощью команд USER и PASS. После получения от сервера сообщения о готовности клиент посылает команду USER username. Если такой пользователь существует, то сервер высылает положительный ответ +Ok , если нет, то отрицательный ответ –Err. При получении положительного ответа клиент высылает команду PASS password, где password является паролем пользователя. При такой аутентификации имя и пароль передаются в открытом виде и могут быть перехвачены на всем пути от клиента до сервера.

Аутентификация с использованием команды APOP позволяет защитить пароль от перехвата. При данном виде аутентификации вместо двух команд клиент высылает всего одну команду следующего формата:

APOP username

где username является именем пользователя, а digest – значением хэш-функции от пароля пользователя и отметки времени timestamp, присланной сервером после установления соединения. Хэш-функция обладает таким математическим свойством, что вычисление пароля по известному значению хэш-функции и значению отметки времени занимает очень большое время и практически невозможно. В почтовых системах используется хэш-функция на базе алгоритма MD5.

Так как отметка времени, высылаемая сервером, при каждом сеансе будет разная, то и значения хэш-функции также будут разными. Таким образом, при перехвате команды APOP злоумышленник не сможет вычислить пароль пользователя. Прямое же использование перехваченного значения хэш-функции ни к чему не приведет, так как для следующего сеанса она будет уже недействительна. Таким образом, использование команды APOP позволяет избежать перехвата пароля при аутентификации в почтовой системе.

В последнее время в почтовых системах стала использоваться аутентификация с помощью команды AUTH, но многие старые почтовые серверы ее не поддерживают. Команда AUTH имеет параметр, указывающий на способ аутентификации. Например, AUTH MSN указывает на использование аутентификации MSN (Microsoft Network). Команда AUTH CRAM-MD5 указывает на использование аутентификации по RFC-2095.

Имитация перехвата пароля при передаче по сети

Для имитации перехвата пароля в лабораторной работе используется программа TCPViewr. Эта программа позволяет отслеживать весь поток информации, передаваемый через определенный порт протокола TCP. Программа TCPViewr основана на принципе ретрансляции пакетов. Программа на локальном компьютере (почтовый клиент), посылает пакеты ретранслятору (TCPViewr), а уже ретранслятор пересылает их на удаленный компьютер (сервер). С удаленного компьютера пакеты приходят сначала на ретранслятор, а уже затем ретранслируются локальной программе (почтовому клиенту). Для обеспечения режима ретрансляции необходимо выполнить настройку программы-ретранслятора и почтовой программы.

Для настройки TCPViewr на перехват трафика между почтовой программой и сервером входящей почты (сервер POP3) необходимо выполнить следующие действия:

– В почтовой программе изменить адрес сервера входящей почты (протокол POP3) либо на адрес 127.0.0.1, либо на имя localhost (что соответствует адресу локальной машины);

– В программе TCPViewr в поле "Remote Host" указать имя сервера входящей почты (то, что было указано в почтовой программе до перенастройки);

– В программе TCPViewr в полях "Remote Port" и "Local Port" указать значение 110, что соответствует номеру порта протокола POP3.

После настройки программа готова к перехвату трафика. Для активизации процесса перехвата необходимо воспользоваться кнопкой "Start". Для остановки – кнопкой "Stop". Вся перехваченная информация отображается в окне программы.

Задание к лабораторной работе

1. Настроить почтовую программу "The Bat!" и проверить ее работоспособность.

2. Запустить программу TCPViewr и настроить ее на перехват входящей почты, выполнив при этом необходимые изменения в настройке почтовых программ.

3. Выполнить в программе "The Bat!" запросы на получение почты с сервера при четырех различных способах аутентификации и получить перехват диалога аутентификации с помощью программы TCPViewr.

4. Проанализировать результаты.

5. Выполнить в программе "The Bat!" несколько (не менее двух) запросов на получение почты с сервера при одном из безопасных способов аутентификации и получить перехват диалога аутентификации с помощью программы TCPViewr.

6. Проанализировать результаты.

7. Восстановить первоначальные настройки программы "The Bat!"

8. Сделать выводы по работе.

Контрольные вопросы

1. Какая проблема возникает при аутентификации в распределенных системах?

2. Как защитить пароль от перехвата?

3. Какие способы аутентификации поддерживает почтовая программа "The Bat!"?

4. Как формируются аутентификационные данные в почтовой системе при использовании аутентификации с помощью команды APOP?

5. Почему при аутентификации с помощью команды APOP злоумышленник не может воспользоваться данными перехвата предыдущих сеансов аутентификации?

ЛАБОРАТОРНАЯ РАБОТА №2

Работа с ключами в системе PGP

Цель работы

Ознакомиться с принципами генерации и обмена ключевой информации в системе PGP.

Использование ключей PGP в программе "The Bat!"

Генерация ключа PGP

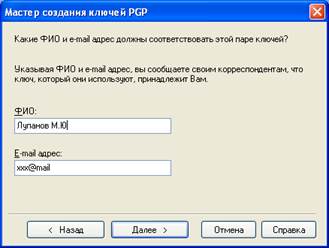

Для генерации ключа необходимо открыть окно управления ключами PGP. Для этого в главном меню необходимо использовать пункт "Инструменты‑>PGP‑>Управление ключами PGP...". В открывшемся окне управления ключами необходимо выбрать в главном меню пункт "Ключи‑>Создать новую пару ключей…".Запустится мастер создания ключей. Необходимо следовать его указаниям. На первом этапе необходимо указать свои данные (ФИО) и адрес электронной почты. Эта информация необходима для правильной идентификации Вашего ключа другими лицами. Пример ввода этих данных приведен на рисунке 1.

На следующем этапе необходимо выбрать размер ключа. Чем больше размер ключа – тем выше стойкость криптографических преобразований, выполненных на нем. Однако увеличение размера ключа снижает быстродействие. Кроме того, использование нестандартного размера может привести к проблемам несовместимости ключей. Рекомендуется оставить размер, предлагаемый по умолчанию – 1024 бита. На следующем этапе необходимо указать срок действия ключа. По умолчанию срок действия ключа устанавливается равным одному году.

Рисунок 1 – Пример указания мастеру Ф.И.О. и адреса электронной почты

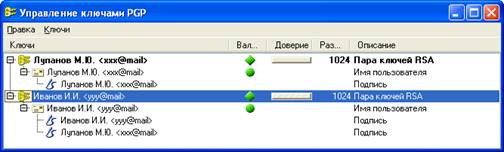

На последнем этапе мастер создания ключей предложит указать пароль. Этот пароль необходимо запомнить, так как он используется при работе с ключом. Без знания пароля ключом воспользоваться невозможно. После того, как мастер завершит работу, в окне появится новая пара ключей. Результат работы мастера приведен на рисунке 2. Как видно из рисунка, составными элементами ключа является имя пользователя и подпись. Новое имя можно добавить к ключу, выбрав пункт меню "Ключи‑>Добавить имя…".

Если у Вас в системе установлено две пары ключей, то активной на данный момент является та, которая выделена жирным шрифтом. На рисунке 2 это пара, расположенная вверху окна. Для изменения активной пары ключей необходимо выполнить следующие действия:

- выделить пару ключей, которую предполагается сделать активной;

- выполнить пункт меню "Ключи‑>Установить по умолчанию".

Рисунок 2 – Две пары ключей, установленные в системе

Для добавление подписи активного ключа в произвольный ключ (или пару ключей) необходимо выделить подписываемый ключ и выполнить команду "Ключи‑>Подписать…".

Для проверки и управления свойствами ключа можно использовать команду "Ключи‑>Свойства ключа…". При этом можно изменить пароль ключа, степень доверия ключу, а также запретить использование ключа.

|

из

5.00

|

Обсуждение в статье: Задание к лабораторной работе. Исследовать возможность перехвата пароля при аутентификации в почтовых системах и |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы