|

Главная |

Выбор средств защиты информации, нейтрализующих актуальные угрозы информационной безопасности

|

из

5.00

|

На основе уточнённого адаптированного базового набора мер защиты выбраны средства защиты. Перечень средств защиты представлен в таблице 18.

Таблица 18 – Перечень средств защиты

| Название | Реализуемая мера | |

| 1С Бухгалтерия | 1С Медицина. Больница | |

| VMWarevGate R2 | - | ЗСВ.1-4/6-8 |

| KernelVirtualMachine | ЗСВ.1-4/6-8 | - |

| ПИ KasperskyEndpointSecurity для виртуальных сред | ЗСВ.9 | |

| СЗИ DallasLock 8.0-K | ИАФ.1-6 УПД.1-6/9-11/13-16 | |

| СДЗ DallasLock | УПД.17 | |

| Patriot GP 5510 | ЗТС.5 | |

| ПАК «АССаД-Видео» | ЗТС.2-3 | |

| ЭП eToken PRO (Java) | УПД.17 | |

| ПАК ViPNetCoordinator HW 4 1000 | УПД.3, ОДТ.7, ЗСВ. 10, ЗИС.3/5/11/17/22/24 | |

| InfoWatchTrafficMonitorEnterprise | РСБ.1-3, ЗИС.12/13/30 | |

| IOS 9 | ЗИС.8 | |

| Kaspersky Endpoint Security 10 для Windows | АВЗ.1 | |

| ПИ KasperskySecurityCenter 10 | АНЗ.2-4 | |

| ПИ «Сетевой сканер безопасности XSpider 7.8.24» на 128 IP | АНЗ.1 | |

| ПАК «PT Application Firewall» | ЗИС.7 | |

| ПК Acronis Backup & Recovery 11 Advanced Server | - | ОЦЛ.3/4/6, ОДТ.1-5 |

| ПК Acronis Backup Advanced for Linux Server 11.7 | ОЦЛ.3/4/6, ОДТ.1-5 | - |

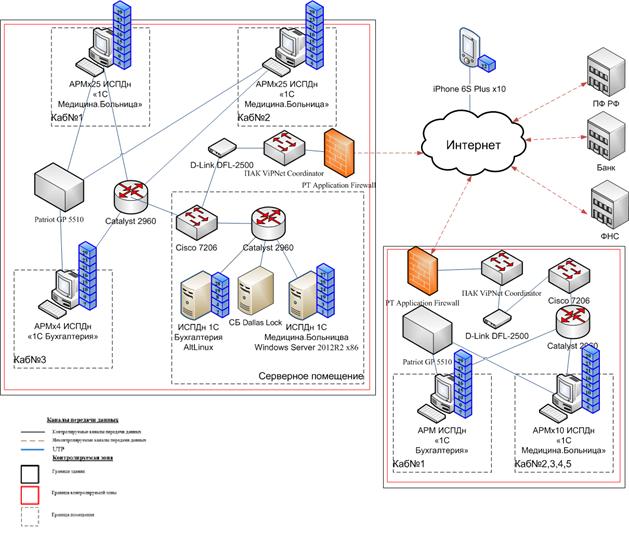

Структурная схема комплекса технических средств представлена на рисунке 1, условные обозначения средств защиты раскрыты в таблице 19.

Рисунок 5 – Структурная схема комплекса технических средств

Список используемых средств защиты представлен в таблице 19.

Таблица 19 – Список используемых средств защиты

| Условные обозначения | Название |

| 1. | VMWarevGate R2 |

| 2. | KernelVirtualMachine |

| 3. | ПИ KasperskyEndpointSecurity для виртуальных сред |

| 4. | ПИ Kaspersky Endpoint Security for Linux длявиртуальныхсред |

| 5. | Windows Embedded Industry |

| 6. | Windows 7 |

| 7. | MicrosoftWindows Server 2012 R2 |

| 8. | ALT Linux |

| 9. | СЗИ DallasLock 8.0-K |

| 10. | СДЗ DallasLock |

| 11. | СБдля Dallas Lock 8.0-K |

| 12. | Patriot GP 5510 |

| 13. | ПАК «АССаД-Видео» |

| 14. | ПАК «АССаД-ID» |

| 15. | ЭП eToken PRO (Java) |

| 16. | eToken PKI Client 5.1 |

| 17. | Комплект документации для сертифицированных электронных ключей и смарт-карт eToken (сертификат ФСТЭК России №1883) |

| 18. | ПАК ViPNetCoordinator HW 4 1000 |

| 19. | ПО ViPNet Administrator 4.0 |

| 20. | Право на использование ПО ViPNetCoordinator HW 4 1000 |

| 21. | InfoWatchTrafficMonitorEnterprise |

| 22. | IOS 9 |

| 23. | Kaspersky Endpoint Security 10 для Windows |

| 24. | ПИ KasperskySecurityCenter 10 |

| 25. | ПИ «Сетевой сканер безопасности XSpider 7.8.24» на 128 IP |

| 26. | ПАК «PT Application Firewall» |

| 27. | ПК Acronis Backup & Recovery 11 Advanced Server |

| 28. | ПК Acronis Backup Advanced for Linux Server 11.7 |

| 29. | ПК Acronis Backup & Recovery 11 Advanced Workstation |

Оценка стоимости создания системы защиты информации

Оценка стоимости создания системы защиты информации представлена в таблице 20.

Таблица 20 – Оценка стоимости создания системы защиты информации

| Наименование | Кол-во | Цена, руб. | Сумма, руб. | В т.ч. НДС 18% |

| Подсистема защиты среды виртуализации | ||||

| VMWarevGate R2 | 121 275 | 121 275 | 21 820, 5 | |

| KernelVirtualMachine | Бесплатно | Бесплатно | Не облагается | |

| ПИ KasperskyEndpointSecurity для виртуальных сред | 6 605 | 6 505 | 1 170, 9 | |

| ПИ Kaspersky Endpoint Security for Linux длявиртуальныхсред | 6 605 | 6 605 | 1 170, 9 | |

| Защита от несанкционированного доступа | ||||

| СЗИ DallasLock 8.0-K | 4 800 | |||

| СДЗ DallasLock | 10 300 | |||

| СБдля Dallas Lock 8.0-K | 45 000 | 45 000 | ||

| Patriot GP 5510 | 27 670 | 27 670 | 4 980, 6 | |

| ПАК «АССаД-Видео» | Бесплатно | Бесплатно | Не облагается | |

| ПАК «АССаД-ID» | Бесплатно | Бесплатно | Не облагается | |

| ЭП eToken PRO (Java) | 1 900 | 123 500 | 22 230 | |

| eToken PKI Client 5.1 | Бесплатно | Бесплатно | Бесплатно | |

| Комплект документации для сертифицированных электронных ключей и смарт-карт eToken (сертификат ФСТЭК России №1883) | Не облагается | |||

| Межсетевое экранирование и коммутация потоков данных | ||||

| ПАК ViPNetCoordinator HW 4 1000 | 233 800 | Не облагается | ||

| ПО ViPNet Administrator 4.0 | 77 000 | 154 000 | 27 720 | |

| Право на использование ПО ViPNetCoordinator HW 4 1000 | 58 450 | 116 900 | ||

| DLP - система | ||||

| InfoWatchTrafficMonitorEnterprise | 8 900 | Не облагается | ||

| Защита мобильных устройств | ||||

| IOS 9 | Бесплатно | Бесплатно | Не облагается | |

| Антивирусная защита | ||||

| Kaspersky Endpoint Security 10 для Windows | 1 921 | 22 475, 7 | ||

| ПИ KasperskySecurityCenter 10 | Бесплатно | Бесплатно | Не облагается | |

| Средство контроля и анализ защищенности информации | ||||

| ПИ «Сетевой сканер безопасности XSpider 7.8.24» на 128 IP | 80 600 | 80 600 | Не облагается | |

| ПАК «PT Application Firewall» | 842 000 | 1 684 000 | 303 120 | |

| Средство резервного копирования и восстановление | ||||

| ПК Acronis Backup & Recovery 11 Advanced Server | 36 465 | 78 764 | ||

| ПК Acronis Backup Advanced for Linux Server 11.7 | 47 190 | 47 190 | 8 994,2 | |

| ПК Acronis Backup & Recovery 11 Advanced Workstation | 3 670 | 238 550 | 42 939 | |

| Итого за поставку: | 5 147177 | |||

| В т.ч. НДС |

Заключение

В данном курсовом проекте задачу разработки мер защиты информации организации можно считать выполненной. При проведении данной оценки использовался комплекс документов ФСТЭК, регламентирующий разработку систем защиты информации в государственных информационных системах.

На первом этапе выполнения данной курсовой работы было необходимо составить описание организации, разработать модель угроз и модель нарушителя, а также сделать оценку рисков информационной безопасности. На втором этапе описать меры защиты информации, подлежащих к реализации в информационной системе, которое включает в себя определение базового набора мер защиты информации, адаптацию базового набора мер защиты информации, уточнение адаптированного базового набора мер защиты информации. Во второй части данной курсовой работы был сделан выбор средств защиты информации, нейтрализующих актуальные угрозы информационной безопасности и выполняющие необходимые требования нормативных актов. Произведена оценка стоимости создания системы защиты информации.

Список используемой литературы

1. РС БР ИББС-2.2-2009 Обеспечение информационной безопасности организации банковской системы Российской Федерации. Методика оценки рисков нарушения информационной безопасности.

2. Государственный реестр сертифицированных средств защиты информации N РОСС RU.0001.01БИ00 (доступ по ссылке: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00, дата обращения 1.05.2018)

3. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка). ФСТЭК России, 2008 год.

4. Иванов Д.И. / Администрирование сетей. СПб. Издательство «КУДИЦ- Пресс», 2007.

5. Таненбаум Э., Уэзеролл Д. Компьютерныесети. – 5-е изд. – Пер. с англ. – СПб.: Питер, 2013. – 960 с.

6. Безопасность локальных сетей / Бюро Научно-Технической Информации (доступ по ссылке: http://www.bnti.ru/showart.asp?aid=792&lvl=04.)

7. Технико-экономическое обоснование / studfiles (доступ по ссылке: https://studfiles.net/preview/6059019/page:16/)

8. Приказ ФСТЭК России от 11 февраля 2013 г. N 17

Приложение

Таблица 21 – Классификация угроз безопасности информации

| № п/п | Наименование УБИ | Необходимый для реализации УБИ потенциал нарушителя | Актуальность рассмотрения УБИ для информационных систем | ||

| Внутренний нарушитель | Внешний нарушитель | 1С Медицина.Больница | 1С Бухгалтерия | ||

| 1. Угрозы утечки информации по техническим каналам | |||||

| 1.1 | Угроза утечки акустической информации | Низкий | Средний | + | + |

| 1.2 | Угрозы утечки видовой информации | Низкий | Низкий | + | + |

| 2. Угрозы техногенного характера | |||||

| 2.1 | Угроза отказа электропитания серверного и телекоммуникационного оборудования | Низкий | Средний | + | + |

| 2.2 | Угроза невозможности восстановления сессии работы на ПЭВМ при выводе из промежуточных состояний питания | Низкий | - | + | + |

| 3. Угрозы нарушения процессов функционирования ИС в процессе эксплуатации | |||||

| 3.1 | Угроза некорректного использования функционала программного обеспечения | Средний | Средний | + | + |

| 3.2 | Угроза повреждения системного реестра | Низкий | Низкий | + | + |

| 4. Угрозы получения сведений об объектах защиты | |||||

| 4.1 | Угроза несанкционированного восстановления удалённой защищаемой информации | Низкий | Низкий | + | + |

| 4.2 | Угроза неправомерного ознакомления с защищаемой информацией | Низкий | - | + | + |

| 5. Угрозы, связанные с использованием беспроводных сетей передачи данных | |||||

| 5.1 | Угроза несанкционированного доступа к системе по беспроводным каналам | - | Низкий | + | + |

| 5.2 | Угроза подключения к беспроводной сети в обход процедуры аутентификации | - | Низкий | + | + |

| 6. Угрозы несанкционированного физического доступа к компонентам ИС | |||||

| 6.1 | Угроза преодоления физической защиты | - | Средний | + | + |

| 6.2 | Угроза физического выведения из строя средств хранения, обработки и (или) ввода/вывода/передачи информации | - | Низкий | + | + |

| 7. Угрозы, связанные с действиями легитимных пользователей (пользователи ИС, сотрудники подрядных организаций) | |||||

| 7.1 | Угроза недобросовестного исполнения обязательств поставщиками облачных услуг | - | Низкий | + | + |

| 7.2 | Угроза неопределённости в распределении ответственности между ролями в облаке | Низкий | Низкий | + | + |

| 8. Угрозы нарушения функционирования виртуальной инфраструктуры ИС | |||||

| 8.1 | Угроза несанкционированного доступа к защищаемым виртуальным устройствам из виртуальной и (или) физической сети | Средний | Средний | + | + |

| 8.2 | Угроза выхода процесса за пределы виртуальной машины | Средний | Средний | + | + |

| 9. Угрозы, связанные с эксплуатацией механизмов и средств защиты информации | |||||

| 9.1 | Угроза нарушения технологического/производственного процесса из-за временны́х задержек, вносимых средством защиты | - | Низкий | + | + |

| 9.2 | Угроза несанкционированного изменения параметров настройки средств защиты информации | Низкий | Низкий | + | + |

Таблица22 – Уровень исходной защищенности ИС 1С Медицина.Больница

| п/п | Технические и эксплуатационные характеристики ИС | Высокая | Средняя | Низкая |

| 1. | По территориальному размещению | |||

| 1.1. | распределенная ИС (охватывает несколько областей, округов или государство в целом) | |||

| 1.2. | городская ИС (охватывает не более одного населенного пункта - города или поселка) | |||

| 1.3. | корпоративная распределенная ИС (охватывает многие подразделения одной организации) | |||

| 1.4. | локальная (кампусная) ИС (развернута в пределах нескольких близко расположенных зданий) | |||

| 1.5. | локальная ИС (развернута в пределах одного здания) | |||

| 2. | По наличию соединения с сетями общего пользования (СОП) | |||

| 2.1. | ИС, имеющая многоточечный выход в СОП | |||

| 2.2. | ИС, имеющая одноточечный выход в СОП | |||

| 2.3. | ИС, физически отделенная от СОП | |||

| 3. | По встроенным (легальным) операциям с записями БД | |||

| 3.1. | чтение, поиск | |||

| 3.2. | запись, удаление, сортировка | |||

| 3.3. | модификация, передача | |||

| 4. | По разграничению доступа к информации | |||

| 4.1. | ИС, к которой имеет доступ, определенный перечень сотрудников организации, являющейся владельцем ИС | |||

| 4.2. | ИС, к которой имеют доступ все сотрудники организации, являющейся владельцем ИС | |||

| 4.3. | ИС с открытым доступом | |||

| 5. | По наличию соединений с другими БД | |||

| 5.1. | интегрированная ИС (организация использует несколько БД, при этом организация не является владельцем всех используемых баз) | |||

| 5.2. | ИС, в которой используется одна база, принадлежащая организации - владельцу данной ИС | |||

| 6. | По уровню обобщения (обезличивания) информации | |||

| 6.1. | ИС, в которой предоставляемые пользователю данные являются обезличенными (на уровне организации, отрасли, области, региона и т.д.) | |||

| 6.2. | ИС, в которой данные обезличиваются только при передаче в другие организации и не обезличены при предоставлении пользователю в организации | |||

| 6.3. | ИС, в которой предоставляемые пользователю данные не являются обезличенными | |||

| 7. | По объему информации, которая предоставляется сторонним пользователям ИС без предварительной обработки | |||

| 7.1. | ИС, предоставляющая всю БД | |||

| 7.2. | ИС, предоставляющая часть БД | |||

| 7.3. | ИС, не предоставляющая никакой информации | |||

| Количество баллов по уровням | ||||

| Уровень исходной защищенности ИС | Низкий | |||

| Коэффициент защищенности ИС (Y1) |

Таблица 23 – Уровень исходной защищенности ИС 1С Бухгалтерия

| п/п | Технические и эксплуатационные характеристики ИС | Высокая | Средняя | Низкая |

| 1. | По территориальному размещению | |||

| 1.1. | распределенная ИС (охватывает несколько областей, округов или государство в целом) | |||

| 1.2. | городская ИС (охватывает не более одного населенного пункта - города или поселка) | |||

| 1.3. | корпоративная распределенная ИС (охватывает многие подразделения одной организации) | |||

| 1.4. | локальная (кампусная) ИС (развернута в пределах нескольких близко расположенных зданий) | |||

| 1.5. | локальная ИС (развернута в пределах одного здания) | |||

| 2. | По наличию соединения с сетями общего пользования (СОП) | |||

| 2.1. | ИС, имеющая многоточечный выход в СОП | |||

| 2.2. | ИС, имеющая одноточечный выход в СОП | |||

| 2.3. | ИС, физически отделенная от СОП | |||

| 3. | По встроенным (легальным) операциям с записями БД | |||

| 3.1. | чтение, поиск | |||

| 3.2. | запись, удаление, сортировка | |||

| 3.3. | модификация, передача | |||

| 4. | По разграничению доступа к информации | |||

| 4.1. | ИС, к которой имеет доступ, определенный перечень сотрудников организации, являющейся владельцем ИС | |||

| 4.2. | ИС, к которой имеют доступ все сотрудники организации, являющейся владельцем ИС | |||

| 4.3. | ИС с открытым доступом | |||

| 5. | По наличию соединений с другими БД | |||

| 5.1. | интегрированная ИС (организация использует несколько БД, при этом организация не является владельцем всех используемых баз) | |||

| 5.2. | ИС, в которой используется одна база, принадлежащая организации - владельцу данной ИС | |||

| 6. | По уровню обобщения (обезличивания) информации | |||

| 6.1. | ИС, в которой предоставляемые пользователю данные являются обезличенными (на уровне организации, отрасли, области, региона и т.д.) | |||

| 6.2. | ИС, в которой данные обезличиваются только при передаче в другие организации и не обезличены при предоставлении пользователю в организации | |||

| 6.3. | ИС, в которой предоставляемые пользователю данные не являются обезличенными | |||

| 7. | По объему информации, которая предоставляется сторонним пользователям ИС без предварительной обработки | |||

| 7.1. | ИС, предоставляющая всю БД | |||

| 7.2. | ИС, предоставляющая часть БД | |||

| 7.3. | ИС, не предоставляющая никакой информации | |||

| Количество баллов по уровням | ||||

| Уровень исходной защищенности ИС | Низкий | |||

| Коэффициент защищенности ИС (Y1) |

Таблица 24– Определение актуальности угроз безопасности информации для ИС 1С Медицина.Больница

| № п/п | Угрозы безопасности информации | Вероятность реализации угрозы | Числовой коэффициент вероятности реализации (Y2) | Числовой коэффициент реализуемости угрозы (Y) | Возможность реализации угрозы | Показатель опасности угрозы для ИС | Актуальность угрозы | Примечание |

| 1. Угрозы утечки информации по техническим каналам | ||||||||

| 1.1 | Угроза утечки акустической информации | Высокая | Очень высокая | Низкий | Актуальна | Производится акустическое озвучивание обрабатываемой информации (операторы, менеджеры). | ||

| 1.2 | Угроза утечки видовой информации | Средняя | 0,6 | Средняя | Низкий | Актуальна | Производится видеосъемка всех помещений больницы | |

| 2. Угрозы техногенного характера | ||||||||

| 2.1 | Угроза отказа электропитания серверного и телекоммуникационного оборудования | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Предусмотрены источники резервного электропитания серверного и телекоммуникационного оборудования | |

| 2.2 | Угроза невозможности восстановления сессии работы на ПЭВМ при выводе из промежуточных состояний питания | Низкая | 0,6 | Средняя | Средний | Актуальна | Отсутствует защита от промежуточных отказов питания ПЭВМ | |

| 3. Угрозы нарушения процессов функционирования ИС в процессе эксплуатации | ||||||||

| 3.1 | Угроза некорректного использования функционала программного обеспечения | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация угрозы возможна в случае, если у нарушителя имеется доступ к программным и аппаратным средствам | |

| 3.2 | Угроза повреждения системного реестра | Средняя | 0,75 | Высокая | Высокий | Актуальна | Реализация данной угрозы возможна при возникновении ошибок в работе отдельных процессов или всей операционной системы или при условии наличия у нарушителя прав доступа к реестру или файлам, содержащим в себе данные реестра | |

| 4. Угрозы получения сведений об объектах защиты | ||||||||

| 4.1 | Угроза несанкционированного восстановления удалённой защищаемой информации | Средняя | 0,75 | Высокая | Высокий | Актуальна | Возможно восстановление удалённой защищаемой информации после резервного копирования | |

| 4.2 | Угроза неправомерного ознакомления с защищаемой информацией | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Возможно неправомерное ознакомление с защищаемой информацией по путям утечки информации | |

| 5. Угрозы, связанные с использованием беспроводных сетей передачи данных | ||||||||

| 5.1 | Угроза несанкционированного доступа к системе по беспроводным каналам | Средняя | 0,6 | Средняя | Низкий | Актуальна | Реализация данной угрозы возможна при условии наличия у нарушителя специализированного программного обеспечения, реализующего функции эксплуатации уязвимостей протоколов идентификации/аутентификации беспроводных сетей, а также нахождения в точке приёма сигналов дискредитируемой беспроводной сети | |

| 5.2 | Угроза подключения к беспроводной сети в обход процедуры аутентификации | Низкая | 0,6 | Средняя | Низкий | Неактуальна | На всех устройствах запрашивается аутентификация | |

| 6. Угрозы несанкционированного физического доступа к компонентам ИС | ||||||||

| 6.1 | Угроза преодоления физической защиты | Низкая | 0,6 | Средняя | Высокий | Актуальна | Реализация данной угрозы возможна при условии успешного применения нарушителем любого из методов проникновения на объект (обман персонала, взлом замков и др.) | |

| 6.2 | Угроза физического выведения из строя средств хранения, обработки и (или) ввода/вывода/передачи информации | Низкая | 0,6 | Средняя | Высокий | Актуальна | Реализация данной угрозы возможна при условии получения нарушителем физического доступа к носителям информации (внешним, съёмным и внутренним накопителям), средствам обработки информации (процессору, контроллерам устройств и т.п.) и средствам ввода/вывода информации (клавиатура и т.п.) | |

| 7. Угрозы, связанные с действиями легитимных пользователей (пользователи ИС, сотрудники подрядных организаций) | ||||||||

| 7.1 | Угроза недобросовестного исполнения обязательств поставщиками облачных услуг | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Облачные услуги не используются | |

| 7.2 | Угроза неопределённости в распределении ответственности между ролями в облаке | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Облачные услуги не используются | |

| 8. Угрозы нарушения функционирования виртуальной инфраструктуры ИС | ||||||||

| 8.1 | Угроза несанкционированного доступа к защищаемым виртуальным устройствам из виртуальной и (или) физической сети | Средняя | 0,6 | Средняя | Низкий | Актуальна | Реализация данной угрозы возможна при условии наличия у нарушителя привилегий достаточных для осуществления обмена данными в системе, построенной с использованием технологий виртуализации | |

| 8.2 | Угроза выхода процесса за пределы виртуальной машины | Средняя | 0,6 | Средняя | Низкий | Актуальна | Реализация данной угрозы приводит не только к компрометации гипервизора, но и запущенных в созданной им виртуальной среде средств защиты, а, следовательно, к их неспособности выполнять функции безопасности в отношении вредоносных программ, функционирующих под управлением собственного гипервизора | |

| 9. Угрозы, связанные с эксплуатацией механизмов и средств защиты информации | ||||||||

| 9.1 | Угроза нарушения технологического/производственного процесса из-за временны́х задержек, вносимых средством защиты | Низкая | 0,6 | Средняя | Средний | Актуальна | На реализацию данной угрозы влияет не только номенклатура применяемых средств защиты информации, параметры их настройки, объём передаваемой/обрабатываемой информации, а также текущая активность внешних нарушителей, программные воздействия которых обрабатываются средствами защиты информации | |

| 9.2 | Угроза несанкционированного изменения параметров настройки средств защиты информации | Низкая | 0,6 | Средняя | Высокий | Актуальна | Реализация данной угрозы возможна при условии получения нарушителем прав доступа к программному интерфейсу управления средством защиты информации, а также при наличии у нарушителя сведений о структуре и формате файлов конфигурации средства защиты информации |

Таблица 25– Определение актуальности угроз безопасности информации для ИС 1С Бухгалтерия

| № п/п | Угрозы безопасности информации | Вероятность реализации угрозы | Числовой коэффициент вероятности реализации (Y2) | Числовой коэффициент реализуемости угрозы (Y) | Возможность реализации угрозы | Показатель опасности угрозы для ИС | Актуальность угрозы | Примечание | |||||||||

| 1. Угрозы утечки информации по техническим каналам | |||||||||||||||||

| 1.1 | Угроза утечки акустической информации | Высокая | Очень высокая | Низкий | Актуальна | Производится акустическое озвучивание обрабатываемой информации (операторы, менеджеры). | |||||||||||

| 1.2 | Угроза утечки видовой информации | Средняя | 0,75 | Высокая | Средний | Актуальна | Производится видеосъемка всех помещений больницы | ||||||||||

| 2. Угрозы техногенного характера | |||||||||||||||||

| 2.1 | Угроза отказа электропитания серверного и телекоммуникационного оборудования | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Предусмотрены источники резервного электропитания серверного и телекоммуникационного оборудования | ||||||||||

| 2.2 | Угроза невозможности восстановления сессии работы на ПЭВМ при выводе из промежуточных состояний питания | Низкая | 0,6 | Средняя | Средний | Актуальна | Отсутствует защита от промежуточных отказов питания ПЭВМ | ||||||||||

| 3. Угрозы нарушения процессов функционирования ИС в процессе эксплуатации | |||||||||||||||||

| 3.1 | Угроза некорректного использования функционала программного обеспечения | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация угрозы возможна в случае, если у нарушителя имеется доступ к программным и аппаратным средствам | ||||||||||

| 3.2 | Угроза повреждения системного реестра | Средняя | 0,75 | Высокая | Средний | Актуальна | Реализация данной угрозы возможна при возникновении ошибок в работе отдельных процессов или всей операционной системы или при условии наличия у нарушителя прав доступа к реестру или файлам, содержащим в себе данные реестра | ||||||||||

| 4. Угрозы получения сведений об объектах защиты | |||||||||||||||||

| 4.1 | Угроза несанкционированного восстановления удалённой защищаемой информации | Средняя | 0,75 | Высокая | Средний | Актуальна | Возможно восстановление удалённой защищаемой информации после резервного копирования | ||||||||||

| 4.2 | Угроза неправомерного ознакомления с защищаемой информацией | Низкая | 0,6 | Средняя | Средний | Актуальна | Возможно неправомерное ознакомление с защищаемой информацией по путям утечки информации | ||||||||||

| 5. Угрозы, связанные с использованием беспроводных сетей передачи данных | |||||||||||||||||

| 5.1 | Угроза несанкционированного доступа к системе по беспроводным каналам | Средняя | 0,6 | Средняя | Низкий | Актуальна | Реализация данной угрозы возможна при условии наличия у нарушителя специализированного программного обеспечения, реализующего функции эксплуатации уязвимостей протоколов идентификации/аутентификации беспроводных сетей, а также нахождения в точке приёма сигналов дискредитируемой беспроводной сети | ||||||||||

| 5.2 | Угроза подключения к беспроводной сети в обход процедуры аутентификации | Низкая | 0,6 | Средняя | Низкий | Неактуальна | На всех устройствах запрашивается аутентификация | ||||||||||

| 6. Угрозы несанкционированного физического доступа к компонентам ИС | |||||||||||||||||

| 6.1 | Угроза преодоления физической защиты | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация данной угрозы возможна при условии успешного применения нарушителем любого из методов проникновения на объект (обман персонала, взлом замков и др.) | ||||||||||

| 6.2 | Угроза физического выведения из строя средств хранения, обработки и (или) ввода/вывода/передачи информации | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация данной угрозы возможна при условии получения нарушителем физического доступа к носителям информации (внешним, съёмным и внутренним накопителям), средствам обработки информации (процессору, контроллерам устройств и т.п.) и средствам ввода/вывода информации (клавиатура и т.п.) | ||||||||||

| 7. Угрозы, связанные с действиями легитимных пользователей (пользователи ИС, сотрудники подрядных организаций) | |||||||||||||||||

| 7.1 | Угроза недобросовестного исполнения обязательств поставщиками облачных услуг | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Облачные услуги не используются | ||||||||||

| 7.2 | Угроза неопределённости в распределении ответственности между ролями в облаке | Низкая | 0,6 | Средняя | Низкий | Неактуальна | Облачные услуги не используются | ||||||||||

| 8. Угрозы нарушения функционирования виртуальной инфраструктуры ИС | |||||||||||||||||

| 8.1 | Угроза несанкционированного доступа к защищаемым виртуальным устройствам из виртуальной и (или) физической сети | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация данной угрозы возможна при условии наличия у нарушителя привилегий достаточных для осуществления обмена данными в системе, построенной с использованием технологий виртуализации | ||||||||||

| 8.2 | Угроза выхода процесса за пределы виртуальной машины | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация данной угрозы приводит не только к компрометации гипервизора, но и запущенных в созданной им виртуальной среде средств защиты, а, следовательно, к их неспособности выполнять функции безопасности в отношении вредоносных программ, функционирующих под управлением собственного гипервизора | ||||||||||

| 9. Угрозы, связанные с эксплуатацией механизмов и средств защиты информации | |||||||||||||||||

| 9.1 | Угроза нарушения технологического/производственного процесса из-за временны́х задержек, вносимых средством защиты | Низкая | 0,6 | Средняя | Средний | Актуальна | На реализацию данной угрозы влияет не только номенклатура применяемых средств защиты информации, параметры их настройки, объём передаваемой/обрабатываемой информации, а также текущая активность внешних нарушителей, программные воздействия которых обрабатываются средствами защиты информации | ||||||||||

| 9.2 | Угроза несанкционированного изменения параметров настройки средств защиты информации | Низкая | 0,6 | Средняя | Средний | Актуальна | Реализация данной угрозы возможна при условии получения нарушителем прав д

Популярное: Модели организации как закрытой, открытой, частично открытой системы: Закрытая система имеет жесткие фиксированные границы, ее действия относительно независимы... Как построить свою речь (словесное оформление):

При подготовке публичного выступления перед оратором возникает вопрос, как лучше словесно оформить свою...  ©2015-2024 megaobuchalka.ru Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. (1670)

|

Почему 1285321 студент выбрали МегаОбучалку... Система поиска информации Мобильная версия сайта Удобная навигация Нет шокирующей рекламы |

(0.014 сек.)