|

Главная |

Лабораторная работа №11

|

из

5.00

|

По дисциплине: «Теория защиты информационных систем»

На тему:«Протоколы коммутируемых соединений PAP, CHAP, RADIUS, DIAMETER, IPSec»

Специальность: Информационные системы

Выполнила: Джуманиязова Ж.Б. Группа: МИС(п)-17-2

Принял: проф. Казиев Г.З.

_______ ________________ «____» ________________2018г.

Алматы 2018

Цель работы познакомиться с протоколами коммутируемых соединений PAP, CHAP, RADIUS, DIAMETER, IPSec

Задачи:

1. Что общего и в чѐм разница протоколов PAP CHAP?

2. Приведите пример работы протокола CHAP.

3. Когда используют систему RADIUS?

4. Приведите пример обмена сообщениями в системе RADIUS.

5. Проблемы RADIUS.

6. С какой целью был разработан IPSec?

7. Возможности IPSec.

8. Протоколы IPSec.

9. Какая информация хранится в базах данных IPSec?

10. Что включается в ассоциацию безопасности SA?

11. Режимы SA.

1. PAP (Password Authentication Protocol) – протоколпроверкипароля

CHAP (Challenge-HandshakeAuthenticationProtocol) – протокол идентификации запрос-подтверждение.

PAP – это процедура, позволяющая другой стороне (узлу или маршрутизатору) удостоверить себя. Эта операция выполняется после начального установления подтверждения: пара имя/пароль многократно посылается узлу пока не подтверждается идентификация или разрывается соединение. PAP не разрабатывалась как надѐжная процедура авторизации, пароли и имена посылаются открытым текстом и этот протокол используют тогда, когда пароль открытым текстом должен быть доступен при имитации входа в удалѐнную точку.

CHAP является надѐжным протоколом авторизации. Как и PAP, он разработан для работы поверх РРР на коммутируемых линиях между узлами.

2. CHAP периодически проверяет подсоединяемый узел посредством трѐхстороннего подтверждения в процессе начальной установки соединения. Кроме того, позже он может быть вызван в любое время. После завершения фазы установки канала связи РРР идентифицирующий узел посылает вызов другой стороне. Эта сторона должна вычислить одностороннюю хэш-функцию и послать результат обратно. Идентифицирующий проверяет полученную информацию и, проводя дополнительные вычисления, и отвечает подтверждением, если значения хэш-кодов совпали. В противном случае соединение разрывается. На рис. 1 показан пример обмена данными по протоколу CHAP.

Рис. 1. Пример авторизации по протоколу CHAP

3. В случае большой организации обеспечение безопасности является сложной задачей. Работники компании, консультанты и еѐ клиенты нуждаются в доступе к информации, поэтому они могут подключаться к компьютерам организации практически отовсюду. Для того чтобы помочь организации обеспечить интегрированный подход к управлению системами безопасности были определены методы реализации сервера авторизации, включая центральную базу данных, используемую для удостоверения пользователей, соединяющихся по коммутируемым линиям, и дополнительную информацию, необходимую при идентификации таких пользователей для системы удалѐнной авторизации пользователей.

Сервер, использующий систему RADIUS, может обращаться к другим серверам, необязательно применяющим RADIUS в своей работе. При таком подходе RADIUS-сервер служит в качестве модуля доступа к другим серверам.

4. Пример обмена сообщениями в RADIUS

Запрос от клиента к RADIUS-серверу должен использовать общий секретный ключ так, как показано на рис. 2. Если начальная проверка пройдена, то сервер обращается к базе данных с целью проверки данных пользователя. Эта база данных содержит информацию, необходимую для авторизации пользователя.

Рис. 2. Пример обмена сообщениями в пакете RADIUS

5. Возможности RADIUS в некоторой степени ограничены из-за его структуры команд и атрибутов, что в результате привело к созданию новой системы. RADIUS работает поверх протокола UDP, который не имеет таймеров и механизмов пересылки потерянных данных. Поэтому производители программ разрабатывали свои собственные реализации таких функций. Кроме того, в предполагается, что сервер не посылает клиенту сообщений по своей инициативе. Приемник RADIUS – DIAMETRE – разрешил все эти проблемы.

6-7. IPSec был разработан с целью обеспечения обмена данными по протоколу IP (IPv4 и IPv6) следующими возможностями:

А) контроль доступа;

Б)обеспечение сохранности (целостности) данных, независимой от соединения (connectionlessintegrity)

В) идентификация происхождения;

Г) защита от повторения, куда входит и частичное обеспечение целостности последовательности;

Д) секретность/конфиденциальность (шифрование данных).

8. Эти возможности IPSec обеспечиваются двумя протоколами защиты передачи данных:

- AuthenticationHeader – AH -заголовок идентификации – он обеспечивает: сохранность (connectionlessintegrity), удостоверение происхождения данных, защиту от повторений.

AH может использоваться как отдельно, так и совместно с ESP.

- EncapsulatedSecurityPayload – ESP - вложенные защищѐнные передаваемые данные -он предоставляет: конфиденциальность (шифрацию), ограниченную конфиденциальность потока данных, идентификацию (связанные операции сохранности данных (connectionlessintegrity) и удостоверения происхождения данных), защиту от повторений.

9. IPSec нуждается в большом количестве информации для обеспечения безопасности пользователей.Эти требования к безопасности хранятся в двух базах данных: базы данных правил безопасности (SecurityPolicyDatabase - SPD) и базы данных ассоциаций безопасности (SecurityAssociationDatabase – SAD). Кроме того определено связанное с БД понятие – селектор.

• База данных: базы данных правил безопасности (SPD): в ней хранятся правила IPSec, которые задают то, какой поток данных обрабатывается, и то, как этот поток данных обрабатывается (отвергнуть данные, обойти IPSec – данные не защищаются при помощи IPSec, применить IPSec – данные должны быть защищены IPSec).

• База данных ассоциации безопасности (SAD): в SAD хранится информация о каждой активной ассоциации безопасности.

• Селектор: Набор полей IP и UDP, используемых SPD для отображения потока данных на правила безопасности. Селекторами являются: IP-адреса отправителя и получателя, имя DNS , идентификатор IP- протокола, номера портов отправителя и получателя.

10. Защищѐнный туннель IP относится ко всем процедурам (включая протоколы, методы шифрации и т.д.), которые обеспечивают защищѐнную передачу данных между двумя системами. Этот набор возможностей и называется ассоциаций безопасности (SA).

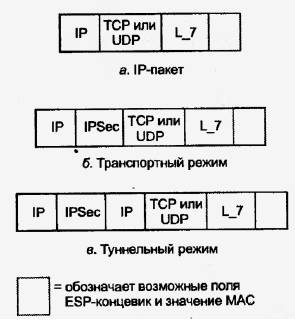

11. В IPSec определены два режима SA. На рис. 3 приведены структуры IP-пакета – исходного, транспортного и туннельного режима. В случае использования ESP в этих пакетах появятся два дополнительных поля: ESP-концевик и MAC. Поле L_7 – обмен данными Интернета уровня 7, такой как FTP, HTTP, rlogin и т.п.

Туннельный режим используется в том случае, когда существует туннель между двумя брандмауэрами или между брандмауэром и удалѐнной системой (сервером, например). Транспортный режим используется тогда, когда конечными точками являются конечные пользователи соединения.

Рис. 3. Режимы IPSec

|

из

5.00

|

Обсуждение в статье: Лабораторная работа №11 |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы