|

Главная |

Лабораторная работа № 3 Протоколы TCP/IP. Атаки

|

из

5.00

|

Лабораторная работа №5

По дисциплине: «Теория защиты информационных систем»

На тему: «Протоколы TCP/IP.Атаки»

Специальность: Информационные системы

Выполнила: Джуманиязова Ж.Б. Группа: МИС(п)-17-2

Принял: проф. Казиев Г.З.

_______ ________________ «____» ________________2018г.

Алматы 2018

Лабораторная работа № 3 Протоколы TCP/IP. Атаки

Цель работы – более подробно рассмотреть набор протоколов TCP/IP ProtocolSuite, причины для атаки на основе работы этих протоколов.

1. Какие поля в IP-заголовке влияют на маршрутизацию?

2. Какое поле в IP-заголовке может использовать злоумышленник?

3. Что подразумевается под термином «поток данных» для протокола ТСР?

4. Для чего нужны сведения, содержащиеся в IP-заголовке?

5. Для чего нужны сведения, содержащиеся в TCP-заголовке?

6. Что называется сокетом?

7. Что входит в состав сетевых компонентов системы Microsoft?

8. Перечислите порты и их службы для протоколвNetBIOS.

9. Какие порты являются хорошо известными (well-known)? Привести примеры.

10. Какие порты относятся к эфемерным?

11. В чѐм заключается уязвимость маршрутизации от источника?

12. Цели атаки типа «отказ от обслуживания». Привести примеры.

13. Опишите последовательность установки соединения протоколом ТСР.

14. Что происходит при атаке SYN flooding?

1. Протокол IP не создаѐт соединение и не обеспечивает проверку доставки пакетов. Всѐ, что ему известно, - это адреса отправителя и получателя. Выбор маршрута реализован в других протоколах. Но как видно из таблицы 1 в поле параметры IP-дейтограммы есть два параметра, которые могут быть использованы протоколом IP для маршрутизации. Это третий и девятый параметры: строгая маршрутизация от источника (strictsourcerouting) и нестрогая маршрутизация от источника (loosesourcerouting).

Табл. 1. Классы и номера параметров поля параметры IP-дейтограммы

| Класс параметра | Номер параметра | Применение |

| Обозначает конец списка параметров | ||

| Параметров нет | ||

| Параметры безопасности для военного применения | ||

| Нестрогая маршрутизация от источника | ||

| Включение записей маршрутизации | ||

| Строгая маршрутизация от источника | ||

| Включение меток времени |

2. Строгая маршрутизация от источника позволяет злоумышленникам направить пакет через свой компьютер.

3. Сообщение, передаваемое TCP, от приложений, расположенных выше по стеку, обычно называют потоком данных (streamofdata), TCP принимает эти сообщения и, если они не помещаются в один пакет, разбивает их на фрагменты меньшего размера, каждый из которых передаѐтся в отдельном пакете. Уровень TCP на принимающем узле собирает их, а затем отсылает приложению.

4. Большая часть информации из заголовка IP нужна для маршрутизации пакета в Internet, например, адреса отправителя и получателя.

5. Сведения в TCP-заголовке нужны для других целей, таких как обеспечение надѐжности соединения и соблюдения порядка сообщений.

6. UDP – это протокол установки соединения, который не гарантирует доставку, а просто пересылает данные по сети.

Объединяя адрес и номер порта, получают идентификатор, однозначно определяющий обе конечные точки соединения. Эта комбинация чисел называется сокетом (socket).

7. Операционные системы Microsoft автоматически устанавливают по умолчанию набор сетевых компонентов после установки сетевого соединения, такого, как соединение с Интернетом или с локальной сетью. Эти сетевые компоненты включают:

-высший уровень: предоставляют основные сетевые функциональные возможности, включая возможность соединяться с сетью Microsoft и совместно использовать ее ресурсы.

· клиент для сетей Microsoft;

· общий доступ к файлам и принтерам сетей Microsoft;

-средний уровень модели сетей Microsoft состоит из сетевых протоколов,

поддерживаемых Microsoft.

· протокол сети Интернет (TCP/IP);

-низший уровень модели сетей Microsoft состоит из соединений с различными сетями.

· программный драйвер сетевой платы.

8. Когда Клиент для сетей Microsoft установлен, Microsoft автоматически открывает порты TCP 137, 138 и 139. Microsoft использует эти порты наряду с протоколом, называемым NetBIOS, для облегчения коммуникации по сетям Microsoft. Через эти порты такие ресурсы, как папки, дисководы и принтеры, совместно используются в сетях (включая Интернет). Через эти порты компьютеры в сети также делятся информацией об их общих ресурсах. Эти порты и их службы перечислены здесь:

137 - служба имени NetBIOS;

138 - служба дейтограммы NetBIOS;

139 - служба сеанса связи NetBIOS.

9.Существует более 60 000 возможных присваиваемых номеров портов на любомкомпьютере с TCP/IP. Чтобы взаимодействовать через один из этих портов, приложение или служба должна быть приписана к порту и активно просматриваться. Первые 1024 порта, пронумерованные от 1 до 1024, считаются хорошо известными (well-known) портами, и каждому порту в этом диапазоне уже присвоен определенный вид приложения или службы.

10. Порты после 1024 известны под названием эфемерных портов и могут использоваться при необходимости любым приложением, предполагающим, что порт не занят уже другим приложением.

11. Как известно, протокол IP не создаѐт соединение и не обеспечивает проверку доставки пакетов. Но для задания маршрута пакета может служит поле параметры. Такая маршрутизация, называемая маршрутизация от источника, была разработана для диагностики ошибок в сети. Злоумышленники эксплуатируют эту возможность для передачи внешнего пакета с фиктивным IP-адресом, который кажется пришедшим из локальной сети. При этом доставка пакета осуществляется посредством маршрутизации от источника.

12. Не все злоумышленники пытаются поникнуть в сеть с целью похищения данных. Некоторые просто хотят нарушить еѐ работу. Атаками типа «отказ от обслуживания» (denial-of-service, DOS) называются различные методы, расстраивающие работу всей сети целиком или отдельного еѐ участка.При этом злоумышленник ставит перед собой одну из следующих задач:

- перегрузить какой-либо из ограниченных ресурсов

- вызвать отказ какого-либо сетевого устройства или компьютера

- изменить настройки ресурса, сделав его непригодным для использования

Одним из простых методов является переполнение жѐсткого диска с использованием службы FTP, позволяющее пользователям загружать файлы.

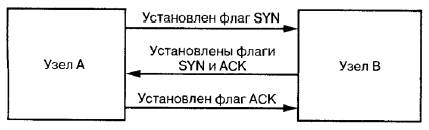

13. Установка соединения протоколом ТСР

События происходят в такой последовательности:

1. Узел А посылает пакет узлу В, установив в нѐм бит SYN, равным 1. Полю SequenceNumber присваивается начальное значение.

2. На узле В создаются структуры данных, предназначенные для соединения, после чего он отвечает на запрос соединения и направляет узлу А пакет с флагом ACK, равным 1, подтверждая приѐм пакета от узла А. Флаг SYN в этом втором пакете также равен 1, поэтому узел А знает, что поле SequenceNumber в пакете содержит начальное значение последовательности для узла В.

3. Наконец (после получения подтверждения от узла В) узел А подтверждает приѐм начального значения последовательности от узла В.

При обычных условиях устанавливается соединение, и два узла могут начать обмен данными.

Рис. 1. Установка соединения протоколом ТСР

14. Действие атаки SYN flooding (синхронная лавина пакетов) связано с переполнением очереди входящих запросов на подключение к определѐнному порту TCP. Перед началом обмена данными протокол TCP устанавливает соединение методом трѐхэтапного подтверждения. Для установки соединения и его управлением служат несколько полей в заголовке TCP, а для контроля порядка пакетов при обмене – поле Последовательный номер (SequenceNumber). Флаг SYN обозначает начало запроса на установку соединения. Флагом ACK подтверждается получение пакета. Флаг FIN предназначен для разрыва соединения после завершения передачи. Как видно из рис. 4, метод трѐхэтапного подтверждения установки заключается в простом обмене пакетами. При обычных условиях устанавливается соединение, и два узла могут начать обмен данными. Но если в первом пакете с запросом на установку соединения, пришедшим от узла А, будет указан неверный IP-адрес, то подтверждение от узла В не вернѐтся к узлу А. Узел В, не дождавшись ответа в течении заданного промежутка времени, освободит память, выделенную для поддержки соединения. Этот метод и используется для атаки типа SYN flooding. Атакующий компьютер непрерывно посылает сообщение с запросами на установку соединения с несуществующим IP-адресом. При этом принимающий узел создаѐт новые динамические структуры данных и запускает таймер при каждой новой попытке соединения, пока не исчерпает ресурсы, после чего перестаѐт реагировать на дальнейшие попытки подключения.

|

из

5.00

|

Обсуждение в статье: Лабораторная работа № 3 Протоколы TCP/IP. Атаки |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы