|

Главная |

Архитектура стандарта IEEE 802.11i.

|

из

5.00

|

Содержание.

Введение ………………………………………………………………………. 3Анализ информационной безопасности беспроводных сетей стандарта IEEE 802.11……………………………………………………………………...4

1. Методы защиты информации в спецификации IEEE 802.11 и их уязвимости……………………………………………………………..…...…4

Протокол безопасности WEP……………………………………………..…6

Стандарт WPA……………………………………………………………….…..….9

2. Архитектура стандарта IEEE 802.11i……………………………………..13

Протокол IEEE 802. IX …………………………………………………….…..…14

Протокол шифрования ССМР…………………………………………..…..18

Модель AAA. …………………………………………………………...............20

Атака на аутентификатор ответа ……………..…………………….…...23

Атака на общий секретный код на основе Password…………..23

Атака на пароль пользователя…………………………………….……….24

Атака на аутентификатор запроса……………………………………..…24

Атака воспроизведением ответов сервера………………………....24

Атака на общий секретный код………………………………….…..……24

3. Обеспечение конфиденциальности и целостности данных с использованием VPN. ……………………………………………………..…..25

Протокол IPsec………………………………………………….…………….….…29

Протокол РРТР………………………………………………………………….…..30

Протокол GRE…………………………………………………....…….……………30

Протокол L2TP………………………………………………………….……………31

Протокол cIPe………………………………………………………….…………….31

Пакет OpenVPN, Пакет VTun…………………………….……….……….…32

Протокол IPSec……………………………………..……………………………….32

4. Оценка пропускной способности Wi - Fi ……………….……………..37

5. Заключение………………………………………………………………………..…44

6. Литература…………………………………………………………………………….45

Введение.

Быстрое увеличение роста количества ноутбуков и электронных органайзеров, происходящее в последнее время, приводит к расширению сферы их возможного использования. В тоже время, сеть является неотъемлемой частью нормальной работы. Как результат - беспроводные сети, в любом виде, набирают все большую популярность. Но вместе с удобством приходят и проблемы, одна из которых повышение уровня безопасности. Когда передача информации осуществляется радиоволнами, то принимать их может кто угодно, был бы приемник. Соответственно необходим дополнительный механизм защиты.

И в стандарте 802.11 он был реализован в виде WEP протокола. Основной его задачей является защита информации от прослушивания. WEP - это часть международного стандарта; он применяется во всех устройствах использующих протокол 802.11.

К сожалению WEP не справился с поставленной задачей. Не смотря на использование проверенного метода шифрования RC4, WEP содержит несколько важных недостатков. Эти недостатки дают возможность провести ряд атак, как активных, так и пассивных, возможность прослушивания и фальсификации сетевого трафика.

Анализ информационной безопасности беспроводных сетей стандарта IEEE 802.11

Методы защиты информации в спецификации IEEE 802.11 и их уязвимости.

Для беспроводных сетей вопрос безопасности стоит гораздо острее, чем для обычных проводных сетей, так как весь обмен трафиком в сети производится в радиоканале и для его перехвата достаточно недорогого стандартного оборудования. Разработчики стандартов Wi-Fi это понимали и сделали все возможное, чтобы обеспечить уровень безопасности, по крайней мере, не ниже чем в проводных сетях.

Алгоритм симметричного шифрования.

Шифрование информации - это преобразование открытой информации в зашифрованную (которая чаще всего называется шифртекстом или криптограммой), и наоборот. Первая часть этого процесса называется зашифрованием, вторая - расшифрованием.

В алгоритмах симметричного шифрования для расшифрования обычно используется тот же самый ключ, что и для зашифрования, или ключ, связанный с ним каким-либо простым соотношением. Последнее встречается существенно реже, особенно в современных алгоритмах шифрования. Такой ключ (общий для зашифрования и расшифрования) обычно называется просто ключом шифрования.

Можно представить зашифрование в виде следующей формулы:

С = Ek1(M), где:

M (message) - открытая информация,

С (cipher text) - полученный в результате зашифрования шифртекст,

E (encryption) - функция зашифрования, выполняющая криптографические преобразования над M,

k1 (key) - параметр функции E, называемый ключом зашифрования.

В стандарте ГОСТ 28147-89 (стандарт определяет отечественный алгоритм симметричного шифрования) понятие ключ определено следующим образом: "Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований".

Ключ может принадлежать определенному пользователю или группе пользователей и являться для них уникальным. Зашифрованная с использованием конкретного ключа информация может быть расшифрована только с использованием только этого же ключа или ключа, связанного с ним определенным соотношением.

Аналогичным образом можно представить и расшифрование:

M' = Dk2(C), где:

M'- сообщение, полученное в результате расшифрования,

D (decryption) - функция расшифрования; так же, как и функция зашифрования, выполняет криптографические преобразования над шифртекстом,

k2 - ключ расшифрования.

Для получения в результате расшифрования корректного открытого текста (то есть того самого, который был ранее зашифрован: M' = M), необходимо одновременное выполнение следующих условий:

1. Функция расшифрования должна соответствовать функции зашифрования.

2. Ключ расшифрования должен соответствовать ключу зашифрования.

При отсутствии верного ключа k2 получить исходное сообщение M' = M с помощью правильной функции D невозможно. Под словом "невозможно" в данном случае обычно понимается невозможность вычисления за реальное время при существующих вычислительных ресурсах.

Протокол безопасности WEP.

Первая спецификация IEEE 802.11 (1997 год) не имела какой-либо защиты, кроме сокрытия идентификатора беспроводной сети SSID (ее «имени»), который необходимо знать для подключения к сети. Однако идентификатор SSID передается в открытом виде, и его перехват не является сложной задачей. Следует отметить, что большинство точек доступа использует Broadcast SSID как настройку по умолчанию, т. е. передает идентификатор сети в эфир в открытом виде.

В последующей версии IEEE 802.11-1999 был введен протокол безопасности WEP (Wired Equivalent Privacy — безопасность, эквивалентная проводной). Исторически он начал использоваться в устройствах IEEE 802.11b.

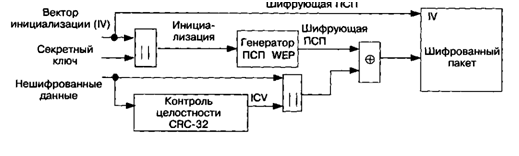

Рис.1.1 Алгоритм шифрования данных в протоколе WEP (PC-4).

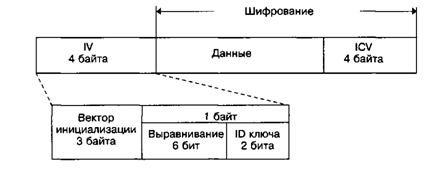

Алгоритм WEP основан на использовании четырех общих для одной сети секретных ключей (паролей пользователя) длиной 40 бит. Само шифрование происходит по алгоритму RC4 компании RSA Security. Алгоритм использует перемножение блоков исходных данных на псевдослучайную последовательность такой же длины, что и блок шифруемых данных (соответствует кадру МАС-уровя) (рис. 1.1). Генератор псевдослучайной последовательности инициализируется 64-разрядным числом (ключей), состоящим из 24-разрядного вектора инициализации (IV — initialization vector) и 40-разрядного секретного ключа. Существенно, что если секретный ключ известен устройствам сети и неизменен, то вектор IV может изменяться от пакета к пакету. Для защиты от несанкционированного изменения передаваемой информации каждый шифрованный пакет защищается 32-разрядной контрольной суммой CRC-32, ее значение передавалось в параметре ICV (integrity check value). Таким образом, при шифровании к передаваемым данным добавляется 8 байт: 4 для ICV, 3 для IV, и еще 1 байт содержит информацию о номере используемого секретного ключа (одного из четырех) (рис. 1.2). Отметим, что ключ может быть не только 64, но и 128 бит. В последнем случае под пароль отводится не 40, а 104 бита.

Алгоритм RC4 является симметричным, т. е. для шифрования и дешифрования служит один и тот же ключ. Это обеспечивает высокую скорость работы, но низкую криптостойкость. Алгоритм WEP обладает чрезвычайно низкой криптостойкостью не только в силу своей симметричности. Ключ длиной в 64 бита (а реально — 40 бит, что остается за вычетом 24 бит вектора инициализации IV) подбирается методом полного перебора за несколько секунд. Для подбора 128-битного ключа потребуется достаточно большое время, но с появлением, так называемой FMS-атаки (по первым буквам фамилий изобретателей —Fluher, Martin, Shamir) необходимость в лобовом переборе отпала. Атака FMS использует слабые места в алгоритме распределения ключей RC4, благодаря чему для взлома достаточно было собрать около 6 млн. пакетов. Для несильно загруженных сетей это достаточно много, и на атаку могло уйти от нескольких часов до нескольких суток, но благодаря стараниям людей из лаборатории DasbOden Labs число требуемых для взлома пакетов сократилось до 500 тысяч. Вскоре после публикации статьи об уязвимости RC4 начали появляться первые утилиты под Linux и FreeBSD, предназначенные специально для взлома WEP. В новом оборудовании уязвимость (ее суть — неудачный механизм генерации IV) была устранена, а для ранее выпущенного производители создали патчи драйверов.

Рис 1.2 Пакет после WEP-шифрования

В августе 2004 года хакер КоrеК написал новый статистический криптоана-лизатор, который позволял взламывать 40- и 104-битные ключи, используя 200 и 500 тыс. пакетов соответственно. Созданный им алгоритм был использован в утилите aircrack, обновленная версия которой и сегодня является основным инструментом для взлома ключей WEP.

Протокол WEP также выполняет функцию аутентификации, однако ее нельзя назвать полноценной, так как она основана на задаваемом пользователем пароле и на предположении, что его знают лишь легитимные отправитель и получатель. Эту проблему пытались решить за счет использования списка МАС-адресов допустимых клиентских устройств (фильтрация по MAC). Но МАС-адреса передаются в открытом виде, они могут быть перехвачены и использованы для подмены МАС-адреса устройства нарушителя.

Второй проблемой аутентификации в протоколе WEP является его односторонность, т. е. аутентифицируются только клиентские устройства, которые не могут определить легитимность точки доступа. Это позволяет использовать атаки с фальшивыми точками доступа.

Проблему могло решить существенное удлинение ключа шифрования, что привело бы к неоправданному снижению пропускной способности сети. Поэтому разработчики не стали модифицировать этот алгоритм, в более поздних реализациях просто увеличив ключ до 256 бит и приступив к разработке нового стандарта безопасности WPA.

WEP протокол-процесс шифрования:

Этот протокол должен обеспечить защиту данных в момент их передачи по сети. В его основе лежит шифрование передаваемых пакетов с помощью особого ключа k. Рассмотрим процесс шифрования:

Контрольное суммирование: первый этап. Вычисляется контрольная сумма c(M) сообщения (M). Затем контрольная сумма добавляется к самому сообщению P = (M, c(M)), что является исходными данными для второго этапа. Заметьте - ни c(M), ни P не зависят от ключа k. Шифрование: второй этап. Текст P шифруется по алгоритму RC4. Пусть стартовый вектор будет (IV) . Алгоритм RC4 генерирует keystream - т.е. последовательность случайных байт зависящих от IV v и ключа k. Обозначим этот keystream как RC4(v,k). Затем сообщение по методу XOR накладывается на keystream, и получаем зашифрованное сообщение:

C = P xor RC4(v,k).

Передача: последний этап. Происходит передача IV и зашифрованного сообщения по сети.

Все это можно представить таким образом:

A - B: v, (P xor RC4 (v, k)), где P = (M, c (M)).

Введем следующие сокращения для дальнейшего использования: сообщение (M) - исходные данные для шифрования; текст (P) - сумма сообщения и его контрольной суммы; пакет (С) - зашифрованный текст, передаваемый по сети.

Для декодирования полученных данных получатель проводит обратные действия. Во-первых: генерируется keystream RC4(v,k) и с помощью операции XOR превращает пакет в текст.

P' = C xor RC4(v,k) = (P xor RC4(v,k)) xor RC4(v,k) = P.

Затем получатель проверяет контрольную сумму декодированного текста P', исходя из (M', c'), пересчитывает ее c(M'), и проверяет, совпадает ли она с полученной C'. Это подразумевает то, что пользователь получает только пакеты с правильной контрольной суммой.

Стандарт WPA.

Стандарт WPA (Wi-Fi Protected Access) представляет собой подмножество спецификаций из принятого в 2004 году стандарта IEEE 802.11i. Весь же набор спецификаций стандарта IEEE 802.11i. Wi-Fi Alliance называется WPA2. Спецификации WPA были призваны дать пользователям альтернативу для WEP и стали переходной ступенью между ним и новым стандартом IEEE 802.11i, разработка которого сильно затянулась. Структуру WPA можно представить в виде формулы WPA = IEEE 802.1Х + ЕАР + TKIP + MIC, т. е. WPA является суммой нескольких элементов, рассмотренных ниже.

Протоколы IEEE 802.1X и ЕАР (Extensible Authentication Protocol — наращиваемый протокол аутентификации) обеспечивают механизм аутентификации пользователей, которые должны предъявить мандат или свидетельство для доступа в сеть. В больших корпоративных сетях для аутентификации часто используют сервер RADIUS. В иерархии сети он находится выше точки доступа и содержит базу данных со списком пользователей, которым разрешен доступ к сети. Такая система сетевой безопасности называется Enterprise (корпоративная). Для небольших фирм и домашних пользователей ее применение не оправдано, для них предусмотрен режим с предварительно распределяемым ключом PSK (Preshared Key). В этом режиме на каждом устройстве беспроводной сети вводится одинаковый пароль, и аутентификация происходит средствами точки доступа без использования сервера RADIUS.

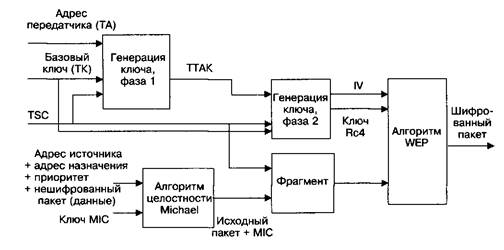

Рис. 1.3. Алгоритм шифрования по протоколу TKIP

Протокол TKIP (Temporal Key Integrity Protocol — протокол временной целостности ключа) выполняет функции обеспечения конфиденциальности и целостности данных. Функционально TKIP является расширением WEP (рис. 1.3). Аналогично WEP, он использует алгоритм шифрования RC-4, но более эффективный механизм управления ключами. Протокол TKIP генерирует новый секретный ключ для каждого передаваемого пакета данных, и один статический ключ WEP заменяется на, примерно 500 миллиардов возможных ключей, которые могут использоваться для шифрования данного пакета данных. Изменен и сам механизм генерации ключа. Он получается из трех компонентов: базового ключа длиной в 128 бит (ТК), номера передаваемого пакета (TSC) и МАС-адреса устройства-передатчика (ТА). Также в TKIP используется 48-разрядный вектор инициализации, чтобы избежать повторного использования IV, на котором основана выше описанная атака FMS. Алгоритм TKIP использует сквозной счетчик пакетов (TSC) длиной 48 бит. Он постоянно увеличивается, сбрасываясь в 1 только при генерации нового ключа. Младшие 16 бит TSC включаются в новый IV (рис. 1.4). Таким образом формируется механизм, препятствующий так называемым атакам с воспроизведением.

Рис.1.4. Пакет после шифрования по TKIP.

Атаки с воспроизведением используют специальные инструменты, которые внедряют новый трафик для ускорения взлома или даже сканируют порты беспроводных хостов. Такую атаку в рамках WEP остановить невозможно, поскольку стандарт ничего не говорит о том, как должен выбираться IV. В большинстве случаев выбор производится (псевдо?) случайно. Напротив, в TKIP IV увеличиваются последовательно (вместе с TSC), причем те пакеты, где порядок IV (TSC) нарушен, отбрасываются. Это смягчает остроту проблемы воспроизведения трафика, но зато вступает в некоторое противоречие с одним усовершенствованием, направленным на повышение качества обслуживания, которое было предложено группой по разработке стандарта IEEE 802.11e. Дело в том, что подтверждать каждый принятый кадр, как описано в алгоритме CSMA/CA, неэффективно. Поэтому было предложено улучшение, названное групповым подтверждением (burst-АСК). Смысл его в том, чтобы подтверждать не каждый отдельный кадр, а группу из 16 кадров. Если один из 16 посланных кадров не дошел до получателя, то применяется селективное подтверждение (аналогичное селективному АСК в опциях TCP), требующее повторно передать только потерянный кадр, а не все 16. Разумеется, из-за порядкового счетчика TKIP повторно переданный кадр будет отвергнут, если уже получены кадры с большими номерами IV. Чтобы решить эту проблему, в протоколе TKIP применяется окно воспроизведения (replay window), в котором хранятся последние 16 принятых IV, и проверяется, присутствует ли среди них кадр-дубль. Если это так и если этот кадр не был получен ранее, он принимается. Не менее важен механизм MIC (Message Integrity Check или Michael). Он обеспечивает проверку целостности сообщений вместо очень простого и небезопасного вектора проверки целостности ICV в WEP. Он также строится на основе CRC-32, но длина MIC — 64 бита (два 32-разрядных слова), посредством чего препятствует изменению содержимого передаваемых пакетов. В отличие от ICV, механизм MIC использует мощную хэш-функцию, которую применяют отправитель и получатель, а затем сравнивают результат. Если он не совпадает, то данные считаются ложными и пакет отбрасывается. Более того, в алгоритм заложены меры противодействия атакам. Если приемник обнаружит две ошибки в MIC в период не более 60 с, соединение будет разорвано и восстановлено не ранее чем через 60 с со сменой всех ключей. Тем не менее, несмотря на все меры, в ноябре 2008 года была опубликована работа, в которой описывался алгоритм атак на протокол TKIP. Повысить степень криптозащиты призван стандарт IEEE 802.11i (WEP2). Несмотря на все нововведения, WPA поддерживается ранее выпущенным оборудованием спецификаций IEEE 802.Ha/b/g, и для его использования в большинстве случаев достаточно обновить драйвер и сменить прошивку программы процессора устройства. Для использования же нового стандарта IEEE 802.11i (WPA2 по обозначению комитета Wi-Fi Alliance) необходимо новое оборудование, так как в нем на смену шифрованию RC4 пришел стандарт AES.

Архитектура стандарта IEEE 802.11i.

Принятый в июне 2004 года, стандарт IEEE 802.11i во многом сходен с WPA, однако предлагает более высокий уровень безопасности. В IEEE 802.11i определена концепция надежно защищенной сети — Robust Security Network (RSN). Стандарт использует протокол ССМР (Counter-Mode СВС MAC Protocol) на основе блокового шифра стандарта AES (Advanced Encryption Standard). Для протокола ССМР алгоритм AES играет ту же роль, что и RC4 для протокола TKIP. Оба протокола работают с одним и тем же механизмом управления ключами. Как и TKIP, ССМР использует 48-битные IV и несколько измененный алгоритм MIC. Благодаря использованию стойкого шифра AES отпала необходимость в генерации пакетных ключей (новый ключ для каждого пакета), и теперь один ключ, создаваемый при каждой ассоциации клиента с сервером, используется для шифрования трафика и для генерации контрольной суммы. В целом, в архитектуре IEEE 802.11i можно выделить два «рубежа»: улучшенные протоколы шифрования и протокол контроля доступа на базе портов (IEEE 802.IX). IEEE 802.11i предусматривает наличие трех участников процесса аутентификации. Это сервер аутентификации (Authentication Server, AS), точка доступа (Access Point, АР) и рабочая станция (Station, STA). В процессе шифрования данных участвуют только АР и STA (AS не используется).

Стандарт предусматривает двустороннюю аутентификацию (в отличие от WEP, где аутентифицируется только рабочая станция, но не точка доступа). При этом, местами принятия решения о разрешении доступа являются STA и AS, а местами исполнения этого решения — STA и АР. Для работы по стандарту IEEE 802.11i создается иерархия ключей, включающая Master Key (МК), Pairwise Master Key (PMK), Pairwise Transient Key (PTK), а также групповые ключи (GTK), служащие для защиты широковещательного сетевого трафика:

МК — симметричный ключ, воплощающий решение STA и AS о взаимной аутентификации. Для каждой сессии создается новый ключ МК.

РМК — обновляемый симметричный ключ, владение которым означает разрешение (авторизацию) на доступ к среде передачи данных в течение данной сессии. РМК создается на основе МК. Для каждой пары STA и АР в каждой сессии создается новый ключ РМК.

РТК — коллекция операционных ключей, которые используются для привязки РМК к данным STA и АР, распространения GTK и для шифрования данных.

Выделяется пять фаз работы IEEE 802.11i:

I. В фазе обнаружения STA находит АР, с которой может установить связь и получает от нее параметры безопасности, используемые в данной сети. Таким образом STA узнает идентификатор сети (SSID) и методы аутентификации. Затем STA выбирает метод аутентификации и между STA и АР устанавливается соединение.

II. В фазе аутентификации IEEE 802. IX выполняется взаимная аутентификация STA и AS, создаются МК и РМК. В данной фазе STA и АР блокируют весь трафик, кроме трафика IEEE 802.IX.

III. В третьей фазе AS перемещает РМК на точку доступа. Теперь STA и АР владеют действительными ключами РМК.

IV. Четвертая фаза — управление ключами IEEE 802.IX. В этой фазе происходит генерация, привязка и верификация ключа РТК.

V. Пятая фаза — шифрование и передача данных. Для шифрования используется соответствующая часть РТК.

Процесс аутентификации и доставки ключей определяется стандартом IEEE 802.IX. Он предоставляет возможность использовать в беспроводных сетях традиционные серверы аутентификации. Спецификация IEEE 802.11i не определяет тип сервера аутентификации, но де-факто стандартным является использование сервера RADIUS (Remote Authentication Dial-In User Server).

Стандартом IEEE 802.11i предусмотрен режим Pre-Shared Key (PSK), который позволяет обойтись без сервера доступа. При использовании этого режима на STA и на АР вручную вводится Pre-Shared Key, который используется в качестве РМК. Дальше генерация РТК происходит описанным выше порядком. Режим PSK может использоваться в небольших сетях, где нецелесообразно устанавливать AS, а также при работе в режиме ad-hoc. Подробнее рассмотрим перечисленные нами основные элементы стандарта WAP2.

Протокол IEEE 802. IX .

Первоначально стандарт IEEE 802.IX задумывался для обеспечения аутентификации пользователей на уровне 2 в коммутируемых проводных локальных сетях. В беспроводных локальных сетях стандарт IEEE 802.IX имеет дополнительную функцию: динамическое распределение ключей. Для ее поддержки генерируется два набора ключей.

Первый набор состоит из сеансовых (или попарных) ключей, уникальных для каждого соединения (ассоциации) между клиентским хостом и точкой доступа. Сеансовые ключи обеспечивают приватность канала и решают проблему «одного ключа WEP для всех».

Второй набор состоит из групповых ключей. Групповые ключи разделяются всеми хостами в одной соте сети IEEE 802.11 и применяются для шифрования трафика, вещаемого на группу. Длина сеансовых и попарных ключей составляет 128 бит. Попарные ключи порождаются из главного попарного ключа (Pairwise Master Key — PMK) длиной 256 бит. PMK выдается RADIUS-сервером каждому устройству сети. Аналогично, групповые ключи порождаются из главного группового ключа (Groupwise Master Key — GMK). В ходе процедуры порождения РМК и GMK используются в сочетании с четырьмя ключами квитирования EAPOL, которые в совокупности называются попарным временным ключом. Зачастую нецелесообразно применять RADIUS-сервер с базой данных конечных пользователей. В таком случае для генерирования сеансовых ключей используется только предварительно распределенный ключ РМК (вводится вручную). Поскольку в локальных сетях IEEE 802.11 нет физических портов, то ассоциация между беспроводным клиентским устройством и точкой доступа считается сетевым портом доступа. Беспроводной клиент рассматривается как претендент, а точка доступа — как аутентификатор. Таким образом, в терминологии стандарта IEEE 802.IX точка доступа играет роль коммутатора в проводных сетях Ethernet. Очевидно, что проводной сегмент сети, к которому подключена точка доступа, нуждается в сервере аутентификации. Его функции обычно выполняет RADIUS-сервер, интегрированный с той или иной базой данных пользователей, в качестве которой может выступать стандартный RADIUS, LDAP, NDS или Windows Active Directory. Коммерческие беспроводные шлюзы высокого класса могут реализовывать как функции сервера аутентификации, так и аутентификатора. То же относится и к программным шлюзам на базе Linux, которые могут поддержать стандарт IEEE 802. IX с помощью Host АР и установленного RADIUS-сервера.

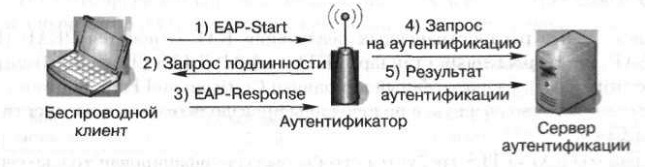

В стандарте IEEE 802.IX аутентификация пользователей на уровне 2 выполняется по протоколу ЕАР (Extensible Authentication Protocol) ,который был разработан Группой по проблемам проектирования Интернета (IETF). Протокол ЕАР — это замена метода CHAP, который применяется в протоколе «точка-точка» (РРР) , он предназначен для использования в локальных сетях (ЕАР over LAN). Спецификация ЕАР over LAN (EAPOL) определяет, как кадры ЕАР инкапсулируются в кадры сетей стандартов IEEE 802.3, IEEE 802.5 и IEEE 802.10.

Рис. 2.1 Обмен кадрами EAP.

Принцип выполнения аутентификации (рис. 2.1):

после того как канал установлен, аутентификатор посылает начальный запрос идентификации (Identity Request), за которым следует один или несколько запросов о предоставлении информации для аутентификации. Претендент посылает ответ на каждый запрос. Аутентификатор завершает процесс аутентификации отправкой пакета об успехе или неудаче аутентификации. Отметим, что структура сообщения ЕАР аналогична структуре пакета RADIUS. Детальная информация о типах пакетов ЕАР приведена в RFC 3748 .

Существует несколько вариантов протоколов ЕАР, разработанных с участием различных компаний-производителей:

EAP-MD5 — это обязательный уровень ЕАР, который должен присутствовать во всех реализациях стандарта IEEE 802.IX, именно он был разработан первым. Функционально он дублирует протокол CHAP. Мы не рекомендуем пользоваться протоколом EAP-MD5 по трем причинам. EAP-MD5 не поддерживает динамическое распределение ключей. Он уязвим для атаки «человек посередине» с применением фальшивой точки доступа и для атаки на сервер аутентификации, так как аутентифицируются только клиенты. В ходе аутентификации противник может

подслушать запрос и зашифрованный ответ, после чего провести атаку с известным открытым или шифр-текстом.

EAP-TLS (Transport Layer Security, RFC 2716) поддерживает взаимную аутентификацию на базе сертификатов. EAP-TLS основан на протоколе SSLv3 и требует наличия удостоверяющего центра.

EAP-LEAP (Lightweight ЕАР или EAP-Cisco Wireless) — это запатентованный компанией Cisco вариант ЕАР, реализованный в точках доступа и беспроводных клиентских картах Cisco Aironet. LEAP был первой (и на протяжении длительного времени единственной) схемой аутентификации в стандарте IEEE 802.IX, основанной на паролях. Поэтому LEAP приобрел большую популярность и поддерживается в сервере Free-RADIUS, несмотря на то, что это фирменное решение. В основе LEAP лежит прямой обмен запрос-свертка пароля. Сервер аутентификации посылает клиенту запрос, а тот должен вернуть пароль, предварительно выполнив его свертку со строкой запроса. Будучи основанным на применении паролей, EAP-LEAP аутентифицирует пользователя, а не устройство. В то же время очевидна уязвимость этого варианта для атак методом полного перебора и по словарю, не характерная для методов аутентификации с применением сертификатов.

К числу менее распространенных реализаций ЕАР относятся PEAP (Protected ЕАР, неутвержденный стандарт IETF) и EAP-TTLS (Tunneled Transport Layer Security ЕАР), разработанный компанией Certicom and Funk Software. Эти варианты достаточно развиты и поддержаны производителями, в частности Microsoft и Cisco.

Для работы EAP-TTLS требуется, чтобы был сертифицирован только сервер аутентификации, а у претендента сертификата может и не быть, так что процедура развертывания упрощается. EAP-TTLS поддерживает также ряд устаревших методов аутентификации, в том числе PAP, CHAP, MS-CHAP, MS-CHAPv2 и EAP-MD5. Чтобы обеспечить безопасность при использовании этих методов, EAP-TTLS создает зашифрованный по протоколу TLS туннель, внутри которого эти протоколы и работают. Примером практической реализации EAP-TTLS может служить программное обеспечение для управления доступом в беспроводную сеть Odyssey от компании Funk Software (Windows ХР/2000/98/Ме).

Такое разнообразие вносит дополнительные проблемы совместимости. В результате выбор подходящего оборудования и программного обеспечения для беспроводной сети становится нетривиальной задачей.

|

из

5.00

|

Обсуждение в статье: Архитектура стандарта IEEE 802.11i. |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы