|

Главная |

Фильтрование содержимого

|

из

5.00

|

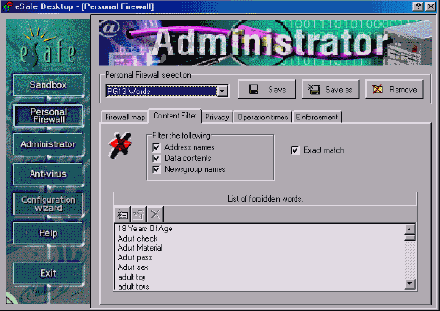

Администраторы могу блокировать web страницы, содержащие слово "PORN" или другие новостные группы, начинающиеся с "ADU". Администраторы могут также заблокировать сайты, базируясь на их названии или IP адресе или даже ограничить возможности служащих посещением списка только "доверенных" web сайтов, не более. Такой метод намного более эффективен, чем те технологии, которые полагаются на постоянно модифицируемую базу данных известных URL (Universal Resource Locator). Фильтр eSafe даже заблокирует страницу, которая была опубликована на несколько секунд раньше, чем пользователь попытался обратиться к ней.

Защита ресурсов

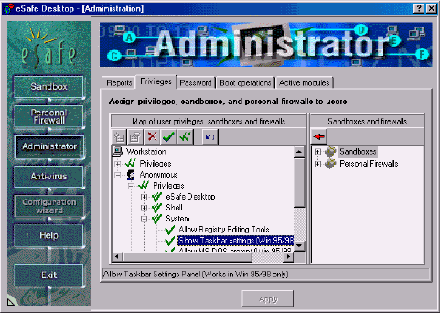

Владельцы компьютеров очень много времени тратят, восстанавливая или переконфигурируя системы, установки которых были изменены другими пользователями без разрешения. Esafe Desktop может проконтролировать такие неправомочные изменения, чтобы владельцы не тратили свое дорогостоящее время на ремонт.

Администраторы могут запретить пользователям следующее:

· Запускать программы в DOS режиме

· Доступ к Панели Управления

· Изменение настроек Принтера

· Подключение и Отключение Сетевых Дисков

· Доступ к Сетевому Окружению

· Включение режима кэширования паролей

· Доступ к пункту Выполнить в меню Пуск

· Загрузку в Сберегающем Режиме

· Использование многих другие привилегий

· Предотвращение неправомочного использования программного обеспечения

eSafe позволяет администраторам предотвратить установку программного обеспечения с дискет, сетевых дисков, локальных дисков или с CD-ROM. Администраторы могут запретить установку всего программного обеспечения или только программ некоторых типов, таких как DOS-программы. Неавторизованное программное обеспечение часто делает компьютер незащищенным, снижает его производительность из-за использования игр и др. Если администраторы руководствуются политикой, которая запрещает пользователям самостоятельно устанавливать программное обеспечение, они могут внедрить ее с помощью eSafe.

Заключение

Во всем мире сейчас принято строить комплексную систему защиту, следуя нескольким этапам. Первый этап - информационное обследование - самый важный. Именно на этом этапе определяется, от чего в первую очередь необходимо защищаться компании.

На этом же этапе строится так называемая модель нарушителя, которая описывает вероятный облик злоумышленника, т.е. его квалификацию, имеющиеся средства для реализации тех или иных атак, обычное время действия и т.п. На этом этапе вы получаете ответ на два вопроса: "Зачем и от кого надо защищаться?" По результатам этапа вырабатываются рекомендации по устранению выявленных угроз, правильному выбору и применению средств защиты.

Наряду с анализом существующей технологии должна осуществляться разработка организационно-распорядительных документов, дающих необходимую правовую базу службам безопасности и отделам защиты информации для проведения всего спектра защитных мероприятий, взаимодействия с внешними организациями, привлечения к ответственности нарушителей.

Следующим этапом построения комплексной системы информационной безопасности служит приобретение, установка и настройка рекомендованных средств и механизмов защиты информации. К таким средствам можно отнести системы защиты информации от несанкционированного доступа, системы криптографической защиты, межсетевые экраны, средства анализа защищенности и другие.

На этом процесс обеспечения безопасности не заканчивается. С течением времени имеющиеся средства защиты устаревают, выходят новые версии систем обеспечения информационной безопасности, постоянно расширяется список найденных уязвимостей и атак, меняется технология обработки информации, изменяются программные и аппаратные средства, приходит и уходит персонал компании. И необходимо периодически пересматривать разработанные организационно-распорядительные документы, проводить обследование системы и ее подсистем, обучать новый персонал, обновлять средства защиты.

Список используемой литературы:

1. Завгородний В.И. Комплексная защита информации в компьютерных системах.–М.:Квант, 2002.- 260 с

2. Конев И., Беляев А. Информационная безопасность предприятия.- СПб.: БХВ-Петербург, 2003.- 752 с. ISBN 5-94157-280-8

3. Петраков А.В. Основы практической защиты информации. – М.: Радио и связь, 2000

4. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных / П.Ю.Белкин и др.. – М.: Радио и связь, 1999

5. Люцарев B.C., Ермаков К.В., Рудный Е.Б., Ермаков И.В. Безопасность компьютерных сетей на основе Windows NT. — Москва, Русская редакция. — 1998.

6. Хуотаринен А.В., Щеглов А.Ю. Технология физической защиты сетевых устройству/Экономика и производство. — №4. — 2002.

|

из

5.00

|

Обсуждение в статье: Фильтрование содержимого |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы