|

Главная |

Контроль пороговых значений

|

из

5.00

|

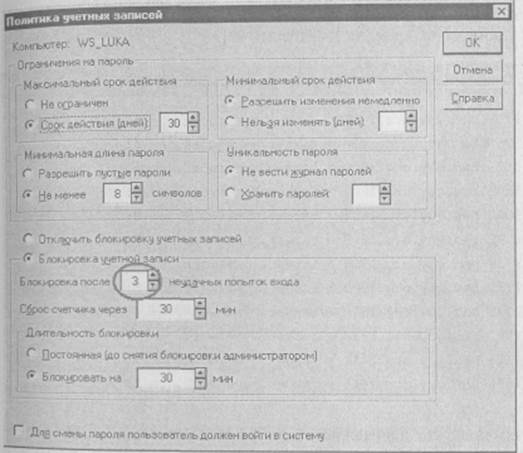

В этом случае контролируется некоторый порог, позволяющий отличить санкционированные повторы от несанкционированных. Несанкционированные повторы могут соответствовать как обычным ошибкам, так и реальным атакам. В любом случае все превышения порогового уровня будут обнаружены. Практический опыт, получаемый в процессе работы, позволяет задавать для различных компонентов информационной системы более точные пороговые значения, отличающиеся от заданных по умолчанию. Типичным примером задания пороговых значений является указание числа попыток ввода пароля в Windows NT (рис. 4.1).

Рис. 4.1. Задание числа попыток входа в ОС Windows NT

Необходимо отметить, что неправильный выбор порогового значения может привести либо к проблеме false negative, либо к проблеме false positive. Иными словами, в случае задания слишком малого значения порога контроль сведется к очень частым срабатываниям системы обнаружения атак, т. е. к ложному обнаружению. В случае задания слишком большой величины некоторые атаки могут остаться необнаруженными.

Атака на Вестминстерский банк

Кассир Вестминстерского банка (Великобритания) через модем и домашний компьютер проник в сеть банка и 1200 раз перевел на собственный счет по 10 фунтов. Это прошло для службы безопасности банка незамеченным, т. к. переводы маленьких сумм никак не контролировались. Затем этот молодой кассир решил сыграть по крупному и перевел на счет своего друга сразу 984 252 фунта, что и было зафиксировано. Банк подал на кассира в суд, потребовав в качестве компенсации 15 000 фунтов. Однако суд отказал банку в иске и обвинил его в необеспечении собственной безопасности [Жельников1-96].

Контроль временных интервалов

Типичный пример, описывающий этот метод — обнаружение сканирования портов (листинг 4.1), т. е. заданного числа обращений к портам узла за определенный промежуток времени [Northcutt1-99].

Листинг 4.1. Сканирование портов (журнал регистрации TCPdump)

09:52:25.349706 bad.guy.org.1797 > target.mynetwork.com.12: S

09:52:25.375756 bad.guy.org.1798 > target.mynetwork.com.11: S

09:52:26.573678 bad.guy.org.1800 > target.mynetwork.com.10: S

09:52:26.603136 bad.guy.org.1802 > target.mynetwork.com.9: S

09:52:28.639922 bad.guy.org.1804 > target.mynetwork.com.8: S

09:52:28.668172 bad.guy.org.1806 > target.mynetwork.com.7: S

09:52:32.749958 bad.guy.org.1808 > target.mynetwork.com.6: S

09:52:32.772739 bad.guy.org.1809 > target.mynetwork.com.5: S

09:52:32.802331 bad.guy.org.1810 > target.mynetwork.com.4: S

09:52:32.824582 bad.guy.org.1812 > target.mynetwork.com.3: S

09:52:32.850126 bad.guy.org.1814 > target.mynetwork.com.2: S

09:52:32.871856 bad.guy.org.1816 > target.mynetwork.com.1: S

Обратите внимание, что неправильный выбор значений временного интервала также может привести к упомянутым в предыдущем разделе проблемам (false negative и false positive).

Контроль шаблонов

И в этом случае также проще привести пример, который считается классическим в области обнаружения атак. Именно при помощи описываемого ниже механизма (листинг 4.2), который получил название SYN Flood, известный хакер Кевин Митник смог атаковать компьютер Тсутому Шимомура [Northcutt1-99]. В данном примере в качестве шаблона рассматривается запрос на установление соединения (посылка SYN-пакета). Повтор нескольких запросов на установление соединения приведет к тому, что очередь узла, с которым устанавливается соединение, будет переполнена и узел не сможет принимать новые запросы. В указанном примере переполнений произошло после 8 запросов к сервису login (513-й порт).

Листинг 4.2. Атака SYN Flood (журнал регистрации TCPdump)

14-18-22.516699 130.92.6.97.600 > server.login: S

1382726960:1382726960(0) win 4096

14.18-22.566069 130.92.6.97.601 > server.login: S

1382726961:1382726961(0) win 4096

14-18:22.744477 130.92.6.97.602 > server.login: S

1382726962:1382726962(0) win 4096

14-18:22.830111 130.92.6.97.603 > server.login: S

1382726963:1382726963(0) win 4096

14-18:22.886128 130.92.6.97.604 > server.login: S

1382726964:1382726964(0) win 4096

14:18:22.943514 130.92.6.97.605 > server.login: S

1382726965:1382726965(0) win 4096

14:18:23.002715 130.92.6.97.606 > server.login: S

1382726966:1382726966(0) win 4096

14:18:23.103275 130.92.6.97.607 > server.login: S

1382726967:1382726967(0) win 4096

14:18:23.162781 130.92.6.97.608 > server.login: S

1382726968:1382726968(0} win 4096

14:18:23.225384 130.92.6.97.609 > server.login: S

1382726969:1382726969(0) win 4096

14:18:23.282625 130.92.6.97.610 > server.login: S

1382726970:1382726970(0) win 4096

14:18:23.342657 130.92.6.97.611 > server.login: S

1382726971:1382726971(0) win 4096

14:18:23.403083 130.92.6.97.612 > server.login: S

1382726972:1382726972(0) win 4096

14:18:23.903700 130.92.6.97.613 > server.login: S

1382726973:1382726973(0) win 4096

14:18:24.003252 130.92.6.97.614 > server.login: S

382726974:1382726974(0) win 4096

14:18:24.084827 130.92.6.97.615 > server login: S

382726975:1382726975(0) win 4096

14:18:24.142774 130.92.6.97.616 > server.login: S

726976:1382726976(0) win 4096

14:18:24.203195 130.92.6.97.617 > server.login: S

1382726977:1382726977(0) win 4096

14:18:24.294773 130.92.6.97.618 > server.login: S

1382726978:1382726978(0) win 4096

14:18:24.382841 130.92.6.97.619 > server.login: S

1382726979:1382726979(0) win 4096

14:18:24.443309 130.92.6.97.620 > server.login: S

1382726980:1382726980(0) win 4096

14:18:24.643249 130.92.6.97.621 > server.login: S

1382726981:1382726981(0) win 4096

14:18:24.906546 130.92.6.97.622 > server.login: S

1382726982:1382726982(0) win 4096

14:18:24.963768 130.92.6.97.623 > server.login: S

1382726983:1382726983(0) win 4096

14:18:25.022853 130.92.6.97.624 > server.login: S

1382726984:1382726984(0) win 4096

14:18:25.153536 130.92.6.97.625 > server.login: S

1382726985:1382726985(0) win 4096

14:18:25.400869 130.92.6.97.626 > server.login: S

1382726986:1382726986(0) win 4096

14:18:25.483127 130.92.6.97.627 > server.login: S

1382726987:1382726987(0) win 4096

14:18:25.599582 130.92.6.97.628 > server.login: S

1382726988:1382726988(0) win 4096

14:18:25.653131 130.92.6.97.629 > server.login: S

1382726989:1382726989(0) win 4096

Аналогично другим методам обнаружения повторов, в данном случае также могут быть проблемы в случае неправильного выбора контролируемого шаблона. Например, в следующем примере (листинг 4.3) был изменен лишь один параметр — номер порта получателя. Порт 513 был заменен на порт 801 (HTTP). Однако даже такая незначительная перенастройка уже не приводит к обнаружению атаки SYN Flood, например, браузер компании Microsoft для каждого загружаемого файла с расширениями JPG, GIF, HTML создает новое соединение с Web-сервером, приводя к генерации дополнительного SYN-пакета.

Листинг 4.3. Ложное обнаружение атаки SYN Flood (журнал регистрации TCPdump)

14:18:22.516699 130.92.6.97.600 > server.80: S

1382726960:1382726960(0) win 4096

14:18:22.566069 130.92.6.97.601 > server.80: S

1382726961:1382726961(0) win 4096

14:18:22.744477 130.92.6.97.602 > server.80: S

1382726962:1382726962(0) win 4096

14:18:22.830111 130.92.6.97.603 > server.80: S

1382726963:1382726963(0) win 4096

14:18:22.886128 130.92.6.97.604 > server.80: S

1382726964:1382726964(0) win 4096

14:18:22.943514 130.92.6.97.605 > server.80: S

1382726965:1382726965(0) win 4096

14:18:23.002715 130.92.6.97.606 > server.80: S

1382726966:1382726966(0) win 4096

14:18:23.103275 130.92.6.97.607 > server.80: S

1382726967:1382726967(0) win 4096

14.18:23.162781 130.92.6.97.608 > server.80: S

1382726968:1382726968(0) win 4096

14:18:23.225384 130.92.6.97.609 > server.80: S

1382726969:1382726969(0) win 4096

14-18:23.282625.130.92.6.97.610 > server.80: S

1382726970:1382726970(0) win 4096

14-18:23.342657 130.92.6.97.611 > server.80: S

1382726971:1382726971(0) win 4096

14:18:23.403083 130.92.6.97.612 > server.80: S

1382726972:1382726972(0) win 4096

14:18:23.903700 130.92.6.97:613 > server.80: S

1382726973:1382726973(0) win 4096

14:18:24.003252 130.92.6.97.614 > server.80: S

1382726974:1382726974(0) win 4096

Неправильные команды

Другим способом идентификации несанкционированной деятельности является обнаружение неправильных запросов или ответов, ожидаемых от автоматизированных процессов или программ. Несоответствие заранее ожидаемым реакциям позволяет сделать вывод о подмене одного из участников информационного обмена — или запрашивающего информацию, или того, кто вырабатывает ответы на запросы. Например, в журнале регистрации ОС Unix хранится информация о процедуре аутентификации (handshake) почтовой системы sendmail между почтовыми процессами. Последовательность команд при этой процедуре заранее предсказуема. Если журнал регистрации содержит информацию, что один из процессов передавал несоответствующие запросы или ответы, то это может означать, что этот процесс был нарушен по причине выхода из строя системы или проблем в программном обеспечении. С другой стороны, может оказаться, что нарушитель пытался подменить или подменил программное обеспечение почтовой системы. В [Edward1-99] показан классический пример такой атаки. Инцидент начался после того, как злоумышленник, назвавшийся Берфордом (Berford), попытался получить файл паролей почтового шлюза компании AT&T. Эта попытка была зафиксирована в журнале регистрации, фрагмент которого приведен ниже (листинг 4.4). Злоумышленник использовал широко известную уязвимость в реализации отладочного режима почтовой программы sendmail.

Листинг 4.4. Атака Берфорда на компанию AT&T

19:43:10 smtpd: <--- 220 inet.att.com SMTP

19:43:14 smtpd: ---> debug

19:43:14 smtpd: DEBUG attempt

19:43:14 smtpd: <--- 200 OK

19:43:25 smtpd: ------> mail from:</dev/null>

19:43:25 smtpd: <--- 503 expecting HELO

19:43:34 smtpd: ---> HELO

19:43:34 smtpd: HELO from

19:43:34 smtpd: <--- 250 inet.att.com

19:43:42 smtpd: ------> mail from:</dev/null>

19:43:42 smtpd: <--- 250 OK

19:43:44 smtpd: ---> rcpt to:</dev/^H^H^H^H^H^H

19:43:44 smtpd: <--- 501 syntax error in recipient name

Берфорд пытался ввести адрес получателя файла паролей, но ошибся при вводе (символы ^H), что и явилось причиной его обнаружения.

|

из

5.00

|

Обсуждение в статье: Контроль пороговых значений |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы