|

Главная |

Обнаружение подмены адреса

|

из

5.00

|

Как уже упоминалось в главе 4, из Internet не могут быть получены пакеты садресами, описанными в RFC 1918 или зарезервированными IANA. Соответственно, любой IP-адрес из "занятых" диапазонов может свидетельствовать о подлоге (в листинге 5.50 — 10.1.100.23)

Подозрительные ситуации

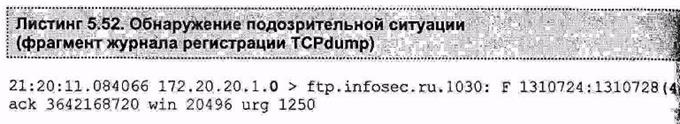

Нижеприведенный фрагмент (листинг 5.52) был бы ничем не примечателен, если бы не порт источника (0). В данном случае необходимо расследовать причину появления такого пакета.

Аналогичная ситуация и со следующим примером. Система обнаружения атак Dragon внезапно обнаружила в середине FTP-сессии пакет, который во-первых, исходит от нулевого порта источника. А во-вторых, в данном пакете зафиксирована подозрительная комбинация флагов SYN и RS (листинг 5.53).

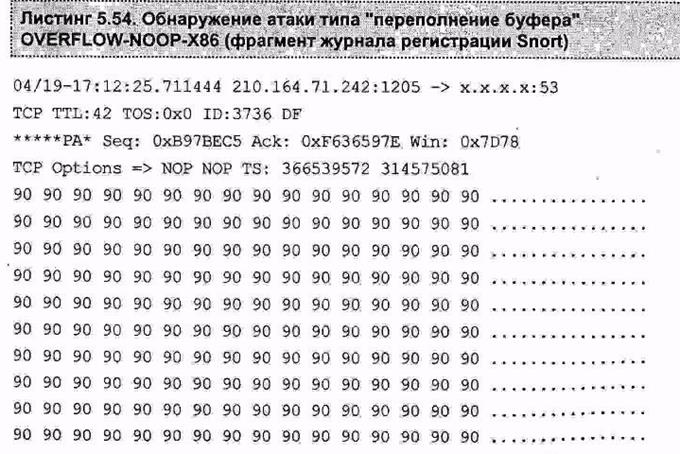

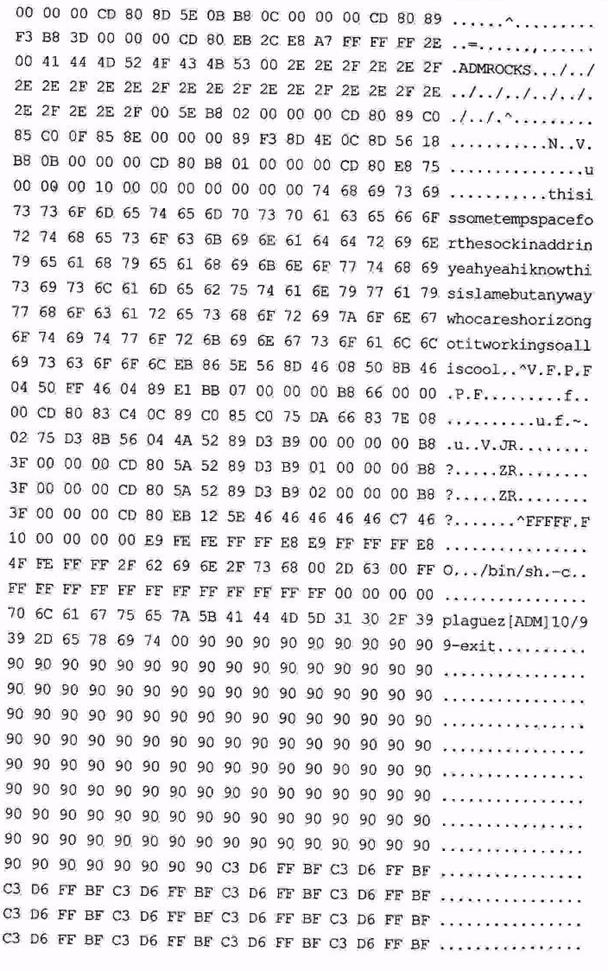

Следующий пример также достаточно интересен (листинг 5.54). В результате действия данной атаки (OVERFLOW-NOOP-X86) был выведен из строя японский сетевой информационный центр (Japan Network Information Center). Однако информация об этой атаке впервые "просочилась" за 4 дня до этого – 15 апреля. То есть японский администратор не обратил внимание на соответствующее предупреждение, за что и поплатился.

Аналогичная атака была зафиксирована также 13 мая 2000 г. на компанию Concentric Network Corporation в Сан-Хосе, США.

Анализ уведомлений

Необходимо исследовать любые предупреждения, выдаваемые системам сетевого и системного мониторинга. Несмотря на возможные ошибки и ложные срабатывания, эти предупреждения могут служить эффективной системой раннего предупреждения против некоторых типов нарушений политики безопасности. Например, сообщения о нехватке дисковой или оперативной памяти могут свидетельствовать о присутствии атак типа "отказ в обслуживании". Аналогичную ценность может иметь и сообщение о снижении пропускной способности сети.

Анализ заголовков

Анализ заголовков является одним из основных способов обнаружения уязвимостей на сканируемых узлах. Такой анализ очень часто позволяет идентифицировать версию сканируемого сервиса, тип операционной системы и т. д., что дает возможность исследовать потенциальные уязвимости в данном компоненте ИС. Например, попытка подключения по протоколу Telnet к порту 143 (сервис IMAP) выведет стандартное сообщение, в котором содержится информация о версии и разработчике сервиса IMAP (листинг 5.55).

Эта, на первый взгляд "неважнецкая" информация позволяет администратору безопасности, осуществляющему анализ защищенности, найти на "хакерских" серверах все упоминания о наличии уязвимостей в данной версии IMАР (рис. 5.8).

Аналогичным образом можно осуществить и анализ другого программного обеспечения. Например, Web-сервера (рис. 5.9).

Пример из жизни

Мне как-то прислали специфичного "троянского коня" (не обнаруживаемого антивирусными системами), который по идее его авторов должен был незаметно украсть мой пароль для доступа в Internet. Однако при реализации "троянца его авторы не учли возможность работы не через модем, а через локальную сеть. Запущенный на выделенном специально для этих целей компьютер "троянец" тщетно пытался найти сервис удаленного доступа (RAS), но поскольку на компьютере таковой не был установлен, то произошел сбой в программе и на мониторе появилось сообщение об ошибке, по которому и был обнаружен "подарок".

|

из

5.00

|

Обсуждение в статье: Обнаружение подмены адреса |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы