|

Главная |

Лекция: Информационная безопасность

|

из

5.00

|

В лекции рассматриваются основы информационной безопасности. Рассмотрены элементы криптографии, ЭЦП, политика безопасности, виды угроз, меры защиты от угроз, информационная безопасность личности, информационное противоборство и др.

Содержание

· Вопросы для самоконтроля

· Задачи и упражнения

Возникновение индустрии обработки информации привело к возникновению индустрии средств защиты информации и к необходимости изучать проблемы защиты информации, проблемы информационной безопасности.

Одна из наиболее важных проблем – проблема кодирования сообщений и шифрования информации.

Проблемой защиты и скрытия информации занимается наука кpиптология (криптос – тайный, логос – наука).

Кpиптология имеет два основных напpавления – кpиптогpафию и кpиптоанализ имеющих различные цели. Кpиптогpафия разрабатывает и исследует математические методы преобразования информации, а кpиптоанализ исследует возможности расшифровки информации без ключа.

Под надежностью шифра понимается способность противостоять взлому шифра. При дешифровке сообщения может быть известно все, кроме ключа, то есть надежность шифра определяется секретностью ключа и числом его различных вариантов. Применяется даже открытая криптография, которая использует различные ключи для шифрования, а сам ключ шифрования может быть общедоступным, опубликованным. Число ключей при этом может достигать сотни триллионов.

Криптогpафическая система – семейство преобразований открытых текстов.

Электpонной (цифpовой) подписью (ЭЦП) называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста проверить авторство и подлинность сообщения.

К ЭЦП предъявляются два основных требования: легкость проверки подлинности подписи; высокая сложность подделки подписи.

Разработка ключевой, парольной информации является типовой задачей администратора безопасности информационной системы.

Информационная безопасность системы – защищенность информации, актуализируемой системой от внутренних или внешних угроз, то есть обеспечение устойчивого функционирования, целостности и эволюции системы.

К защищаемой информации относятся электронные документы и спецификации, программное обеспечение, структуры и базы данных и др.

Доктрина информационной безопасности РФ определяет понятие информационной безопасности, как состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

В защищенной системе всегда есть подсистема, выполняющая функции контроля операций любого субъекта над любым объектом и для выполнения этих операций необходима дополнительная операция о степени доступа и операциях.

Степень информационной безопасности в системе определяется доступом субъектов к объектам.

Анализ потенциальных угроз информации, информационным системам является необходимым условием разработки методов, средств, стратегий защиты.

Существуют различные виды угроз информационной безопасности системы.

Наиболее распространенными являются следующие классы угроз:

· ошибки эксплуатации и изменения режима работы системы;

· преднамеренные действия;

· шпионаж, терроризм, преступные группы, хакеры;

· стихийные бедствия и аварии;

· сбой и отказ технического обеспечения системы;

· нелегальное копирование и использование лицензионных программ;

· заражение вирусами.

Для компьютерных систем и сетей наиболее распространенными видами угроз являются: неумышленные или некомпетентные действия;

· использование неизвестных игровых и других программ с вирусами;

· разглашение, передача, утрата ключей, паролей, программ;

· внесение изменения в используемую архитектуру и технологию;

· отключение, расшифровка средств и методов защиты;

· игнорирование установленных ограничений и порядка работы;

· использование некорректных данных, режимов работы, адресов и др.

Меры по безопасности информационных систем зависят от вида угрозы и среди эффективных мер можно назвать следующие:

· кодированный доступ;

· контроль паролей;

· разграничение прав и доступа;

· надежный подбор персонала;

· приоритетный доступ;

· многоуровневая обработка;

· защита данных на каждом уровне доступа;

· регулярная непрерывная проверка и анализ работы персонала;

· использование современных антивирусных пакетов.

В каждой информационной системе необходима так называемая политика безопасности, неукоснительно выполняемая система правил доступа, использования, распределения, защиты и хранения ценной информации.

Политика безопасности – всегда компромисс. При хорошей политике безопасности получаем хорошую безопасность, а при плохой политике – слабую безопасность.

Эффективная политика безопасности часто использует предысторию эволюции системы и ее связи с окружающей средой и осуществляется в реальном масштабе времени.

Политика информационной безопасности государства, должна обеспечивать решение следующих основных задач:

· обеспечение защиты национальных интересов в информационной сфере;

· координация деятельности органов государственной власти по обеспечению информационной безопасности;

· обеспечение необходимого баланса между потребностью в свободном обмене информацией и допустимыми ограничениями ее распространения;

· совершенствование информационной структуры и законодательства;

· защита государственных информационных ресурсов и др.

При определении политики безопасности в правовой информационной системе, необходимо:

· для каждого документа, объекта идентифицировать его степень секретности или определить режимы допуска;

· определять и руководствоваться сводом правил для разрешения каждому субъекту доступа к любому объекту системы;

· рассматривать каждый запрос на доступ к информации и на наличие прав доступа;

· регистрировать все события по допуску и анализировать в последующем оперативно эту информацию.

Задача защиты и структурирования, архивирования офисной и корпоративной правовой информации решается часто плохо: документация хранится в различных форматах, в различном виде, в бумажном виде, без резервных копий и т.д.

Обеспечение информационной безопасности личности означает, с одной стороны, ее право на объективную и не конфиденциальную информацию для развития и жизненных целей и, с другой стороны, - защиту человека от любого информационного воздействия, препятствующего свободному формированию и развитию его личности.

В качестве таких воздействий на личность могут выступать:

· информационное давление;

· распространение недостоверной информации;

· распространение вредной информации;

· умышленное использование неадекватного восприятия информации и др.

Проблема защиты от информации менее проработана, исследована, более сложна и поэтому более актуальна. Формы, способы информационного воздействия на людей многообразны – сокрытие информации, дезинформация, воздействие СМИ, недобросовестная реклама и др.

Информационные потоки в любом обществе фильтруются с целью согласования со стереотипами общественного и индивидуального сознания, оптимального управления.

Существуют также определенные методы манипуляции в информационном потоке.

Нарушение информационной безопасности личности приводит к потере им независимого социально-экономического, правового, культурного статуса в информационном пространстве общества и, в конечном итоге, – к управляемости их социальным поведением, к манипулированию им.

Отсутствие информации приводит к невозможности планировать и прогнозировать целенаправленные действия личности. Появляется общественный субъект, неспособный адекватно реагировать на окружение, субъект с зависимым социальным статусом в информационном пространстве общества (манипулируемый СМИ, различными группами, партиями, группировками и пр.).

Проблемы информационной безопасности общества в последнее время становятся все актуальнее, в силу следующих основных причин:

· информация стала основообразующим ресурсом постиндустриального общества и определяет его эволюцию в информационное общество;

· объем информации в обществе растет лавинообразно и становиться менее контролируемым;

· информационные магистрали в обществе позволяют перемещать эффективно большие массивы информации в пространстве и во времени;

· выросло число, разнообразие и сила факторов, негативно воздействующих на информацию и информационные магистрали общества;

· увеличился вред от несанкционированного информационного воздействия и информационных угроз в обществе.

Цель информационного противоборства в современном мире – установление и удержание контроля над базовыми информационными ресурсами государства, а, следовательно, над остальными видами ресурсов.

Задачи информационного противоборства – внедрение в жизненно важные информационные ресурсы, их контроль, защита собственных информационных ресурсов.

Результаты информационной войны могут быть сопоставимы с гипотетическими результатами ядерной войны. Они приводят к разрушению информационного пространства общества, к разрушению средств управления государством, армией, экономикой, образованием и др.

В ряде государств мирового сообщества создаются центры информационной безопасности.

Информационная безопасность Российской Федерации должна быть направлена на обеспечение и поддержку:

· информационного суверенитета – способности проводить независимую политику, исходя из интересов национальной безопасности;

· государственных экономических и демократических реформ и политической стабильности;

· комплексного решения задач обеспечения безопасности и упреждения информационных войн.

В основу государственной политики информационной безопасности Российской Федерации положены следующие важные принципы:

· системное рассмотрение проблем информационной безопасности;

· создание законодательной базы обеспечения информационной безопасности;

· финансирование теоретических, научно-практических работ по обеспечению безопасности.

Кроме этого, решаются проблемы прав граждан на информацию, граждан и организаций – на создание и использование средств массовой информации, создания общего информационного пространства со странами СНГ и Европы.

Пункт 2 cтатьи 13 Декларации прав и свобод человека и гражданина, принятой РФ в 1991 году гласит: "Каждый имеет право искать, получать и свободно распространять информацию. Ограничения этого права могут устанавливаться законом только в целях охраны личной, семейной, профессиональной, коммерческой и государственной тайны, а также нравственности. Перечень сведений, составляющих государственную тайну, устанавливается законом".

Кроме закона о защите интеллектуальной собственности, есть закон о защите программ и баз данных для ЭВМ и топологий интегральных микросхем.

Закреплены права и на статистическую информацию.

Имеется ряд руководящих документов и законов (проектов) РФ в области информационного обмена и безопасности.

Основой законодательного регулирования информационной деятельности в России является Конституция РФ.

В ней, в частности, сказано: "Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Перечень сведений, составляющих государственную тайну, определяется федеральным законом". Такая формулировка сочетает свободу информационной деятельности с ограничением стремлений ведомств к закрытию информации, создает хорошую правовую среду для становления и развития информационного рынка.

Регулирование функционирования и использования информационных ресурсов, осуществляет, например, Закон Российской Федерации "О правовой охране программ для электронных вычислительных машин и баз данных". На базы данных авторское право распространяется в полном объеме, независимо от того, считается ли база данных выпущенной в свет, а также от ее качества и полноты.

После принятия закона о правовой охране программ для ЭВМ и баз данных была организована добровольная регистрация баз и договоров на их передачу в Российском агентстве по правовой охране программ и баз данных (РосАПО), хотя это и недостаточно стимулирующая организация.

Общую ориентацию в политике информационной безопасности РФ дает концепция, разработанная по заданию Совета Безопасности РФ. В ней постулируются основные внутренние и внешние источники угроз информационной безопасности.

Закон РФ "Об участии в международном информационном обмене" определяет основные правовые аспекты участия в международном информационном обмене.

Разработан и принят закон о ЭЦП. Основные положения этого закона:

· ЭЦП юридически равнозначна подписи физического лица;

· пользователь ключа ЭЦП вправе обратиться за подтверждением сертификата ключа подписи, а владелец сертификата ключа подписи несет ответственность перед пользователем;

· органы власти и государственные организации, направляющие электронные данные, подписанные ЭЦП, обязаны иметь сертификат ключа подписи;

· использование ЭЦП в корпорации регламентируется внутренними нормативными актами;

· допускается представление в качестве судебных доказательств электронных данных, подписанных ЭЦП;

· лица, неправомерно использующие ЭЦП другого лица, несут уголовную, гражданско-правовую и административную ответственность в соответствии с нормативными правовыми актами РФ.

Если компьютер или сайт уподобить помещению, а информацию – материально-энергетической ценности в нем, то незаконное проникновение на сайт или копирование информации с памяти компьютера аналогичны обычной краже со взломом.

В уголовном кодексе РФ за хакерство предусмотрены статьи 272-274, в частности, статья 274 предусматривает уголовное наказание за "неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в ЭВМ, системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети … ".

К сожалению, категория "компьютерная преступность" пока не является понятием Уголовного права РФ, хотя такие преступления и стали чаще встречаться.

Эти преступления бывают двух основных типов:

· преступления, связанные с вмешательством в работу компьютеров и компьютерных систем, сред;

· преступления, использующие компьютеры и компьютерные среды в качестве инструментария преступления, в частности, хищения информации.

В мире процветает компьютерное пиратство, которое развито и в нашей стране.

Использование нелицензионного программного продукта – частое явление.

Вопросы для самоконтроля

1. Что такое криптология?

2. Что такое надежность ключа?

3. Что такое ЭЦП?

4. Что такое сертификация ЭЦП?

5. Что такое полномочия ЭЦП?

6. Каковы виды угроз информационной безопасности системы?

7. Каковы виды угроз для компьютерной системы?

8. Каковы меры по информационной безопасности системы?

9. Что такое политика безопасности?

10. Что такое информационная безопасность личности?

11. Что такое информационное противоборство?

12. Каковы основные принципы государственной политики безопасности РФ?

13. Каковы положения Конституции РФ, регулирующие информацию?

14. Каковы основные положения Закона РФ о ЭЦП?

15. Каковы статьи УК по информационному ресурсу?

16. Каковы статьи ГК по информационному ресурсу?

Задачи и упражнения

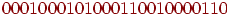

1. Текст  закодирован как

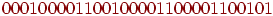

закодирован как  . Как будет декодирован текст

. Как будет декодирован текст  , закодированный по этому же коду?

, закодированный по этому же коду?

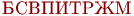

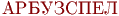

2. Найти систему кодировки (правило шифровки) текста, если текст вида  зашифрован по этому правилу как

зашифрован по этому правилу как  . Укажите ключ шифра.

. Укажите ключ шифра.

3. Алгоритм шифрования Национального бюро стандартов США стандарта шифрования данных  имеет длину ключа

имеет длину ключа  бит, Сколько различных вариантов ключей существует для этого криптоалгоритма?

бит, Сколько различных вариантов ключей существует для этого криптоалгоритма?

|

из

5.00

|

Обсуждение в статье: Лекция: Информационная безопасность |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы