|

Главная |

Оптимизация структуры локальной вычислительной сети информационно - рекламного отдела с учётом характеристик надёжности её элементов

|

из

5.00

|

Исходные данные:

Pбр - вероятность безотказной работы

qПК - вероятность отказа персонального компьютера (qПК1 = qПК2 = qПК3 = … = qПК10)

qМ - вероятность отказа модема

qПр - вероятность отказа сетевого принтера

qК - вероятность отказа коммутатора

pПК - вероятность безотказной работы персонального компьютера (рПК1 = рПК2 =рПК3 = … = рПК10)

pМ - вероятность безотказной работы модема

pПр - вероятность безотказной работы сетевого принтера

pК - вероятность безотказной работы коммутатора

MTBF - средняя наработка до отказа

t - время наблюдения (измеряется в годах в годах)

MTBFпк - средняя наработка до отказа персонального компьютера

MTBFпк1 = MTBFпк2 = MTBFпк3 =…= MTBFпк10

MTBFпр - средняя наработка до отказа сетевого принтера

MTBFк - средняя наработка до отказа коммутатора

MTBFм - средняя наработка до отказа модема

t = 6 месяцев

года

года

года

года

года

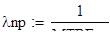

lпк - интенсивность отказов персональных компьютеров lпк =1lпк2 =lпк3 =…= lпк10

lм - интенсивность отказов модема

lпр - интенсивность отказов сетевого принтера

lк - интенсивность отказов коммутатора

Определим интенсивность отказов:

отказов / год

отказов / год

отказов / год

отказов / год

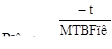

Рпк - вероятности безотказной работы персонального компьютера

Рпк 1 = Рпк 2 = Рпк 3 = … = Рпк 10

Рк - вероятности безотказной работы коммутатора

Рпр - вероятности безотказной работы сетевого принтера

Рм - вероятности безотказной работы модема

Определим вероятности безотказной работы элементов:

Определим вероятность безотказной работы локальной вычислительной сети:

Определим показатель эффективности локальной вычислительной сети:

Фэ = Õ (1-qi)

qi = Pi

Фэ = Pпк1*Рпк2* Pпк3*Рпк4* Pпк5*Рпк6* Pпк7*Рпк8* Pпк9*Рпк10* Pк*Рм*Рпр = Р

Фэ = 10*Pпк1* Pк*Рм*Рпр = Р

Фэ = 0.153

Получили низкое значение эффективности показателя эффективности, следовательно необходимо синтезировать такую структуру системы, чтобы обеспечить максимизацию функции эффективности. Эта задача решается метолом пошаговой оптимизации (или градиентного метода). Для этого составляется таблица, где i - номер элемента, ai = pi * qi, ni - количество резервных элементов i - того типа, Фэ= Õ (1-аi)

Таблица 5 Реализация пошагового метода оптимизации.

| № ша-га | i | пк1 | пк2 | пк3 | пк4 | пк5 | пк6 | пк7 | пк8 | пк9 | пк10 | коммутатор | сетевой принтер | модем | Фэ |

| pi | 0,88 | 0,88 | 0,88 | 0,88 | 0,88 | 0,88 | 0,88 | 0,88 | 0,88 | 0,88 | 0,882 | 0,779 | 0,78 | ||

| qi | 0,12 | 0,12 | 0,12 | 0,12 | 0,12 | 0,12 | 0,12 | 0,12 | 0,12 | 0,12 | 0,118 | 0,221 | 0,22 | ||

| 1 | ni | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 0,15 |

| ai | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1041 | 0,17216 | 0,17 | ||

| 2 | ni | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 2 | 1 | 0,24 |

| ai | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1041 | 0,03805 | 0,17 | ||

| 3 | ni | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 2 | 2 | 0,28 |

| ai | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1 | 0,1041 | 0,03805 | 0,04 |

Использование резервных элементов позволяют увеличить значение функции эффективности до необходимого значения.

Таким образом метод пошаговой оптимизации позволяет обосновать характеристики оптимальной структуры системы с предположением, что все элементы включены и постоянно работают, отказ одного элемента приведёт к отказу всей системы. В теории надёжности такая система получила название системы с основными элементами и резервными элементами, находящимися в горячем резерве.

Заключение

Основной целью атаки рабочей станции является, конечно, получение данных, обрабатываемых, либо локально хранимых на ней. А основным средством подобных атак до сих пор остаются "троянские" программы.

Троянские программы - одна из наиболее опасных угроз безопасности компьютерных систем. Радикальным способом защиты от этой угрозы является создание замкнутой среды исполнения программ. Никакая другая программа с такой большой вероятностью не приводит к полной компрометации системы, и ни одна другая программа так трудно не обнаруживается.

Троянским конем может быть программа, которая делает что-то полезное, или просто что-то интересное. Она всегда делает что ни будь неожиданное, подобно захвату паролей или копированию файлов без ведома пользователя.

Основная задача большинства троянских программ состоит в выполнении действий, позволяющих получить доступ к данным, которые не подлежат широкой огласке (пользовательские пароли, регистрационные номера программ, сведения о банковских счетах и т.д.) Кроме того, троянцы могут причинять прямой ущерб компьютерной системе путем приведения ее в неработоспособное состояние.

Значительно большую угрозу представляют троянцы, входящие в состав распространенных компьютерных приложений, утилит и операционных систем. Обнаружить такие программы удается чисто случайно. Программное обеспечение, частью которого они являются, в большинстве случаев используется не только какой-то одной компанией, закупившей это программное обеспечение, но и устанавливается на крупные правительственные и образовательные Internet-серверы, распространяется через Internet, а потому последствия могут быть самыми плачевными.

Таким образом, троянские программы встречаются довольно часто и, следовательно, представляют серьезную угрозу безопасности компьютерных систем. Большинство троянцев являются частью других программ, которые хранятся в компьютере в откомпилированном виде. Текст этих программ не предназначен для восприятия человеком и представляет собой последовательность команд на машинном языке, состоящую из нулей и единиц. Рядовой пользователь, как правило, не имеет ни малейшего понятия о внутренней структуре таких программ. Он просто запускает их на исполнение путем задания имени соответствующей программы в командной строке или двойным нажатием "мыши", наставляя ее указатель на эту программу.

Даже после того, как троянская программа обнаружена, ее вредоносное влияние на компьютерную систему может ощущаться еще в течение очень длительного времени. Зачастую никто не может с уверенностью сказать, насколько сильно была скомпрометирована компьютерная система присутствием в ней троянской программы

В связи с этим для защиты информации, хранящейся на персональных компьютерах, от троянских программ необходимо использовать комплекс программ, например, встроенный брандмауэр Windows, внешний фаервол и антивирусную программ. Использование лишь одного из указанных средств не даст необходимого уровня защищённости информационной системы.

|

из

5.00

|

Обсуждение в статье: Оптимизация структуры локальной вычислительной сети информационно - рекламного отдела с учётом характеристик надёжности её элементов |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы