|

Главная |

Непосредственный вред, вызванный угрозой, называется воздействием угрозы.

|

из

5.00

|

Уязвимыми местами являются слабые места ЛВС, которые могут использоваться угрозой для своей реализации. Например, неавторизованный доступ (угроза) к ЛВС может быть осуществлен посторонним человеком, угадавшим очевидный пароль. Использовавшимся при этом уязвимым местом является плохой выбор пароля, сделанный пользователем. Уменьшение или ограничение уязвимых мест ЛВС может снизить или вообще устранить риск от угроз ЛВС. Например, средство, которое может помочь пользователям выбрать надежный пароль, сможет снизить вероятность того, что пользователи будут использовать слабые пароли и этим уменьшить угрозу несанкционированного доступа к ЛВС.

Служба защиты является совокупностью механизмов защиты, поддерживающих их файлов данных и организационных мер, которые помогают защитить ЛВС от конкретных угроз. Например, служба аутентификации и идентификации помогает защитить ЛВС от неавторизованного доступа к ЛВС , требуя чтобы пользователь идентифицировал себя , а также подтвердил истинность своего идентификатора. Средство защиты надежно настолько, насколько надежны механизмы, процедуры и т.д., которые составляют его.

Механизмы защиты являются средствами защиты, реализованными для обеспечения служб защиты, необходимых для защиты ЛВС. Например, система аутентификации, основанная на использовании смарт-карт (которая предполагает, что пользователь владеет требуемой смарт-картой), может быть механизмом, реализованным для обеспечения службы идентификации и аутентификации. Другие механизмы, которые помогают поддерживать конфиденциальность аутентификационной информации, могут также считаться частью службы идентификации и аутентификации.

6.1. Угрозы и уязвимые места

Идентификация угроз предполагает рассмотрение воздействий и последствий реализации угроз. Воздействие угрозы, которое обычно включает в себя проблемы, возникшие непосредственно после реализации угрозы, приводит к раскрытию, модификации, разрушению или отказу в обслуживании. Более значительные долговременные последствия реализации угрозы приводят к потере бизнеса, нарушению тайны, гражданских прав, потере адекватности данных, потере человеческой жизни или иным долговременным эффектам. Подход, описываемый здесь, состоит в классификации типов воздействий, которые могут иметь место в ЛВС, так чтобы специфические технические угрозы могли быть сгруппированы по своим воздействиям и изучены некоторым образом.

Воздействия, которые будут использоваться для классификации и обсуждения угроз среде ЛВС:

1.Неавторизованный доступ к ЛВС - происходит в результате получения неавторизованным человеком доступа к ЛВС.

Уязвимые места:

ü отсутствие или недостаточность схемы идентификации и аутентификации,

ü совместно используемые пароли,

ü плохое управление паролями или легкие для угадывания пароли,

ü использование известных системных брешей и уязвимых мест, которые не были исправлены,

ü однопользовательские ПК, не имеющие парольной защиты во время загрузки,

ü неполное использование механизмов блокировки ПК,

ü хранимые в пакетных файлах на дисках ПК пароли доступа к ЛВС,

ü слабый физический контроль за сетевыми устройствами,

ü незащищенные модемы,

ü отсутствие тайм-аута при установлении сеанса и регистрации неверных попыток,

ü отсутствие отключения терминала при многочисленных неудачных попытках установления сеанса и регистрации таких попыток,

ü отсутствие сообщений "дата/время последнего удачного сеанса" и "неуспешная попытка установления сеанса" в начале сеанса,

ü отсутствие верификации пользователя в реальном времени (для выявления маскарада).

2.Несоответствующий доступ к ресурсам ЛВС- происходит в результате получения доступа к ресурсам ЛВС авторизованным или неавторизованным человеком неавторизованным способом.

Уязвимые места:

ü использование при назначении прав пользователям по умолчанию таких системных установок, которые являются слишком разрешающими для пользователей,

ü неправильное использование привилегий администратора или менеджера ЛВС,

ü данные, хранящиеся с неадекватным уровнем защиты или вообще без защиты,

ü недостаточное или неправильное использование механизма назначения привилегий для пользователей, ПК, на которых не используют никакого контроля доступа на уровне файлов.

3.Раскрытие данных - происходит в результате получения доступа к информации или ее чтения человеком и возможного раскрытия им информации случайным или неавторизованным намеренным образом.

Уязвимые места:

ü неправильные установки управления доступом,

ü данные, которые считаются достаточно критичными, чтобы нужно было использовать шифрование, но хранятся в незашифрованной форме,

ü исходные тексты приложений, хранимые в незашифрованной форме,

ü мониторы, находящиеся в помещениях, где много посторонних людей

ü станции печати, находящиеся в помещениях, где много посторонних людей

ü резервные копии данных и программного обеспечения, хранимые в открытых помещениях.

4.Неавторизованная модификация данных и программ - происходит в результате модификации, удаления или разрушения человеком данных и программного обеспечения ЛВС неавторизованным или случайным образом.

Уязвимые места:

ü разрешение на запись, предоставленное пользователям, которым требуется только разрешение на доступ по чтению,

ü необнаруженные изменения в программном обеспечении, включая добавление кода для создания программы троянского коня,

ü отсутствие криптографической контрольной суммы критических данных,

ü механизм привилегий, который позволяет избыточное разрешение записи,

ü отсутствие средств выявления и защиты от вирусов,

5.Раскрытие трафика ЛВС - происходит в результате получения доступа к информации или ее чтения человеком и возможного ее разглашения случайным или неавторизованным намеренным образом тогда, когда информация передается через ЛВС.

Уязвимые места:

ü неадекватная физическая защита устройств ЛВС и среды передачи,

ü передача открытых данных с использованием широковещательных протоколов передачи,

ü передача открытых данных (незашифрованных) по среде ЛВС.

6.Подмена трафика ЛВС - происходит в результате появлений сообщений, которые имеют такой вид, как будто они посланы законным заявленным отправителем, а на самом деле сообщения посланы не им.

Уязвимые места:

ü передача трафика ЛВС в открытом виде,

ü отсутствие отметки даты / времени (показывающей время посылки и время получения),

ü отсутствие механизма кода аутентификации сообщения или цифровой подписи,

ü отсутствие механизма аутентификации в реальном масштабе времени (для защиты от воспроизведения).

7.Неработоспособность ЛВС - происходит в результате реализации угроз, которые не позволяют ресурсам ЛВС быть своевременно доступными.

Уязвимые места:

ü неспособность обнаружить необычный характер трафика (то есть намеренное переполнение трафика),

ü неспособность перенаправить трафик, выявить отказы аппаратных средств ЭВМ, и т.д.,

ü конфигурация ЛВС, допускающая возможность выхода из строя из-за отказа в одном месте,

ü неавторизованные изменения компонентов аппаратных средств ЭВМ (переконфигурирование адресов на автоматизированных рабочих местах, изменение конфигурации маршрутизаторов или хабов, и т.д.),

ü неправильное обслуживание аппаратных средств ЛВС,

ü недостаточная физическая защита аппаратных средств ЛВС.

6.2. Службы и механизмы защиты

Служба защиты - совокупность механизмов, процедур и других управляющих воздействий, реализованных для сокращения риска, связанного с угрозой. Например, службы идентификации и аутентификации (опознания) помогают сократить риск угрозы неавторизованного пользователя. Некоторые службы обеспечивают защиту от угроз, в то время как другие службы обеспечивают обнаружение реализации угрозы. Примером последних могут служить службы регистрации или наблюдения. Следующие службы будут обсуждены в этом разделе:

1. идентификация и установление подлинности - является службой безопасности, которая помогает гарантировать, что в ЛВС работают только авторизованные лица.

Механизмы защиты:

ü механизм, основанный на паролях,

ü механизм, основанный на интеллектуальных картах

ü механизм, основанный на биометрии,

ü генератор паролей,

ü блокировка с помощью пароля,

ü блокировка клавиатуры,

ü блокировка ПК или автоматизированного рабочего места,

ü завершение соединения после нескольких ошибок при регистрации,

ü уведомление пользователя о "последней успешной регистрации" и "числе ошибок при регистрации",

ü механизм аутентификации пользователя в реальном масштабе времени,

ü криптография с уникальными ключами для каждого пользователя.

2. управление доступом - является службой безопасности, которая помогает гарантировать, что ресурсы ЛВС используются разрешенным способом.

Механизмы защиты:

ü механизм управления доступом, использующий права доступа (определяющий права владельца, группы и всех остальных пользователей),

ü механизм управления доступом, использующий списки управления доступом, профили пользователей и списки возможностей,

ü управление доступом, использующее механизмы мандатного управления доступом,

ü детальный механизм привилегий.

3. конфиденциальность данных и сообщений - является службой безопасности, которая помогает гарантировать, что данные ЛВС, программное обеспечение и сообщения не раскрыты неавторизованным лицам.

Механизмы защиты:

ü технология шифрования файлов и сообщений,

ü защита резервных копий на лентах, дискетах, и т.д.,

ü физическая защита физической среды ЛВС и устройств,

ü использование маршрутизаторов, которые обеспечивают фильтрацию для ограничения широковещательной передачи (или блокировкой, или маскированием содержания сообщения).

4. целостность данных и сообщений - является службой безопасности, которая помогает гарантировать, что данные ЛВС, программное обеспечение и сообщения не изменены неправомочными лицами.

Механизмы защиты:

ü коды аутентификации сообщения, используемые для программного обеспечения или файлов,

ü использование электронной подписи, основанной на секретных ключах,

ü использование электронной подписи, основанной на открытых ключах,

ü детальный механизм привилегий,

ü соответствующее назначение прав при управлении доступом (то есть отсутствие ненужных разрешений на запись),

ü программное обеспечение для обнаружения вирусов,

ü бездисковые автоматизированные рабочие места (для предотвращения локального хранения программного обеспечения и файлов),

ü автоматизированные рабочие места без накопителей для дискет или лент для предотвращения появления подозрительного программного обеспечения,

5. контроль участников взаимодействия - является службой безопасности, посредством которой гарантируется, что объекты, участвующие во взаимодействии, не смогут отказаться от участия в нем. В частности, отправитель не сможет отрицать посылку сообщения (контроль участников взаимодействия с подтверждением отправителя) или получатель не сможет отрицать получение сообщения (контроль участников взаимодействия с подтверждением получателя).

Механизмы защиты:

ü использование электронных подписей с открытыми ключами.

6. регистрация и наблюдение - является службой безопасности, с помощью которой может быть прослежено использование всех ресурсов ЛВС.

7. Обзор и анализ существующих программно-аппаратных средств пригодных для решения поставленной задачи.

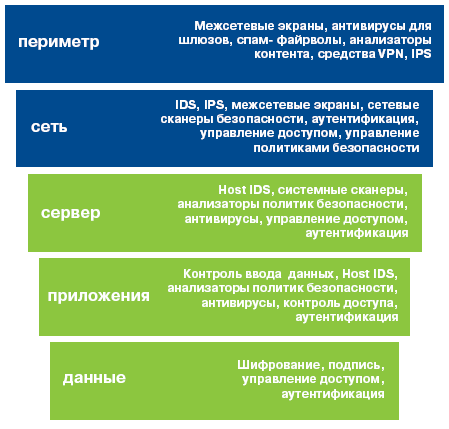

Реализация системы защиты информации осуществляется, исходя из предпосылки, что невозможно обеспечить требуемый уровень защищенности информационной системы только с помощью одного отдельного средства

(мероприятия) или с помощью их простой совокупности. Необходимо их системное согласование между собой (комплексное применение). В этом случае реализация любой угрозы сможет воздействовать на защищаемый объект только в случае преодоления всех установленных уровней защиты.

Структура КСЗИ

Проектирование проводится с учетом всех аспектов информационной безопасности, требований нормативных документов по защите информации РФ и конкретных условий применения, что позволяет получить целостную систему защиты информации, интегрированную в объект информатизации и подобрать оптимальный режим работы системы защиты.

7.1. Межсетевой экран

7.1.1. Cisco PIX

Широкий спектр моделей Cisco Pix Firewall, ориентированных на защиту сетей предприятия разного масштаба, от предприятий малого бизнеса и заканчивая крупными корпорациями и операторами связи, обеспечивающих безопасность, производительность и надежность сетей любого масштаба.

В отличие от обычных proxy-серверов, выполняющих обработку каждого сетевого пакета в отдельности с существенной загрузкой центрального процессора, PIX Firewall использует специальную не UNIX-подобную операционную систему реального времени, обеспечивающую более высокую производительность.

Основой высокой производительности межсетевого экрана PIX Firewall является схема защиты, базирующаяся на применении алгоритма адаптивной безопасности (adaptive security algorithm – ASA), который эффективно скрывает адреса пользователей от хакеров.

Благодаря применению технологии «сквозного посредника» (Cut-Through Proxy) межсетевой экран Cisco PIX Firewall также обеспечивает существенное преимущество в производительности по сравнению с экранами-«посредниками» на базе ОС UNIX. Такая технология позволяет межсетевому экрану PIX работать значительно быстрее, чем обычные proxy-экраны.

Межсетевой экран Cisco Secure PIX Firewall также позволяет избежать проблемы нехватки адресов при расширении и изменении IP сетей. Технология трансляции сетевых адресов Network Address Translation (NAT) делает возможным использование в частной сети как существующих адресов, так и резервных адресных пространств. Например, это позволяет использовать всего лишь один реальный внешний IP адрес для 64 тысяч узлов внутренней частной сети. PIX также может быть настроен для совместного использования транслируемых и нетранслируемых адресов, позволяя использовать как адресное пространство частной IP сети, так и зарегистрированные IP адреса.

Для повышения надежности межсетевой экран PIX Firewall предусматривает возможность установки в сдвоенной конфигурации в режиме «горячего» резервирования, за счет чего в сети исключается наличие единой точки возможного сбоя. Если два PIX-экрана будут работать в параллельном режиме и один из них выйдет из строя, то второй в прозрачном режиме подхватит исполнение всех функций обеспечения безопасности.

Основные возможности:

ü Производительность до 1,67 Гбит/сек, поддержка интерфейсов Ethernet, Fast Ethernet и Gigabit Ethernet

ü Строгая система защиты от НСД на уровне соединения

ü Технология Cut Through Proxy – контроль входящих и исходящих соединений

ü До 10 сетевых интерфейсов (до 100 виртуальных интерфейсов для Firewall Services Module для Catalyst 6500 и Cisco 7600) для применения расширенных правил защиты

ü Поддержка протокола сетевого управления SNMP

ü Учетная информация с использованием ведения журнала системных событий (syslog)

ü Прозрачная поддержка всех основных сетевых услуг (WWW, FTP, Telnet, Archie, Gopher)

ü Поддержка сигнализаций для передачи голоса по IP (VoIP)

ü Поддержка мультимедиа-приложений, (Progressive Networks RealAudio & RealVideo, Xing StreamWorks, White Pines CU-SeeMe и др.)

ü Поддержка видеоконференций по протоколу H. 323, включая Microsoft NetMeeting, Intel Aнтернет Video Phone и White Pine Meeting Point

ü Поддержка взаимодействий клиент–сервер: Microsoft Networking, Oracle SQL*Net

ü Безопасная встроенная операционная система реального времени

ü Нет необходимости обновления ПО на рабочих станциях и маршрутизаторах

ü Полный доступ к ресурсам сети Интернет для легальных пользователей внутренней сети

ü Совместимость с маршрутизаторами, работающими под управлением ПО Cisco IOSTM

ü Средства централизованного администрирования – CiscoWorks VMS

ü Встроенное ПО PIX Device Manager (начиная с версии 6.0 PIX OS) для управления отдельным устройством из графического пользовательского интерфейса

ü Оповещение о важных событиях на пейджер или по электронной почте

ü Интеграция с другими решениями компании Cisco

|

из

5.00

|

Обсуждение в статье: Непосредственный вред, вызванный угрозой, называется воздействием угрозы. |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы