|

Главная |

Симметричная криптография

|

из

5.00

|

Криптография и шифрование

Что такое шифрование

Шифрование — это способ изменения сообщения или другого документа, обеспечивающее искажение (сокрытие) его содержимого. (Кодирование – это преобразование обычного, понятного, текста в код. При этом подразумевается, что существует взаимно однозначное соответствие между символами текста(данных, чисел, слов) и символьного кода – в этом принципиальное отличие кодирования от шифрования. Часто кодирование и шифрование считают одним и тем же, забывая о том, что для восстановления закодированного сообщения, достаточно знать правило подстановки(замены). Для восстановления же зашифрованного сообщения помимо знания правил шифрования, требуется и ключ к шифру. Ключ понимается нами как конкретное секретное состояние параметров алгоритмов шифрования и дешифрования. Знание ключа дает возможность прочтения секретного сообщения. Впрочем, далеко не всегда незнание ключа гарантирует то, что сообщение не сможет прочесть посторонний человек.). Шифровать можно не только текст, но и различные данные – от файлов баз данных и текстовых процессоров до файлов изображений.

Шифрование используется человечеством с того самого момента, как появилась первая секретная информация, т. е. такая, доступ к которой должен быть ограничен.

Идея шифрования состоит в предотвращении просмотра истинного содержания сообщения(текста, файла и т.п.) теми , у кого нет средств его дешифрования. А прочесть файл сможет лишь тот, кто сможет его дешифровать.

Шифрование появилось примерно четыре тысячи лет тому назад. Первым известным применением шифра (кода) считается египетский текст, датированный примерно 1900 г. до н. э., автор которого использовал вместо обычных (для египтян) иероглифов не совпадающие с ними знаки.

Один из самых известных методов шифрования носит имя Цезаря, который если и не сам его изобрел, то активно им пользовался. Не доверяя своим посыльным, он шифровал письма элементарной заменой А на D, В на Е и так далее по всему латинскому алфавиту. При таком кодировании комбинация XYZ была бы записана как АВС, а слово «ключ» превратилось бы в неудобоваримое «нобъ»(прямой код N+3).

Спустя 500 лет шифрование стало повсеместно использоваться при оставлении текстов религиозного содержания, молитв и важных государственных документов.

Со средних веков и до наших дней необходимость шифрования военных, дипломатических и государственных документов стимулировало развитие криптографии. Сегодня потребность в средствах, обеспечивающих безопасность обмена информацией, многократно возросла.

Основные понятия и определения криптографии

Криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

Некоторые основные понятия и определения.

Алфавит - конечное множество используемых для кодирования информации знаков.

Текст - упорядоченный набор из элементов алфавита.

В качестве примеров алфавитов, используемых в современных ИС можно привести следующие:

o алфавит Z33 - 32 буквы русского алфавита и пробел;

o алфавит Z256 - символы, входящие в стандартные коды ASCII и КОИ-8;

o бинарный алфавит - Z2 = {0,1};

o восьмеричный алфавит или шестнадцатеричный алфавит;

Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом.

Дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный.

Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Криптографическая система представляет собой семейство T преобразований открытого текста. члены этого семейства индексируются, или обозначаются символом k; параметр k является ключом. Пространство ключей K - это набор возможных значений ключа. Обычно ключ представляет собой последовательный ряд букв алфавита.

Криптосистемы разделяются на симметричные и с открытым ключом ( или асимметрические) .

В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ.

В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Электронной (цифровой) подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т.е. криптоанализу). Имеется несколько показателей криптостойкости, среди которых:

o количество всех возможных ключей;

o среднее время, необходимое для криптоанализа.

Преобразование Tk определяется соответствующим алгоритмом и значением параметра k. Эффективность шифрования с целью защиты информации зависит от сохранения тайны ключа и криптостойкости шифра.

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущи и преимущества: высокая производительность, простота, защищенность и т.д. Программная реализация более практична, допускает известную гибкость в использовании.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

o зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

o число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста;

o должно быть не меньше общего числа возможных ключей;

o число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

o знание алгоритма шифрования не должно влиять на надежность защиты;

o незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

o структурные элементы алгоритма шифрования должны быть неизменными;

o дополнительные биты, вводимые в сообщение в процессе шифрования, должен быть полностью и надежно скрыты в шифрованном тексте;

o длина шифрованного текста должна быть равной длине исходного текста;

o не должно быть простых и легко устанавливаемых зависимостью между ключами, последовательно используемыми в процессе шифрования;

o любой ключ из множества возможных должен обеспечивать надежную защиту информации;

o алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Вопрос 13 Платы сетевого адаптера

Платы сетевого адаптера выступают в качестве физического интерфейса между

компьютером и средой передачи. Платы вставляются в слоты расширения

всех сетевых компьютеров и серверов. Чтобы обеспечить физическое соединение

между компьютером и сетью, к соответствующему разъему, или порту платы,

подключается сетевой кабель.

Плата сетевого адаптера обеспечивает подготовку данных, поступающих от компьютера,

к передаче по сетевому кабелю, а также управляет потоком данных между компьютером

и кабелем. Плата сетевого адаптера, кроме того, принимает данные из кабеля и переводит

их в форму, понятную центральному процессору компьютера. Плата состоит из

аппаратной части и встроенных программ, записанных в ПЗУ.

Эти программы реализуют функции подуровней управления логической связью и

управления доступом к среде канального уровня модели OSI.

Сетевые адаптеры устанавливаются в разъемы каждой рабочей станции и сервера. (Некоторые современные компьютеры выпускаются с сетевым аппаратным обеспечением, встроенным в системную плату, хотя большинство сетевых администраторов предпочитают выбирать сетевой адаптер сами.) Через сетевой адаптер рабочая станция посылает запрос серверу и через него же получает запрошенный файл. Передача запросов и получение ответов в локальной сети эквивалентны считыванию и записи файлов на встроенный жесткий диск компьютера. Если же вы рядовой пользователь, то считывание и запись файлов - это лишь загрузка и сохранение результатов вашей работы. Все сетевые адаптеры используют определенный протокол: Ethernet, Token Ring, ARCnet или какой-либо другой протокол низкого уровня. Для каждого из этих протоколов можно найти адаптеры, которые работают лучше других. Сетевой адаптер может быстро обрабатывать сообщения благодаря либо большому объему встроенной памяти, либо наличию собственного микропроцессора, либо использованию шины PCI вместо ISA (при этом скорость обмена данными между процессором и адаптером значительно возрастает).

В адаптеры Ethernet и Token Ring производители записывают уникальный аппаратный адрес, который используется для идентификации систем в сети. Пакет будет доставлен по назначению, поскольку в его заголовок помещается аппаратный адрес передающей и принимаемой системы.

Тип шины

В настоящее время наиболее распространена 32-разрядная шина PCI, а в новых моделях - 64-разрядная. Тип шины можно узнать из технической документации на системную плату.

Естественно, на сервере лучше устанавливать быстродействующий и многофункциональный сетевой адаптер, однако при этом желательно убедиться, что он совместим с сетевыми адаптерами, установленными на рабочих станциях сети.

Разъемы сетевых адаптеров

В адаптерах Ethernet могут устанавливаться: разъем, похожий на телефонное гнездо и называемый RJ45 (для lOBaseT), одиночный разъем BNC (для Thinnet), 15-контактный разъем типа D, называемый DB15 (для Thicknet), или все разъемы сразу. Адаптеры Token Ring оборудованы 9-контактным разъемом DB9 и иногда телефонным гнездом RJ45. На рис. 19.8 изображен высокопроизводительный сетевой адаптер Token Ring с разъемами двух типов.

Чем больше разъемов разных типов установлено на плате адаптера, тем больше выбор кабелей, которыми можно воспользоваться для создания сети. Например, для соединения плат Token Ring (с двумя разъемами) можно использовать как экранированные (STP), так и неэк-ранированные витые пары (UTP). Как правило, нельзя использовать оба разъема одновременно, кроме тех случаев, когда установлен специально предназначенный для этого адаптер.

Функции адаптеров

Плата сетевого адаптера воспринимает весь информационный поток, передаваемый по сетевым кабелям, но выбирает лишь те сообщения, которые предназначены для конкретной рабочей станции. Оставшаяся невостребованной информация передается наследующий компьютер.

При отправке данных сетевой адаптер ожидает некоторое время (определяемое уровнем используемого протокола), а затем помещает данные в поток. В процессе передачи или получения кадра выполняется семь основных операций, причем при передаче данных - в приведенном ниже порядке, а при приеме - в противоположном.

1. Передача данных. Данные передаются из памяти компьютера в адаптер или из адаптера в память с помощью прямого доступа к памяти, совместно используемой области памяти или программируемого ввода-вывода.

2. Буферизация. Во время обработки сетевым адаптером данные хранятся в его буфере. Это позволяет плате получить доступ сразу ко всему кадру и компенсировать разницу между скоростью передачи данных в сети и скоростью их обработки в компьютере.

3. Формирование кадра. Сетевой адаптер разбивает поступившие данные на отдельные порции (а при передаче собирает их вместе). В сетях Ethernet размер таких порций составляет 1 500 байт, а в сетях Token Ring кадр обычно имеет длину 4 Кбайт. Пакету данных обычно должен предшествовать заголовок, а завершать его - заключение. Заголовок и заключение образуют на физическом уровне протокола "конверт". Именно после их добавления сигнал готов к передаче. (При приеме сетевой адаптер как бы распечатывает "конверт", удаляя заголовок и заключение.)

4. Доступ к кабелю. В сетях Ethernet сетевой адаптер перед началом передачи (или повторной передачи) проверяет доступность линии. В сети Token Ring адаптер не отсылает сообщение до тех пор, пока не получит маркер. (При приеме, конечно, эти действия не выполняются.)

5. Параллельно-последовательные преобразования. При обмене данные поступают из буфера в сеть и из сети в буфер последовательно, т.е. один бит данных следует за другим. Адаптер осуществляет преобразование параллельных данных в последовательные или последовательных в параллельные за доли секунды перед передачей (или после приема).

6. Кодирование/декодирование. Для передачи данных по сетям формируются специальные электрические сигналы, которые соответствуют передаваемой информации и по которым эта информация восстанавливается на принимающем устройстве.

7. Передача/прием импульсов. Электрически закодированные импульсы, содержащие данные, т.е. образующие кадр данных, усиливаются и передаются в линию связи. (После приема импульсы передаются на устройство декодирования.)

Безусловно, выполнение всех этих операций занимает лишь доли секунды, и пока вы читали описание всех этих этапов, по локальной сети могли бы пройти тысячи кадров.

Сетевые адаптеры и управляющая программа обнаруживают и по возможности исправляют ошибки, возникшие в результате помех, коллизий (в сетях Ethernet) и неисправности оборудования. Ошибки обычно обнаруживаются с помощью включаемой в кадр данных контрольной суммы (CRC). Ее контроль осуществляется у адресата, и, если вычисленное значение контрольной суммы не совпадает с переданным, адресат сообщает отправителю об ошибке и запрашивает повторную передачу поврежденного кадра. Для диагностики компьютерных сетей и анализа их функционирования существуют специальные программные продукты, с помощью которых можно решить проблемы, связанные с сетями.

Вопрос 39 Одноранговые сети

Одноранговые сети

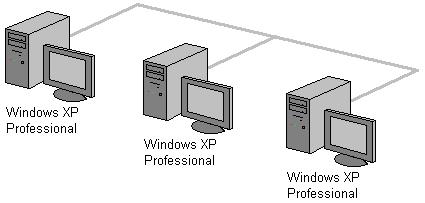

В одноранговой сети все компьютеры имеют одинаковый приоритет и независимое администрирование.

Каждый компьютер имеет установленную операционную систему платформы Microsoft Windows любой версии или совместимую с ней. Эта операционная система поддерживает работу клиента сети Microsoft.

Пользователь каждого компьютера самостоятельно решает вопрос о предоставлении доступа к своим ресурсам другим пользователям сети. Это наиболее простой вариант сети, не требующий особых профессиональных знаний. Установка такой сети не занимает много времени.

Для построения одноранговой локальной сети достаточно объединить компьютеры при помощи сетевого кабеля (смонтировать кабельную систему) и установить на компьютеры, например, ОС Windows XP Professional. Мастер подключения к сети, поможет осуществить все необходимые настройки операционной системы.

Пример одноранговой сети на базе Windows XP Professional

Вопрос 17 Сети с выделенным сервером

Сети с выделенным сервером

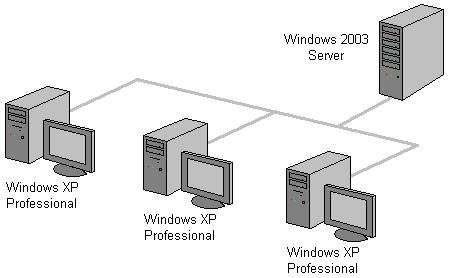

В сети с выделенным сервером управление ресурсами сервера и рабочих станций централизовано и осуществляется с сервера. Отпадает необходимость обходить все компьютеры сети и настраивать доступ к разделяемым ресурсам. Включение новых компьютеров и пользователей в сеть также упрощается. Повышается безопасность использования информации в сети. Это удобно для сетей, в которых работают различные категории пользователей и много разделяемых ресурсов.

Для создания сети с выделенным сервером:

1. Необходимо установить и настроить на одном из компьютеров серверную операционную систему (ОС), например Microsoft Windows Server 2003. На этом сервере создается общая база учетных записей всех пользователей, назначаются общие ресурсы, и определяется доступ к каждому для категорий или отдельных пользователей.

2. На клиентские компьютеры устанавливается сетевая операционная система Windows XP Professional, которая настраивается для работы с сервером. При подключении к сети каждый пользователь проходит регистрацию на сервере. Только пользователи, прошедшие регистрацию, т.е. зарегистрированные на сервере, могут получить доступ к сети и общим сетевым ресурсам.

Пример сети с выделенным сервером

на базе Windows Server 2003 и Windows XP Professional

Изменения в учетных записях пользователей делаются администратором сети централизованно, на сервере. К тому же пользователей можно объединять в группы и создавать отдельную политику работы в сети для каждой группы. Это значительно облегчает работу администратора при назначении доступа к общим ресурсам.

Выделенный сервер часто выполняет только одну определенную функцию (роль), например:

| · Файловый сервер (файл-сервер) служит для хранения файлов, |

| · Сервер печати (принт-сервер) предоставляют принтеры в общее пользование, |

| · Сервер приложений обеспечивает работу пользователей с сетевыми приложениями, |

| · Web-серверы предоставляют общий доступ к данным, |

| · Маршрутизатор - для предоставления доступа к другим сетям и удаленного доступа к вашей сети, |

| · Серверы электронной почты хранят почтовые ящики пользователей и организовывают доставку почты по сети, и т. д. |

В небольших локальных сетях, как правило, устанавливают один сервер, объединяющий в себе несколько серверных функций (ролей). Этого вполне достаточно и экономически оправдано. Кстати, небольшие сети могут обходиться и без серверов, т.е. быть одноранговыми.

Сложности такой сети заключаются в следующем:

| · На компьютер, который выбран в качестве сервера, устанавливается специализированная сетевая операционная система. Установка, настройка и администрирование этой системы, клиентов сети, разделяемых ресурсов требует от системного администратора дополнительных знаний. |

| · При неисправности сервера доступ к сети и сетевым ресурсам становится невозможен. Работа пользователей на каждой рабочей станции может быть продолжена только в автономном режиме. |

Вопрос 19 Система доменных имен

Система доменных имен DNS

В операционную систему Windows Server 2003 включена служба DNS (Domain Naming System - система доменных имен).

Служба DNS выполняет две основных функции:

| организацию пространства имен; |

| обеспечение механизма разрешения,т.е. сопоставление «буквенного» адреса цифровому IP-адресу компьютера в сети. |

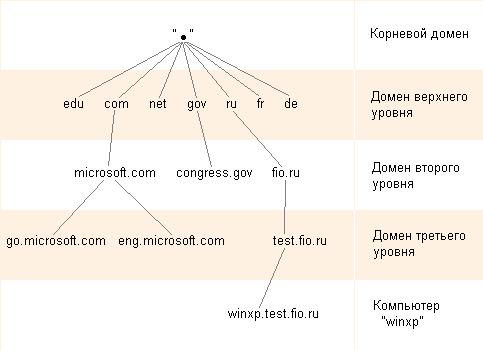

Пространство доменных имен

Пространство доменных имен имеет иерархическую структуру, которая представлена на рисунке.

Корневой домен располагается на самом верху иерархии и обозначается точкой.

Домены верхнего уровня создаются по определенному признаку. В них объединяются компьютеры сети по географическому признаку или роду деятельности. Например:

| ru, uk и т.д. - определяют географическое положение (ru - Россия, uk – Украина) |

| com - коммерческие организации (например, microsoft.com); |

| edu - образовательные (например, mit.edu); |

| gov - правительственные организации (например, congress.gov); |

| org - некоммерческие организации (например, rfc-editor.org); |

| net - организации, поддерживающие части сети Internet (например, nsf.net). |

Домены второго уровня обычно относятся к названиям компаний и регистрируются владельцами доменов верхнего уровня.

Домены третьего уровня обычно относятся к подразделениям внутри компаний.

При формировании имени домена к нему добавляется имя родительского домена. Например, домен второго уровня microsoft.com, домен третьего уровня eng.microsoft.com.

Домены ниже третьего уровня, как правило, встречаются редко.

Имена узлов. Каждый компьютер, по другому узел или хост, в сети Internet однозначно определяется своим полным доменным именем, которое включает имя узла и имена всех доменов по направлению от узла к корню.

Например, компьютер имеет имя WinXP. Если собрать имена трех доменов по структуре, то получится полное доменное имя узла — winxp.test.fio.ru

Алгоритм работы службы DNS достаточно прост.

| При установке операционной системы протокол TCP/IP настраивается на сервер имен того домена, в который входит данный компьютер. |

| Когда программе-клиенту требуется по доменному имени выяснить IP-адрес, она через протокол TCP/IP связывается с сервером имен, передавая ему свой запрос. |

| Сервер имен обрабатывает запрос. Если указанный домен входит в его базу данных, то сервер преобразует имя в IP-адрес и возвращает результат клиенту. |

| Если запрашиваемое доменное имя не входит в его базу, то он переадресует запрос вышестоящему серверу имен. |

Вопрос 30 Высокоскоростные технологии (Fast internet, 100VG-Any LAN, Gigabit Ethernet)

Если производительность сети перестает отвечать предъявляемым ей требованиям, то администратор сети может прибегнуть к различным приемам. Он может, например, изменить конфигурацию сети таким образом, чтобы структура сети более соответствовала структуре информационных потоков, или перейти к другой модели построения распределенных приложений, которая позволила бы уменьшить сетевой трафик, или заменить все мосты более скоростными коммутаторами. Но самым радикальным решением в такой ситуации является переход на более скоростную технологию. Если в сети используются традиционные технологии Ethernet или Token Ring, то переход на Fast Ethernet, Gigabit Ethernet или 100VG-AnyLAN позволит сразу в 10 раз увеличить пропускную способность каналов.

Fast Ethernet

Fast Ethernet — этот стандарт работает со скоростью 100 Мбит/с и имеет полосу пропускания в 10 роз больше чем Ethernet, что позволяет работать с большим графиком; в результате Fast Ethernet работает в 10 раз быстрее, чем Ethernet. Fast Ethernet работает с серией кабелей 100Base: например, 100Basc-FX и 100Base-TX. Fast Ethernet работает со скоростью 100 Мбит/с и базируется на методе до ступа Ethernet (10Base-T) CSMA/CD (дополнение к IEEE 802.3 спецификации).

VG-AnyLAN

В качестве альтернативы технологии Fast Ethernet, фирмы AT&T и HP выдвинули проект новой технологии со скоростью передачи данных 100 Мб/с - 100Base-VG. В этом проекте было предложено усовершенствовать метод доступа с учетом потребности мультимедийных приложений, при этом сохранить совместимость формата пакета с форматом пакета сетей 802.3. В сентябре 1993 года по инициативе фирм IBM и HP был образован комитет IEEE 802.12, который занялся стандартизацией новой технологии. Проект был расширен за счет поддержки в одной сети кадров не только формата Ethernet, но и формата Token Ring. В результате новая технология получила название 100VG-AnyLAN, то есть технология для любых сетей (Any LAN - любые сети), имея в виду, что в локальных сетях технологии Ethernet и Token Ring используются в подавляющем количестве узлов.

Gigabit Ethernet

Gigabit Ethernet — расширение 10 Мбит/с (Ethernet) и 100 Мбит/с (Fast Ethernet) IEEE 802.3 Ethernet-стандартов. Gigabit Ethernet работает со скоростью 1000 Мбит/с и обеспечивает полную совместимость с Ethernet и Fast Ethernet.

Вопрос 21 Файрволлы

Любой компьютер, подключённый к сети, является целью сетевых мошенников (хакеров). В операционной системе существуют уязвимости, которые могут быть использованы злоумышленниками для доступа к компьютеру и получения важных персональных данных (это могут быть банковские реквизиты, пароли, номера телефонов и кредитных карт, личная переписка и другая информация, хранимая на компьютере). Кроме этого подчинённый компьютер может быть использован в качестве средства для совершения других противоправных действий: рассылки спама, распространения вирусов, взлома удаленных сервисов, а также для других корыстных целей.

Для защиты компьютера от несанкционированного доступа извне и передачи информации служат специализированные программы — межсетевые экраны (иначе – сетевой экран, брандмауэр, файрволл, файервол). Файрволл является своеобразным фильтром, разрешающим или блокирующим каждое определённое сетевое соединение исходя из заданных пользователем правил.

Необходимо отметить, что сам по себе файрволл не обеспечивает полную безопасность. А неправильно настроенный сетевой экран может даже нанести больше вреда, чем пользы. Поэтому, кроме файрволла, обязательно необходимо наличие антивирусной программы, а также желательно присутствие антитрояна.

Вопрос 23 Симметричные и асимметричные способы шифрования

Существуют две основные методы для шифрования информации: симметричный (также называемый шифрованием секретным ключом) и асимметричного шифрования (также называемые шифрование с открытым ключом).

симметричная криптография

В криптосистеме, в которой применяется симметричная криптография, отправитель и получатель используют два экземпляра одного и того же ключа для зашифрования и расшифрования информации. Таким образом, ключ имеет двойную функциональность и применяется как в процессе зашифрования, так и в процессе расшифрования. Симметричные ключи также называют секретными ключами, т.к. этот тип шифрования предполагает, что каждый из пользователей хранит ключ в секрете и надлежащим образом защищает его. Если атакующий получит этот ключ, он сможет расшифровать с его помощью любое перехваченное зашифрованное на нем сообщение.

Следующий список описывает сильные и слабые стороны криптосистем с симметричными ключами:

Сильные стороны:

· Гораздо быстрее асимметричных систем

· При использовании длинного ключа сложно взломать

Слабые стороны:

· Требует безопасного механизма передачи ключей

· Каждой паре пользователей нужен уникальный ключ; по мере увеличении количества пользователей, возрастающее число ключей может сделать управление ими просто нереальной задачей

· Обеспечивает конфиденциальность, но не обеспечивает аутентификацию или неотказуемость

|

из

5.00

|

Обсуждение в статье: Симметричная криптография |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы