|

Главная |

Классификация методов технической разведки

|

из

5.00

|

Противодействие техническим средствам разведки (ТСР) представляет собой совокупность согласованных мероприятий, предназначенных для исключения или существенного затруднения добывания охраняемых сведений с помощью технических средств.

Добывание информации предполагает наличие информационных потоков от физических носителей охраняемых сведений к системе управления. При использовании TCP такие информационные потоки образуются за счет перехвата и анализа сигналов и полей различной физической природы. Источниками информации для технической разведки являются содержащие охраняемые сведения объекты. Это позволяет непосредственно влиять на качество добываемой злоумышленником информации и в целом на эффективность его деятельности путем скрытия истинного положения и навязывания ложного представления об охраняемых сведениях.

Искажение или снижение качества получаемой информации непосредственно влияет на принимаемые злоумышленником решения и, через его систему управления, на способы и приемы исполнения решения. Непосредственный контакт принципиально необходим на этапах добывания информации и исполнения решения, причем добывание информации должно предшествовать принятию решения и его исполнению злоумышленником. Поэтому противодействие ТСР должно носить упреждающий характер и реализовываться заблаговременно.

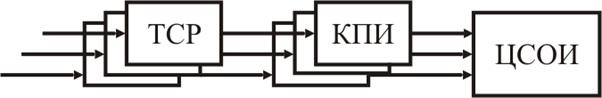

Любая система технической разведки (рисунок 16.1) содержит следующие основные элементы:

— технические средства разведки (TCP);

— каналы передачи информации (КПИ);

— центры сбора и обработки информации (ЦСОИ).

Технические средства разведки представляют собой совокупность разведывательной аппаратуры, предназначенной для обнаружения демаскирующих признаков, предварительной обработки, регистрации перехваченной информации и ее передачи через КПИ в ЦСОИ. В ЦСОИ информация от различных TCP накапливается, классифицируется, анализируется и предоставляется потребителям (автоматизированным системам управления или лицам, принимающим решения. Таким образом, в системе технической разведки реализуется обнаружение и анализ демаскирующих признаков (ДП).

Рисунок 16.1- Упрощенная структурная схема системы технической разведки

Рисунок 16.1- Упрощенная структурная схема системы технической разведки

|

Обнаружение ДП по физической сути заключается в выполнении следующих операций:

— поиск и обнаружение энергии ДП в пространстве, во времени, по спектру и т.д.;

— выделение ДП из искусственных и естественных помех.

Физический смысл анализа ДП раскрывают следующие операции:

Физический смысл анализа ДП раскрывают следующие операции:

— разделение ДП различных объектов;

— оценка параметров ДП (определение их объективных характеристик);

— сокращение избыточности информации;

— регистрация, накопление и классификация ДП;

— нахождение местоположения источника ДП;

— распознавание смыслового содержания ДП;

— выявление охраняемых сведений.

В соответствии с приведенной классификацией главными направлениями снижения эффективности TCP является противодействие обнаружению ДП и противодействие их анализу.

При противодействии обнаружению ДП преследуется цель скрытия от TCP демаскирующих признаков. Соответственно все организационные и технические способы, предназначенные для исключения или существенного затруднения обнаружения ДП, составляют одно из главных направлений противодействия TCP — скрытие.

Другим основным направлением является техническая дезинформация, которая объединяет все организационно-технические меры противодействия, направленные на затруднение анализа ДП и навязывание противнику ложной информации.

Скрытие, обеспечивая противодействие обнаружению, всегда затрудняет или исключает возможность проведения анализа демаскирующего признака. Техническая дезинформация, наоборот, затрудняя анализ, как правило, не влияет на возможность обнаружения объекта разведки.

Некоторые ТСР предназначены для обеспечения активного воздействия на любые объекты, чьи сигналы оказываются в заданных диапазонах поиска и обнаружения. Техническая дезинформация в такой ситуации может оказаться неэффективной. Поэтому реализация стратегии скрытия объекта является более радикальным направлением противодействия TCP, чем техническая дезинформация.

Однако на практике часто встречаются ситуации, когда невозможно обеспечить при ограниченных ресурсах надежное скрытие объекта (например, крупного здания или сооружения) или отдельных демаскирующих признаков (таких, как мощные непрерывные электромагнитные излучения радиоэлектронных и оптических систем на открытой местности). В подобных ситуациях цели противодействия техническим средствам разведки могут достигаться только применением методов и средств технической дезинформации.

Кроме рассмотренных мер ПД TCP, предполагающих нормальное функционирование всех составных частей системы разведки, возможно проведение активных действий по выявлению и выведению из строя элементов системы разведки.

Выделим основные группы технических средств ведения разведки. [15]

Радиопередатчики с микрофоном (радиомикрофоны):

- с автономным питанием;

- с питанием от телефонной линии;

- с питанием от электросети;

- управляемые дистанционно;

- использующие функцию включения при наличии голоса;

- полуактивные;

- с накоплением информации и передачей в режиме быстродействия.

Электронные "уши":

- микрофоны с проводами;

- электронные стетоскопы (прослушивают сквозь стены);

- микрофоны с острой диаграммой направленности;

- лазерные микрофоны;

- микрофоны с передачей через сеть 220 В;

- прослушивание через микрофон телефонной трубки;

- гидроакустические микрофоны.

Устройства перехвата телефонных сообщений:

- непосредственного подключения к телефонной линии;

- подключения с использованием индукционных датчиков (датчики Хола и др.);

- с использованием датчиков, расположенных внутри телефонного аппарата;

- телефонный радиотранслятор;

- перехват сообщений сотовой телефонной связи;

- перехват пейджинговых сообщений;

- специальные многоканальные устройства перехвата телефонных сообщений.

Устройства приема, записи, управления:

- приёмник для радиомикрофонов;

- устройства записи;

- ретрансляторы;

- устройства записи и передачи в ускоренном режиме;

- устройства дистанционного управления.

Видеосистемы записи и наблюдения.

Системы определения местоположения контролируемого объекта. Системы контроля компьютеров и компьютерных сетей. Дальше рассмотрим основные характеристики технических средств ведения разведки.

Список литературы

1. Ярочкин В.И. Информационная безопасность: Учеб. для ВУЗов. Изд. 2. – Минск: Академический проект, 2005. – 544 с.

2. Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учеб. пособие для подготовки экспертов системы Гостехкомиссии России. - М.: Горячая линия - Телеком, 2005. – 416 с.

3. Деднев М.А. Защита информации в банковском деле и электронном бизнесе. – М.: Кудиц-образ, 2004. – 512 с.

4. Конеев И.Р. Информационная безопасность предприятия. – СПб.: БХВ‑Петербург, 2003. – 752 с.

5. Галатенко В.А. Основы информационной безопасности: курс лекций. – М.: Интернет-Университет Информационных Технологий, 2003. – 280 с.

6. Голдовский И. Безопасность платежей в Интернете.- СПб.: Питер, 2001. – 240 с.

7 Богуш. В.А. , Борботько Т.В. Гусинский, А.В. . Электромагнитные излучения. Методы и средства защиты. Под ред. Л.М. Лынькова. Мн.: Бестпринт, 2003. – 406 с.

8. Борботько Т.В.Лекции по курсу “Основы защиты информации”.Белорусский государственный университет информатики и радиоэлектроники».-Минск, 2005 г. с. 80

Содержание

Введение 3

1 Лекция №1. Основные цели и задачи обеспечения безопасности

в телекоммуникационных системах 4

2 Лекция №2. Классификация угроз информационной

безопасности ТКС 7

3 Лекция №3. Виды представления информации в ТКС 12

4 Лекция №4. Источники образования технических каналов утечки 15

5 Лекция №5. Индуктивные акустоэлектрические

преобразователи, емкостные преобразователи 17

6 Лекция №6. Паразитные связи и наводки 22

7 Лекция №7. Утечка информации по цепям заземления 27

8 Лекция №8. Утечка информации по цепям электропитания 30

9 Лекция №9. Утечка информации по акустическим каналам 33

10 Лекция №10. Утечка информации в волоконно‑оптических

линиях связи и взаимные влияния в линиях связи 38

11Лекция №11. Пассивные методы защиты информации

от утечки по техническим каналам 42

12 Лекция №12. Фильтрация 47

13 Лекция №13. Заземление технических средств 50

14Лекции №14. Активные методы защиты информации

от утечки по техническим каналам 56

15 Лекция №15. Поиск закладных устройств 62

16 Лекция №16. Противодействие техническим средствам разведки 66

Список литературы 70

Сводный план 2012г., поз 325

Алимжан Сергеевич Байкенов

Технические средства защиты информации

в телекоммуникационных системах

Конспект лекций

для магистрантов специальности

6М071900 – Радиотехника, электроника и телекоммуникации

Редактор Л.Т. Сластихина

Специалист по стандартизации Н.К. Молдабекова

Подписано в печать

Формат 60х84 1/16

Тираж 50 экз.

Бумага типографическая №

Объём 4,5 уч.-изд.л.

Заказ___Цена 450 тенге

Копировально-множительное бюро

Некоммерческого акционерного общества

«Алматинский университет энергетики и связи»

050013, Алматы, Байтурсынова.126

|

из

5.00

|

Обсуждение в статье: Классификация методов технической разведки |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы