|

Главная |

Необходимость технологий обнаружения атак

|

из

5.00

|

Стало хорошей традицией начинать книги по защите информации с различных статистических данных о компьютерных инцидентах. И я не буду отходить от этой традиции и приведу данные, полученные Институтом Компьютерной Безопасности (CSI) и группой компьютерных нападений отделения ФБР в Сан-Франциско. Они были опубликованы в марте 2000 года в отчете "2000 Computer Crime and Security Survey" [CS11-00]. Согласно этим данным:

· 90% респондентов (крупные корпорации и государственные организации) зафиксировали различные атаки на свои информационные ресурсы;

· 70% респондентов зафиксировали серьезные нарушения политики безопасности, например, связанные с вирусами, атаками типа "отказ в обслуживании", злоупотреблениями со стороны сотрудников и т. д.;

· 74% респондентов понесли немалый финансовый урон вследствие этих нарушений.

Объем потерь вследствие нарушений политики безопасности также возрос за последние годы. Если в 1997 году сумма ущерба равнялась 100 миллионам долларов США, в 1999 году 124 миллионам, то в 2000 году эта цифра возросла до 266 миллионов долларов США. Размер убытков от атак типа "отказ в обслуживании" достиг 8,2 миллионов долларов США. К другим интересным данным можно отнести информацию об источниках атак (табл. 1.1), типах распространенных атак (табл. 1.2) и размерах потерь от них (табл. 1.3).

Таблица 1.1. Источники атак

| Источник атак (название) Источник атак (%) |

| Недобросовестные сотрудники 81 Хакеры 77 Конкуренты (на территории США) 44 Зарубежные компании 26 Зарубежные правительства 21 |

Таблица 1.2. Частота обнаружения атак

| Тип атаки Частота обнаружения, % |

| Вирусы 85 Злоупотребления в Internet со стороны сотрудников 79 Несанкционированный доступ со стороны сотрудников 71 Отказ в обслуживании 27 Атаки внешних злоумышленников 25 Кража конфиденциальной информации 20 Саботаж 1 7 Финансовые мошенничества 1 1 Мошенничества с телекоммуникационными устройствами 1 1 |

Таблица 1.3. Размер потерь от атак (в миллионах долларов США)

| Тип атаки | |||

| Вирусы | 7,9 | 5,3 | 29,2 |

| Злоупотребления в Internet со стороны сотрудников | 3,7 | 7,6 | 28,0 |

| Несанкционированный доступ со стороны сотрудников | 50,6 | 3,6 | 22,6 |

| Отказ в обслуживании | 2,8 | 3,3 | 8,2 |

| Атаки внешних злоумышленников | 1,6 | 2,9 | 7,1 |

| Кража конфиденциальной информации | 33,6 | 42,5 | 66,7 |

| Саботаж | 2,1 | 4,4 | 27,1 |

| Финансовые мошенничества | 11,2 | 42,5 | 56,0 |

| Мошенничества с телекоммуникационными устройствами | 17,3 | 0,8 | 4,0 |

Поскольку число и частота атак все время увеличиваются, становится очень важным идентифицировать атаки на раннем этапе их развития и своевременно среагировать на них. В критических случаях вмешательство в атаку должно быть реализовано намного быстрее, чем сможет среагировать человек. Другая причина для автоматизации процесса обнаружения атак заключается в том, что все чаще и чаще злоумышленники используют автоматизированные средства реализации атак. В одном из опубликованных примеров был отмечен факт осуществления 2000 попыток проникновения на сервер Internet из 500 мест в течение 8 часов (т. е. 4 атаки в минуту). В том случае автоматизированная система обнаружения атак помогла отследить источник атаки. В ее отсутствие задача обнаружения самой атаки и злоумышленника, ее реализующего, стала бы просто невозможной.

Существует и российская статистика в данной области. И хотя она неполна и, по мнению многих специалистов, является верхушкой айсберга, я все же приведу эти цифры. За 2000 год, по статистике МВД было зарегистрировано 1375 компьютерных преступлений. По сравнению с 1999 годом эта цифра выросла более чем в 1,6 раза. По данным управления по борьбе с преступлениями в сфере высоких технологий МВД РФ больше всего преступлений — 584 от общего количества — относятся к неправомерному доступу к компьютерной информации. 258 случаев — это причинение имущественного ущерба с использованием компьютерных средств. 172 преступления связаны с созданием и распространением различных вирусов, а если следовать принятым у российских чиновников штампам — "вредоносных программ для ЭВМ". Остальные, это: 101 преступление из серии "незаконное производство или приобретение с целью сбыта технических средств для незаконного получения информации", 210 - случаи мошенничества с применением компьютерных и телекоммуникационных сетей, 44 — нарушения правил эксплуатации ЭВМ и их сетей.

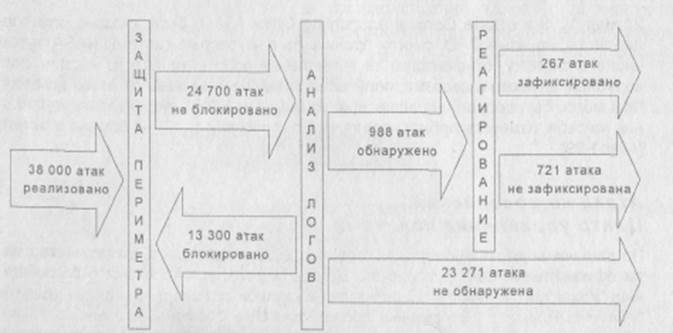

Рис. 1.1.Результат тестирования защищенности ИС Министерства Обороны США

В 1993 американское агентство защиты информационных систем (DISA) провело очень интересное исследование, направленное на изучение защищенности информационных систем Министерства Обороны США. Приглашенные группы экспертов (tiger team) доказали, что в большинстве случаев человек не смог зафиксировать атаки, реализованные при проведении эксперимента (рис. 1.1).

Информационные системы должны быть защищены. С этим тезисом никто не спорит. Обеспечить же безопасность можно двумя способами. Первый способ - предотвратить все попытки несанкционированного доступа (НСД), создав полностью безопасную систему. Однако на практике это неосуществимо по ряду причин [Sundaram1-96].

· Создать абсолютно защищенную систему невозможно по причине наличия в программном обеспечении различных ошибок. Программное обеспечение, свободное от ошибок, все еще является мечтой. Да и практика такова, что производители не всегда пытаются разработать такое ПО. Они стремятся выпустить свой продукт как можно быстрее и получить при этом максимальные барыши. Самое интересное, что наличием различных ошибок страдают и средства защиты. Особенно явно это проявилось в 2000 году, когда не проходило недели, чтобы не появилось сообщения об обнаружении уязвимости в межсетевых экранах, серверах аутентификации и т. д.

· Даже самая защищенная система уязвима перед "посвященными" пользователями. Привилегированные пользователи могут нарушить требования политики безопасности, что может привести к снижению уровня защищенности.

· Чем защищеннее система, тем неудобнее с ней работать.

Потенциальные атаки на компьютеры NASA

21 мая 1999 в отчете General Accounting Office (GAO) было сказано, что специалисты, нанятые GAO, смогли проникнуть в некоторые системы NASA, в том числе в систему, отвечающую за вычисление орбиты одного из космических кораблей, а также в систему, получающую научные данные от этого корабля. "Мы могли бы прервать управляющие команды из NASA, перехватить управление на себя, изменить орбиту космического корабля и т. д.", — сказано в отчете [Allen1-99].

Атака на российский

Центр управления полетами

По данным агентства Lenta.ru 10 февраля 2000 г. неизвестные хакеры взломали официальный сайт российского Центра управления полетами. По сообщению "Известий", в субботу 10 февраля на главной странице появилась надпись "Windows Rulezzzz". Взломщики воспользовались временным административным паролем. По словам сетевых администраторов сайта, личности хакеров пока не установлены, однако, по их мнению, такую надпись могли оставить только "несознательные малолетки, которые бредят славой американских подростков, взломавших сайт Пентагона". Никакие сведения похищены не были, а базы данных, содержащиеся на сервере, не пострадали.

Таким образом, если мы не можем построить абсолютно защищенную систему, то хотя бы мы должны обнаруживать все (или практически все) нарушения политики безопасности и соответствующим образом реагировать на них. Именно это и делают системы обнаружения атак.

|

из

5.00

|

Обсуждение в статье: Необходимость технологий обнаружения атак |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы