|

Главная |

Архитектура систем анализа защищенности

|

из

5.00

|

Все системы анализа защищенности можно разделить на несколько категорий. Принадлежащие первой из них осуществляют дистанционные проверки с одного компьютера (рис. 6.8). Примером такой системы является SATAN или Cisco Secure Scanner.

Второй тип систем строится по другому принципу. Все узлы сканируются с так называемого сервера системы анализа защищенности, на котором хранятся все используемые шаблоны и результаты предыдущих сеансов сканирования. Запуск проверок осуществляется через консоль, которая устанавливается на отдельном компьютере. Таких консолей может быть несколько (рис. 6.9). Описанное устройство имеет система Nessus.

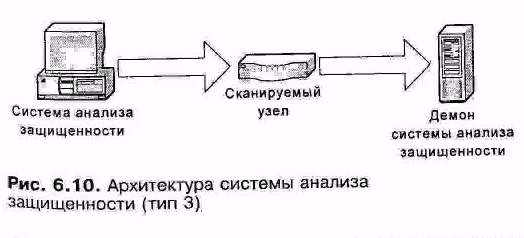

Очень интересная архитектура у системы CyberCop Scanner. Помимо основного компонента системы анализа защищенности, который и реализует все проверки, существует так называемый "часовой" (sentry), отвечающий за проверку результатов сканирования (рис. 6.10). С помощью этого "караульного" исследуется защищенность межсетевых экранов и систем обнаружения атак, размещаемых между основным и дополнительными компонентами системы анализа защищенности.

Системы анализа защищенности уровня конкретного узла строятся по несколько иной схеме. В наиболее критичных точках корпоративной сети устанавливаются агенты системы, которые отвечают за выполнение заданных с консоли проверок. Всё управление осуществляется с центральной консоли, на которую также передаются и все сигналы тревоги в случае обнаружения той или иной уязвимости (рис. 6.11). Такая схема используется в системе System Scanner.

Последняя схема может быть расширена за счет введения еще одного уровня (рис. 6.12), как это сделано в системе Enterprise Security Manager компании Symantec.

"Классические" системы обнаружения атак и

Анализаторы журналов регистрации

Сейчас яхотел бы поговорить еще об одном классе систем, которые и считаются многими пользователями единственно "правильными" системами обнаружения атак.

Немного истории

В 1980 Джеймс Андерсон (James P. Anderson) был первым, кто предложил использовать журналы регистрации в целях обеспечения информационной безопасности. Его концепция "Reference Monitor" была применена в военно-воздушных силах США [Васе 1-00].

В 1984—1986 гг. Дороти Деннинг (Dorothy Denning) и Питер Ньюманн (Peter Neumann) разработали абстрактную модель системы обнаружения атак в реальном режиме времени, которая получила название IDES (Intrusion Detection Expert System — экспертная система обнаружения атак). В 1987 году Дороти Деннинг опубликовала документ, описывающий применение систем обнаружения атак для защиты информации. Данные исследования, как и многие другие, проводились в лабораториях Министерства обороны США (в данном случае в U.S. Navy's Space и Naval Warfare Systems Command). Система IDES базировалась на профилях и реализовала различные статистические методы, позволяющие описать нормальное и аномальное поведение субъектов системы, в основном, пользователей. Функционировала система IDES на компьютерах TOPS-20. В 1992—1994 гг. в лаборатории SRI International была разработана улучшенная версия этой системы — NIDES (Next-generation IDES — система IDES следующего поколения).

В 1986 году на базе IBM 3090 и языка COBOL была создана экспертная система Discovery для обнаружения проблем в финансовой базе данных TRW. Целью разработки Discovery был контроль ежедневных финансовых транзакций и поиск в них несанкционированных платежей. Собственно, эта система скорее относится к классу систем обнаружения мошенничества, нежели чем к обнаружению атак.

В 1988 году по заказу U.S. Air Force Cryptologic Support Center была претворена в жизнь система обнаружения аномального поведения Haystack. Начало данной системе было положено компанией Tracor Applied Sciences, Inc. (1987—1989), а затем разработка перешла в ведение Haystack Labs (1989— 1991), и уж только потом в Trusted Information Systems и Network Associates. Система Haystack была разработана для платформы IBM AT с использованием стандарта ANSI языка С и базы данных Oracle. Эта система была одной из первых ориентированных на персональные компьютеры.

Система MIDAS (Multics Intrusion Detection and Alerting System) была разработана в 1988 году специалистами National Computer Security Center (NCSC) для обнаружения аномалий в сети Dockmaster этого центра, функционирующей под управлением ОС Multics на платформе Honeywell DPS 8/70, Как и все предыдущие системы, MIDAS использовала в своей работе статистические методы, позволяющие уловить аномальное поведение субъектов системы на основе записей журналов регистрации. MIDAS была первой системой обнаружения атак, которая контролировала узлы, подключенные к сети Internet, и тем самым могла распознавать внешние по отношению NCSC атаки.

В 1990 году в национальной лаборатории Лос-Аламоса была создана система NADIR (Network Audit Director and Intrusion Reporter) для контроля деятельности пользователей, подключенных к сети ICN (Integrated Comp Network). Система запускалась на хостах с операционной системой Sun Unix и использовала в своей работе СУБД Sybase. Это одно из немногих средств обнаружения атак, разработанных в конце 80-х — начале 90-х годов, которое работает до сих пор.

Новая концепция систем обнаружений атак была представлена в 1990 вместе с появлением системы NSM (Network Security Monitor, сейчас называемой Network Intrusion Detector, NID) [Astithas l-99]. Эта концепция вместо исследования журналов регистрации предлагала анализ сетевого трафикадля обнаружения несанкционированной деятельности. Система NSM вышла из стен университета Дэвиса в Калифорнии (UC Davis) и функционировала на рабочих станциях Sun Unix.

В 1991 появляется DIDS (Distributed Intrusion Detection System) — система, позволяющая получать данные от нескольких систем обнаружения атак – выявления скоординированных атак сразу на несколько узлов сети. Основное достоинство DIDS заключалось в том, что она позволяла одновременно получать данные как от агентов, контролирующих системные журналы регистрации, так и от агентов, фиксирующих сетевой трафик. Исследования данной возможности велись по заказу ВВС США, Агентства Национальной Безопасности США (National Security Agency) и Министерства Энергосетей США в U.S. Air Force Cryptologic Support Center, национальной лаборатории Lawrence Livermore, университете Дэвиса и лаборатории Haystack.

В 1994 году Марк Кросби (Mark Crosbie) и Юджин Спаффорд (G. Spafford) предложили идею автономных агентов [Crosbie 1-95], позволяющюю улучшить такие характеристики систем обнаружения атак, как:

q масштабируемость;

q эффективность;

q отказоустойчивость.

Другой подход, облегчающий масштабирование системы обнаружения атак нашел применение в 1996 году в системе GrIDS (Graph-based Intrusion Detection System). Эта система сводит к более простым действиям обнаружение крупномасштабных и скоординированных атак [Cheung l-99]. Как и многие другие названные системы обнаружения атак, GrIDS была разработана в Университете Дэвиса.

В конце 90-х годов образовались новые подходы к обнаружению атак, отличающиеся от классических. К таким подходам можно отнести применение генетических алгоритмов [Crosbie 1-98] и нейронных сетей для обнаружения нарушений политики безопасности. Эти подходы фактически уже вышли за рамки научно-исследовательских работ. Например, работы Джеймса Кеннеди в области применения нейронных сетей [Cannady l-98] позволили существенно увеличить вероятность обнаружения неизвестных атак в системе RealSecure.

Данные примеры являются основополагающими в области обнаружения атак. Именно упомянутые средства, разработанные в рамках НИОКР, послужили прототипами широко известных коммерческих систем обнаружения атак, таких как RealSecure, Cisco Secure IDS и др.

|

из

5.00

|

Обсуждение в статье: Архитектура систем анализа защищенности |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы