|

Главная |

Реконфигурирование сетевого оборудования

|

из

5.00

|

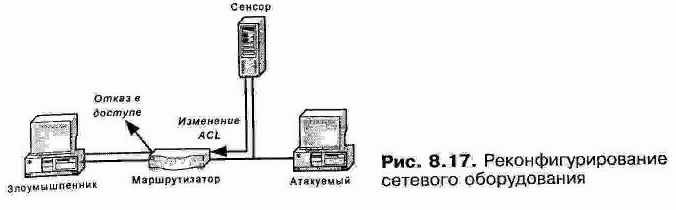

Еще одним вариантом активного реагирования является реконфигурирование сетевого оборудования или межсетевых экранов (в терминах компании Cisco Systems это понятие называется shunning). В случае обнаружения атаки на маршрутизатор или межсетевой экран посылается команда на изменение списка контроля доступа (рис. 8.17). Впоследствии все попытки соединения с атакующего узла будут отвергаться. Как и блокировка учетной записи злоумышленника, изменение списка контроля доступа может быть осуществлено или на заданный интервал времени или до того момента, как изменение будет отменено администратором реконфигурируемого сетевого оборудования.

Блокирование трафика

Некоторые системы обнаружения атак (например, RealSecure Server Sensor) в дополнение к существующим вариантам активного реагирования добавляют еще один — блокирование сетевого трафика так, как это реализовано в межсетевых экранах [ISS 5-00]. Такой вариант позволяет изолировать трафик, а также адресатов, которые могут получить доступ к ресурсам защищаемого компьютера, позволяя при этом выполнять функции, доступные в персональных межсетевых экранах.

Обманная техника

Об обманной технике уже говорилось в главе б, и поэтому нет необходимости обращаться к этой теме снова. Можно только сказать, что такой механизм реализован в отдельных системах обнаружения атак. Например, система RealSecure Server Sensor обладает механизмом Decoy, который позволяет эмулировать различные порты и сетевые сервисы.

Устранение уязвимостей

Результатом работы систем анализа защищенности должно быть устранение обнаруженных уязвимостей. Это можно делать в ручном или автоматизированном режиме. Первый режим более прост в реализации, но и требует дополнительных усилий со стороны администратора безопасности, который должен самостоятельно устранять все уязвимости в порядке их приоритета. Некоторые системы анализа защищенности пытаются автоматизировать этот процесс и предлагают администраторам механизм автоматического "залатывания" обнаруженных "дыр". К таким системам могут быть отнесены SFPrtotect (механизм IntelliFix), System Seamier и Desktop Scanner. Если для небольших сетей необходимость в данной функции является эфемерной, то для крупных сетевых комплексов, ощущающих нехватку квалифицированного персонала, такой механизм может быть очень важным.

Дополнительные варианты реагирования

Практически каждая система обнаружения атак разрешает создавать свои собственные сценарии обработки событий, что позволяет практически неограниченно расширить спектр различных вариантов реагирования. Например, позволить записать событие не только в журнал регистрации системы обнаружения атак, но и в системный журнал EventLog или Syslog, запустив антивирусную систему для определенного типа трафика или даже реализовать контратаку против атакующего узла.

Обработка фрагментированного трафика

В главе 6 при упоминании архитектуры сетевого сенсора системы обнаружения атак одним из его элементов назывался модуль обработки фрагментированного трафика. Больше на этом можно было бы не останавливаться, если бы не тот удивительный факт, что многие средства обнаружения атак (особенно условно-бесплатные и свободно-распространяемые) лишены этой функции, что приводит к потенциальной возможности выведения их из строя путем посылки фрагментированного трафика. Примеры таких атак описаны в главах 4 и 5. Современная система обнаружения сетевых атак обязательно должна иметь механизм обработки фрагментированных пакетов.

Шаблоны

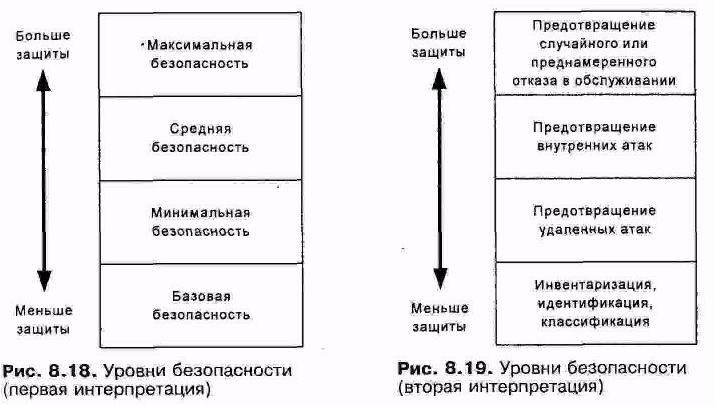

Давайте представим, что перед вами стоит задача проанализировать защищенность трех сегментов корпоративной сети. Первый сегмент находится, наудалении от головного офиса и не известно число узлов в нем, второй сегмент является демилитаризованной зоной и содержит Web-, FTP-, SMTP-, DNS-серверы. Третий сегмент локализован внутри сети головного офиса и содержит сервера баз данных. Данная задача может быть решена путем запуска всех проверок против каждого из анализируемых устройств. Но во-первых, необходимо определить список анализируемого оборудования, т.е. провести инвентаризацию сети. Во-вторых, нужно классифицировать все сканируемые устройства по типу ОС и запущенного на них ПО — это позволит сузить число проверок и увеличить скорость анализа защищенности. Для этого и предназначены шаблоны, которые описывают проводимые действия для каждой из категорий устройств, описанных в карте сети. Наиболее грамотно данная схема реализована компанией Internet Security Systems, которая предлагает концепцию так называемых "уровней безопасности" (рис. 8.18), существенно облегчающих управление инфраструктурой обеспечения информационной безопасности. В основу этой концепции положены принципы, перечисленные ниже.

q Обеспечение безопасности невозможно без знания сетевой топологии защищаемых ресурсов и информационных потоков.

q Для большинства устройств корпоративной сети (например, рабочих станций) не требуется реализация дорогостоящих и трудоемких мер по обеспечению их защиты.

q Наиболее важные и критичные устройства нуждаются в серьезной защите на всех уровнях информационной инфраструктуры.

q Наибольшая опасность исходит от внутренних пользователей.

q Защита должна быть эшелонированной.

На самом первом уровне осуществляется анализ имеющихся в сети устройств, рабочих станций, серверов и т.п. что позволяет понять, "что же необходимо защищать?" Этот анализ является одной из составляющих процесса построения карты сети (рис. 8.19). На следующем уровне (обеспечение минимальной безопасности) предотвращаются атаки внешних злоумышленников по отношению к защищаемому узлу. Уровень обеспечения средней безопасности включает в себя защиту от внутренних (авторизованных) пользователей, реализующих различные атаки и злоупотребления. И, наконец, самый высший уровень предназначен для защиты наиболее важных узлов корпоративной сети, в частности, от нарушения их доступности или нарушения доступности некоторых сервисов, предоставляемых ими [ISS 8-00].

Таким образом, на нижнем уровне идентифицируются и классифицируются абсолютно все устройства корпоративной сети (в том числе и удаленных филиалов). Для них же реализуется и уровень минимальной безопасности. Уровнем минимальной безопасности ограничивается защита рабочих станций. На следующем уровне число обороняемых от внешних атак устройств сужается, и остаются только внутренние серверы, сетевое оборудование и Другие важные устройства, от которых зависит функционирование корпоративной сети (серверы приложений, DMZ-устройства, сетевое оборудование). И, наконец, максимальной защите подлежат узлы, являющиеся ядром всей корпоративной сети (серверы расчетной системы, периметровые устройства). Все вышесказанное иллюстрируется рис. 8.20.

Данная концепция получила свое практическое воплощение в семи шаблонах, используемых во всех средствах компании ISS. Первые пять уровней применимы для системы Internet Scanner, осуществляющей дистанционный анализ защищенности (табл. 8.4). Уровни со второго по седьмой реализованы в системе Database Scanner, также выполняющей дистанционный анализ. Но поскольку эта система используется для анализа вполне конкретных устройств (СУБД), то этап инвентаризации и классификация (1 уровень), Database Scanner не задействуются. Система System Scanner предназначена для обнаружения внутренних уязвимостей, имеющихся на анализируемом узла, поэтому данная система использует с 3-го по 7-й уровень безопасности.

Данная структуризация позволяет выделить устройства, для которых выдвигаются различные требования по безопасности.

Таблица 8.4. Стандартные шаблоны ISS Internet Scanner

| Наименование шаблона | Описание шаблона |

| Blank isdbs Evaluation L1 Inventory L2 Classification L2 Database Discovery L-3 Desktop L3 NT Server L3 NT Web Server L3 Router & Switch L3 Unix Server L3 Unix Web Server L4 NT Server L4 NT Web Server L4 Router & Switch L4 Unix Server L4 Unix Web Server L5 NT Server L5 NT Web Server L5 Unix Server L5 Unix Web Server | Шаблон, в котором не активизирована ни одна проверка. Предназначен для использования в качестве основы для создания собственных шаблонов. Он удобен в тех случаях, когда создаваемый шаблон сильно отличается от любого из других стандартных шаблонов. Шаблон, в котором активизированы специфические уязвимости, включая определение учетной записи и пароля, которые Database Scanner может использовать для получения доступа к базе данных. Шаблон, в котором активизированы все уязвимости, за исключением имитации атак типа "Отказ в обслуживании" Шаблон включает проверки, представляющие информацию о сканируемом узле сети, которая может быть привлечена к идентификации операционной системы Шаблон включает проверки, представляющие информацию о прикладном программном обеспечении, установленном на сканируемом узле сети, например, Web-сервере Шаблон предназначен для определения серверов баз данных, функционирующих в сети (MS SQL Server, Oracle, Sybase Adaptive Server) Шаблон служит для определения наличия на рабочей станции признаков откровенного или возможного вмешательства. Примеры: существование backdoor-программ, необычные или не характерные учетные записи или их параметры, измененные системные файлы Шаблон включает проверки наличия широко известных уязвимостей, использование которых не требует никаких специализированных навыков или программного обеспечения (например, стандартные имена пользователей с пустыми паролями), и ведет к прямой или косвенной компрометации узла сети (возможно, учетной записи администратора). Прямая компрометация обеспечивает достоверной информацией для открытия сеанса работы; косвенная компрометация может позволять злоумышленнику удаленно выяснить список пользователей или ресурсов. Этот шаблон также включает проверки для определения того, что система уже скомпрометирована, а также некоторые проверки, которые используются для определения версий различного программного обеспечения, установленного в сети Включены все проверки шаблона "L3 NT Server", и добавлены проверки тех уязвимостей, которые представляют непосредственный риск удаленной компрометации системы методами Web (HTTP или CGI-Bin). При сканировании Web-серверов рекомендуется пользоваться этим шаблоном, а не шаблоном "L3 NT Server" Шаблон содержит проверки наличия широко известных уязвимостей сетевого оборудования, использование которых не требует никаких специализированных навыков или программного обеспечения, и ведет к прямой или косвенной компрометации узла сети. При прямой компрометации обеспечивается диалоговый сеанс входа в систему; при косвенной — информация о пароле может быть получена для дальнейшего анализа. Шаблон включает проверки наличия широко известных уязвимостей хостов Unix, использование которых не требует никаких специализированных навыков или программного обеспечения, и ведет к прямой или косвенной компрометации узла сети (возможной учетной записи root). При прямой компрометации обеспечивается диалоговый сеанс входа в систему; при косвенной — информация о пароле может быть получена для дальнейшего анализа. Этот шаблон также содержит проверки, использование которых позволяет обнаружить, что система уже была скомпрометирована, а также некоторое количество направленных на идентификацию типа операционной системы. Отдельные проверки ориентированы на установку только специфических систем, соответственно, желательно, если они не актуальны, их не активировать. Включены все проверки шаблона L3 Unix Server, и добавлены проверки тех уязвимостей, которые представляют непосредственный риск удаленной компрометации системы методами Web (HTTP или CGI-Bin). При сканировании Web-серверов рекомендуется пользоваться этим шаблоном, а не шаблоном "L3 Unix Server", т.к. в нем отсутствуют ситуации, когда злоумышленник может считывать системные файлы с использованием Web-методов. Включает все проверки шаблона "L3 NT Server" и добавлены проверки, основанные на методах перебора паролей, проверки уязвимостей, которые требуют инструментальных средств нападения или сложных многоступенчатых атак. Этот шаблон также проверяет наличие пакетов обновления ОС (Service Pack). Содержит все проверки шаблонов "L3 NT Server" и "L3 NT Web Server" и добавлены проверки наличия уязвимостей, которые позволили бы злоумышленнику считывать важную информацию с узла сети с использованием Web-методов. Эта информация может быть связана с целостностью системы (например, файлами конфигурации системы) или с конфиденциальностью данных (например, списками пользователей). Примечание: Шаблон не проверяет потенциальные риски атак типа "Отказ в обслуживании" ("Denial of service"), специфичных для Web-серверов. При сканировании Web-серверов рекомендуется использовать этот шаблон вместо "L4 NT Server" . Включает все проверки шаблона "L3 Router & Switch" и добавлены проверки наличия уязвимостей, для реализации которых необходимы инструментальные программные средства (например, для переполнения буфера), и уязвимостей, требующих от нападавшего обстоятельных знаний. Этот шаблон также включает ограниченное число проверок атак типа "Отказ в обслуживании" (Denial of service), которые могут быть выполнены безопасно, не приводя к отказу оборудования. Включает все проверки шаблона "L3 Unix Server" и добавлены проверки наличия уязвимостей, для реализации которых нужны инструментальные программные средства (например, для переполнения буфера), и уязвимостей, требующих от нападавшего обстоятельных знаний (например, понимания механизма использования метасимволов оболочки — shell). Этот шаблон также обнаруживает случаи, когда система предоставляет информацию об учетных записях пользователей, которая может использоваться для получения пароля методом перебора. Включает все проверки шаблона "L4 Unix Server" и добавлены проверки наличия уязвимостей, которые позволили бы злоумышленнику считывать важную информацию с узла сети с использованием Web-методов. Эта информация может быть связна с целостностью системы (например, файлами конфигурации системы) или с конфиденциальностью данных (например, списками пользователей). При сканировании Web-серверов рекомендуется использовать этот шаблон вместо "L4 Unix Server" Включает все проверки шаблона "L4 NT Server" и добавляет оценку конфигурации системы, типа уровня аудита и привилегий пользователей. ISS рекомендует использовать этот шаблон при просмотре любо ro NT- или 2000-сервера в DMZ, за исключением NT/2000 Web серверов (для них существует отдельный шаблон). Содержит все проверки шаблонов "L5 NT Server" и "L4 NT Web Server" и добавляет проверки потенциального риска реализации атак типа "Отказ в обслуживании" (Denial of service), специфичных для Web-серверов; также проверяется корректность конфигурации программного обеспечения Web-сервера. При просмотре Web-серверов или любого NT Web-сервера в DMZ используйте этот шаблон вместо "L5 NT Server" Включает все проверки шаблона "L3 Unix Server" и добавлены проверки конфигурации системы, которые представляют злоумышленнику полезную информацию, сигнализирующую о некорректной настройке сервера, и уязвимостей, задействование которых требует от злоумышленника очень высоких уровней знаний и опыта. Этот шаблон также включает ограниченное число проверок атак типа "Отказ в обслуживании" (Denial of service), которые могут быть выполнены безопасно, не приводя к отказу оборудования. ISS рекомендует использовать этот шаблон при просмотре любого Unix сервера в DMZ, за исключением Unix Web-серверов, для которых имеется отдельный шаблон Включает все проверки шаблонов "L5 Unix Server" и "L4 Unix Web Server" и добавляет проверки потенциального риска реализации атак типа "Отказ в обслуживании" (Denial of service), специфичны для Web-серверов; также проверяется корректность конфигурации программного обеспечения Web-сервера. При просмотре Web-серверов или любого Unix Web-сервера DMZ используйте этот шаблон вместо "L5 Unix Server" |

|

из

5.00

|

Обсуждение в статье: Реконфигурирование сетевого оборудования |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы