|

Главная |

Другие системы управления

|

из

5.00

|

Помимо вышеназванных систем, управление может производиться и при помощи других продуктов. Например, управлять сенсорами Cisco Secure IDS Sensor можно посредством администратора Cisco Secure Policy Manager (взамен Cisco Secure IDS Director), который также "стоит над" межсетевым экраном Cisco Secure FIX Firewall, списками контроля доступа (ACL) маршрутизаторов Cisco, средствами построения VPN компании Cisco и Cisco Secure Integrated Software [Schaer l-00]. Достаточно интересная ситуация сложилась с решениями компании Symantec в области обнаружения атак. Эта компания, после приобретения ею L-3 и Axent Technologies предлагает следующие средства:

q систему анализа защищенности на уровне сети NetRecon;

q систему анализа защищенности на уровне ОС Enterprise Security Маnager (ESM);

q систему обнаружения атак на уровне сети NetProwler;

q систему обнаружения атак на уровне ОС Intruder Alert;

q систему анализа защищенности на уровне сети Retriever;

q систему анализа защищенности Expert.

Однако в данном длинном списке отсутствуют продукты собственной разработки Symantec. Первые четыре системы были выпущены компанией Ахеnt при этом NetProwler разрабатывалась компанией Internet Tools и первоначально называлась ID-Trak. Последние две позиции списка занимают решения компании L-3. С этим связан тот факт, что пока системы первой и второй групп не имеют единого "руководства"; хотя работы в данном направлении ведутся.

Другой пример системы управления — Spitfire, разработанная компанией Mitre Corporation по заказу 609-го эскадрона информационной войны, Центра электронных системы ВВС США (US Air Force Electronic System Center) и Hanscom AFB [Spitfire 1-99]. Кроме того, данная система исполняется в NAVAL и Army Land Information Warfare Activity. Несмотря на то, что Spitfire не является коммерческим продуктом и доступна только государственным учреждениям США, я хотел бы кратко остановиться на ней. Эта система предназначена для сбора данных об атаках и злоупотреблениях с двух систем обнаружения атак, используемых в Министерстве обороны США — RealSecure и Cisco Secure IDS (NetRanger). На компьютеры с консолямиуправления RealSecure WorkGroup Manager и Cisco Secure IDS Director устанавливаются специальные агенты MITRE Alarm Loader, которые отвечают за конвертирование и передачу записей журналов регистрация RealSecure и Cisco Secure IDS в базу данных Oracle (рис. 8.7).

Консоль управления Spitfire построена при помощи PowerBuilder и занимается визуализацией и анализом данных, полученных от сетевых сенсоров RealSecure и Cisco Secure IDS (рис. 8.8), а также за управление последними. Управление осуществляется при помощи системы IP*Works, разработанной компанией devSoft, Система Spitfire может функционировать на платформах, ОС Windows NT и Windows 95/98.

Можно привести еще один пример системы, позволяющей управлять сенсорами системы обнаружения атак. Это широко известный межсетевой экран Firewall-1 (VPN-1) компании Check Point, который построен с учетом инициативы OPSEC. Данная инициатива позволяет интегрировать различные средства защиты между собой. В частности, такие системы обнаружения атак, как RealSecure Network Sensor, NetProwIer, eTrust IDS и Anzen Flight, Jacket могут реконфигурировать Checkpoint Firewall-1 при помощи протокола SAM.

Средства защиты

Очень часто системы обнаружения атак объединяются со средствами защиты, установленными в корпоративной сети. Это позволяет создать целостный, комплексный центр обеспечения информационной безопасности организации. Наиболее часто системы обнаружения атак (особенно сетевые) работают сообща с межсетевыми экранами. Например, система RealSecurity Network Sensor может перенастраивать межсетевой экран Check Point FireWall-1, a NetProwIer дополнительно — Raptor, eTrust IDS умеет конфигурировать Check Point Firewall-1 и eTrust Firewall, Snort может изменять правила, созданные на межсетевом экране IPCHANCE. Помимо межсетевых экранов, системы обнаружения атак могут быть интегрированы и с другими средствами защиты. Например, Cisco Secure IDS "обучена" изменять список контроля доступа (ACL) маршрутизаторов Cisco.

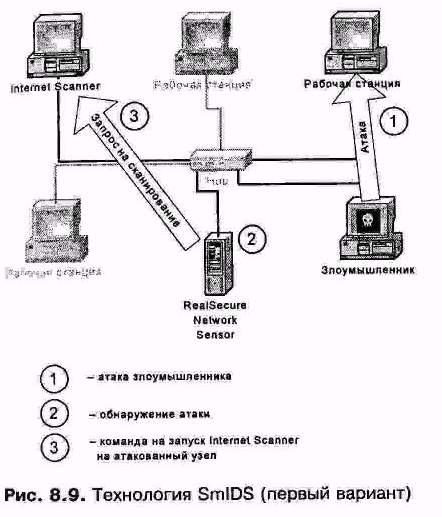

Как отмечалось в главе 1, недостатки традиционных средств защиты, к которым можно отнести и межсетевые экраны, заключаются в том, что они не предотвращают атаки, а только блокируют их. Если бы эти средства сами устраняли уязвимость, приводящую к атаке, то защищенность корпоративной сети существенно бы возросла. Реконфигурирование межсетевых экранов помогает блокировать ту или иную атаку, но оно не может запретить злоумышленнику вновь и вновь возобновлять свои посягательства. Именно это подвинуло компанию Internet Security Systems на создание новой технологии названной SmIDS (Smarter IDS) [ISS 3-00]. Названная технология является первым примером интеграции систем обнаружения атак и систем анализа защищенности. Причем интеграция является взаимной. Например, при обнаружении атаки сетевой сенсор RealSecure дает команду запуска системы анализа защищенности Internet Scanner на исследование атакованного узла. В случае обнаружения уязвимости на данном узде, позволяющей реализовать зафиксированную атаку, об этом уведомляется администратор безопасности или происходит автоматическое устранение этой уязвимости (рис.8.9).

В альтернативном варианте Internet Scanner проводит сканирование заданных узлов и как только обнаруживает какую-либо уязвимость, передает на сетевой сенсор RealSecure команду на изменение его настроек. Сетевой сенсор принимает эту команду и инициирует обнаружение атаки, которая имеет место вследствие использования обнаруженной уязвимости (рис. 8.10).

Первым шагом компании ISS по внедрению технологии SmIDS в свои решения стало создание механизма ActiveAlert, при помощи которого информация обо всех найденных системой Internet Scanner уязвимостях может быть отображена на консоли системы обнаружения атак RealSecure.

Другие системы

Средства обнаружения атак и анализа защищенности создают детальные отчеты о потенциально слабых местах системы обеспечения информационной безопасности и готовы среагировать на атаку вреальном масштабе времени. Межсетевые экраны разрешают прохождение только определенных типов трафика. Вся информации, зарегистрированная этими средствами, является существенно-важной, позволяя администраторам разрабатывать эффективную политику безопасности и оценивать реализуемость этой политики.

К сожалению, сбор, корреляция, сравнение и анализ всех данных от многочисленных, независимых источников информации занимает значительное время и требует специальных знаний. Связано это с тем, что различные типы продуктов не совместимы и не связаны друг с другом. Они не в состоянии создать общий "моментальный снимок" состояния защищенности сети, или переконфигурировать средства защиты сети в ответ на атаку или изменение конфигурации сети. Более важно, что они не могут использовать данные, которые они генерируют, для проведения эффективных изменений системы защиты предприятия, динамически изменяя настройки узлов при воздействии атаки, или проводить анализ защищенности для того, чтобы убедиться, что нет других систем, которые являются уязвимыми к обнаруженной атаке.

Для того чтобы объединить данные от различных средств защиты, в т.ч. и от систем обнаружения атак, можно задействовать две системы — SAFEsuite Decisions и netForensics. Первая из них разработана компанией Internet SecuritySystems и позволяет собирать данные от систем анализа защищенности, систем обнаружения атак, межсетевых экранов и других средств защиты, расположенных в различных местах территориально-распределенной корпоративной сети, что позволяет "окинуть взглядом" безопасность всейсети в целом. При помощи данной системы персонал, отвечающий за обеспечение информационной безопасности, сможет концентрировать свое внимание на основных проблемах, связанных с уязвимостью наиболее критичных участков и узлов корпоративной сети.

Система SAFEsuite Decisions использует технологию SAFElink, которая позволяет накапливать данные от:

q системы анализа защищенности на уровне сети Internet Scanner;

q системы анализа защищенности на уровне ОС System Scanner;

q системы анализа защищенности на уровне СУБД Database Scanner;

q системы обнаружения атак RealSecure;

q межсетевого экрана Check Point Firewall-1;

q межсетевого экрана NAI Gauntlet;

q маршрутизаторов Cisco, Nortel и т. д.

Кроме того, при помощи специального инструментария (SDK) к системе SAFEsuite Decisions можно подключать межсетевые экраны и системы обнаружения атак других производителей (рис. 8.11).

Сбор данных допустимо осуществлять как интерактивно (по запросу администратора), так и по расписанию или в результате наступившего события. Система SAFEsuite Decisions поддерживает единое время для всех своих агентов, что позволяет независимо от часовых поясов, в которых установлены контролируемые средства защиты, анализировать собираемые события безопасности и обнаруживать в них скрытые взаимосвязи. Например, являющиеся признаками скоординированной или распределенной атаки.

Система SAFEsuite Decisions эффективно работает в условиях динамического присвоения: адресов и абсолютно точно идентифицирует контролируемые узлы даже в случае изменения их адреса, что существенно облегчает ее функционирование в DHCP-средах. Решение этой задачи не столь важно для межсетевых экранов и сенсоров системы обнаружения атак, имеющих статические IP-адреса, но оно выходит на первый план, когда приходится анализировать информацию об уязвимостях на узлах корпоративной сети, не имеющих постоянного адреса.

Дополнительно SAFEsuite Decisions позволяет создавать отчеты, в которых сравниваются состояния защищенности выделенных участков сети в заданные интервалы времени, что дает возможность определить, увеличивается или уменьшается уровень защищенности корпоративной сети после реализации соответствующих защитных мер. Аналогично сбору данных, генерация отчетов также может быть выполнена интерактивно, по расписанию или в результате наступившего события. После генерации созданные отчеты сохраняются на локальном диске, в сети (в том числе и Internet) или рассылаются всем заинтересованным лицам в защищенном от несанкционированного ознакомления виде. Информация в отчетах представлена в удобном для понимания виде и может быть экспортирована в различные форматы представления данных (например, Crystal Report, HTML, Word). Аналогичные возможности предоставляет система netForensics компаний netForensics.com (http://www.netforeinsics.com), ориентированная на средства защиты, предлагаемые компанией Cisco Systems:

q межсетевой экран Cisco Secure FIX Firewall;

q сервер аутентификации Cisco Secure Server;

q системы обнаружения атак Cisco Secure IDS, Cisco Secure Integrated Software и ClickNet Enlercept.

В планах компании netForensics.com, Inc. реализовать поддержку системы анализа защищенности Cisco Secure Scanner, системы управления Cisco Secure Policy Manager и средств построения VPN компании Cisco. При помощи API, разрабатываемого в настоящий момент и аналогичного SAFEsuite Decisions SDK,планируется собирать данные из журналов регистрации других средств.

Мониторинг дополнительных событий

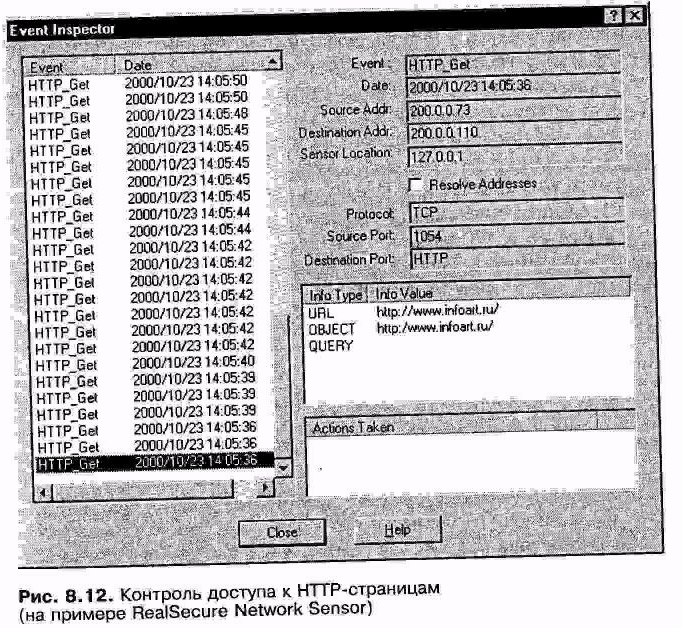

Многие системы обнаружения атак расширяют свою функциональность за счет добавления новых возможностей. Например, системы RealSecure Network Sensor и Cisco Secure IDS могут быть настроены на контроль сообщений электронной почты по различным параметрам, начиная от адреса отправителя или получателя и темы сообщения и заканчивая ключевыми словами, встречающимися в тексте. Поиск ключевых слов "job", "resume”, "rezume", "резюме", "поиск работы" и тому подобных в сообщениях электронной почты позволяет "вычислить" сотрудников, ищущих работу по электронной почте в рабочее время. Эта же возможность позволяет обнаруживать макровирусы и internet-червей в почтовом трафике. Следующей дополнительной функцией, расширяющей спектр применения систем обнаружения атак, является контроль доступа к internet-узлам. При помощи встроенных механизмов из всего сетевого трафика выделяется только тот, который принадлежит протоколам HTTP, FTP и т, д. (рис. 8.12).

Помимо названных дополнительных возможностей системы обнаружения атак могут быть дополнены функциями контроля вирусов, активного содержания (Java, ActiveX и т.д.). Например, в систему eTrust IDS встроена полноценная антивирусная система, не уступающая другим более известным аналогам. В системах RealSecure Network Sensor, Cisco Secure IDS и других реализован механизм обнаружения и блокирования апплетов Java и активного кода ActiveX. На мой взгляд, такие механизмы, как антивирусная защита и контроль содержания, должны быть отдельными программами, которые в свою очередь, могут быть подключены к системе обнаружения атак.

Трассировка событий

Иногда администратору безопасности необходимо проследить за всеми действиями, выполняемыми злоумышленником, и всеми командами, им видимыми. По журналам регистрации и созданным на их основе отчетам бывает трудно это сделать. Поэтому в некоторых системах обнаружения атак реализован механизм трассировки событий (event trace), который позволяет записать события в той последовательности и с той скоростью, с которой оперировал злоумышленник. Затем администратор в любое время может прокрутить (replay или playback) необходимую последовательность событий с заданной скоростью (в реальном режиме времени, с ускорением или замедлением), чтобы проанализировать деятельность злоумышленника. Это позволит понять его квалификацию, используемые средства атаки и т.д. Механизм трассировки событий реализован в системах RealSecure Network: Sensor и SecureNet PRO.

Наличие API и SDK

Наличие прикладного интерфейса (API или SDK) является дополнительным критерием, который становится важным только в том случае, если в вашей компании есть штат программистов, осуществляющих интеграцию приобретаемых средств с программным обеспечением собственной разработки, или в случае реализации такой интеграции по заказу. В последнем варианте при помощи API можно реализовать "руководство" сенсорами системы обнаружения атак из своей системы управления. Производители систем обнаружения атак очень неохотно идут на разработку такого API, т.к. это требует дополнительных затрат, которые могут и не принести ожидаемых прибылей. По пути встраивания API или SDK пошли лишь немногие компании. Например, Internet Security Systems с ANSMM [ISS 4-99] или Check Point, OPSEC SDK. Но прошу не путать названные SDK и API с аналогичным: термином, предлагаемым компанией WebTrends Corporations в ее системе анализа защищенности WebTrends Security Analyzer. Данная компания выступила с инициативой POST (Platform for Open Security Testing) SDK, которая предназначена для написания своих собственных проверок на наличие уязвимостей [WebTrends 1-00, WebTrends l-98].

Техническая поддержка

Как бы эффективно не функционировала выбранная система обнаружения атак, время от времени вам понадобится поддержка со стороны производителя или поставщика. Эти услуги могут выражаться не только в виде консультаций по телефону и электронной почте, обновлениях программного обеспечения и выездах специалистов поставщика или производителя, но и в форме информационной поддержки, проведения семинаров, обучения и т.д. Обеспечение качественного технического сопровождения — очень злободневная для России тема, т. к. зачастую между запросом в службу технической поддержки и ответом на него проходят не часы, а дни. Мало того, получение запроса персоналом службы никак не подтверждается, и заказчик не знает что и думать, когда в течение двух-трех дней он не получает никакого ответа на свой вопрос, от которого, быть может, зависит функционирование всей сети. И хотя достаточно трудно описать критерии оценки работы службы технической поддержки (помимо качества) я приведу наиболее часто используемые из них.

Время работы

Основным показателем является время работы службы технической поддержки. Существует два различных режима — 5x8 (только рабочие часы) или 7x24 (круглосуточно). Наиболее распространенным является первый вариант, т.к. он легче реализуем. Однако в том случае, если заказчик находится во Владивостоке, а поставщик — в Москве (а именно так дело обычно и обстоит), существует временной разрыв в 8 часов между часами работы службы технической поддержки и рабочим временем заказчика. В случае круглосуточного сопровождения такой проблемы не возникает.

Уровни поддержки

Понятие "уровень поддержки" в российской практике не прижилось, но поскольку в основном в России предлагаются зарубежные средства обнаружения атак, то при их оценке не стоит забывать об этом факторе. Как правило существует от двух до пяти уровней поддержки, различающихся спектром оказываемых услуг, временем реакции на запросы и т.д. Первый уровень включает в себя только обновление программного обеспечения по мере его выхода (такой уровень есть в компании Check Point). В услуги второго уровня (а для некоторых компаний — первого) также входят консультации сотрудников службы технической поддержки. Эти же услуги содержатся и в последующих уровнях, но если на втором уровне время реагирования на запрос клиента может составить до 12—24 часов, то на третьем уровне — 6— 12 часов, на четвертом — 2—6и на пятом — до 1 часа.

Список рассылки

Список рассылки — это дополнительный элемент технической поддержки, облегчающий жизнь пользователям системы обнаружения атак. Подготовка и рассылка может осуществляться как ее производителем, так и поставщиком. В первом случае это, вероятно, будет список, в котором публикуются новости, информации о выходе свежих версий и т.п. Также производитель может вести список, в котором публикуются вопросы пользователей системы обнаружения и ответы службы технической поддержки или других пользователей, столкнувшихся со схожей проблемой. Такой список может быть выполнен и в виде конференции на Web-сервере. Поставщик может вести локализованный список, ориентированный на иноязычных пользователей, не имеющих возможности разбираться в тонкостях иностранного языка,

База данных атак

База данных сигнатур атак и уязвимостей разрабатывается и публикуется в Internet практически любым производителем систем обнаружения атак. Это позволяет пользователю знакомиться с последними достижениями как в области хакерских технологий, так и в области защиты от них. Такие базы ведутся ком паниями ISS (группа X-Force — http://xforce.iss.net),Symantec (группа SWAT), NetworkICE (http://advice.networkice.com/Advice/default.htm) и т. д.

Обучение

Об обучении уже было сказано немало, и поэтому я не буду останавливаться на этом пункте подробно. Замечу только, что любой производитель, или поставщик, беспокоящийся о своих пользователях, предлагает им обучение, основам эксплуатации предлагаемой системы обнаружения атак.

Обновление сигнатур

Поскольку атаки и уязвимости непрестанно обновляются, то для эффективного обнаружения нападений актуально постоянно обновлять базу знаний системы обнаружения атак. Ведь не вызывает сомнений необходимость "апдейта" антивирусной системы или установка патчей и Service Pack'os для операционных систем. Также и с системой обнаружения атак. Только в случае периодического и своевременного обновления эта система сможет поддерживать защищенность сети на должном уровне. В идеале разрыв между появлением информации об атаке в различных "хакерских" источниках и занесением сигнатуры в базу данных системы обнаружения должен отсутствовать. Еще лучше, когда производитель системы обнаружения атак идет на шаг впереди злоумышленников и обновляет свою систему еще до того, как информация о новых "дырах" разойдется по всему миру. Однако на практике все не так "гладко". И задача и производителя (или поставщика) системы обнаружения атак и персонала, использующего эту систему, — свести этот интервал до минимума.

Несмотря на то, что число обнаруживаемых системой атак или уязвимостей не может служить в качестве критерия, все вопросы, связанные с их обновлением, очень важны и от них зависит эффективность системы обнаружения атак. На это можно возразить, что при наличии механизма добавления своих атак вопросы пополнения и корректировки не так уж и важны. Однако, как показывает статистика, опубликованная на сервере WhiteHats (http://whitehats.com),это не так. Оказывается, 52,31% пользователей средств обнаружения атак не знают, как создавать свои собственные сигнатуры. Еще 34,23% пользователей не подозревают, что в Internet существуют готовые базы сигнатур атак и уязвимостей для свободно распространяемого ПО. Таким образом, 86,54% пользователей никогда не создают персональных правил даже при наличии такого механизма в системе обнаружения атак.

Частота обновления

Первый параметр, который должен учитываться при оценке подсистемы обновления сигнатур, — это его частота. Чем чаще происходит процесс обновления, тем в большей вы будете уверенности, что ваша система в критический момент предстанет во всеоружии против новейших способов, разработанных злоумышленниками.

Способ обновления

Второй фактор оценки подсистемы обновления сигнатур — способ обновления. Особенно важен этот параметр в тех сетях, в которых существует большое число удаленных филиалов и отсутствует необходимый квалифицированный персонал. В этом случае на первое место встает проблема обновления не только базы обнаруживаемых сигнатур, но и ядра самого сенсора.

Существует несколько вариантов обновления компонентов системы обнаружения атак (рис. 8.13), описанных ниже.

Через дискету или CD-ROM.Это самый простой (в реализации) и самый неудобный способ решения задачи обновления. В данном случае перестраивается либо весь сенсор, либо только некоторая его часть (например, база сигнатур обнаруживаемых атак). По такому принципу функционирует система Cisco Secure IDS.

При помощи электронной почты.Обновление (как правило, только базы сигнатур) осуществляется по протоколу SMTP.

Посредством FTP- или HTTP-сервера.В этом случае обновляемый компонент загружается с FTP- или, что чаще, с HTTP-сервера. В последнем варианте используется либо протокол HTTP, либо протокол HTTPS, который позволяет организовать защищенное соединение между сервером и обновляемым компонентом. Такой подход применен в системе RealSecure.

Обновление может происходить как от производителя системы обнаружения атак, так и ее поставщика. Например, последние базы данных для систем обнаружения атак RealSecure или анализа защищенности Internet Scanner могут быть загружены как с защищенного сервера их производителя, — компании Internet Security Systems, так и с FTP-сервера поставщика этих систем в России, — НИП "Информзащита".

В крупных компаниях может быть создан свой собственный центр обновления, на который поступают все новые версии компонентов системы обнаружения атак, а уже из этого центра происходит распределение данных на сенсоры, установленные в корпоративной сети (рис. 8.14). Особенно это актуально во многих российских компаниях, в которых запрещен прямой выход в Internet с большинства узлов сети.

Описанные варианты получения свежих сигнатур могут быть осуществлены двумя путями: в ручном и автоматизированном режиме. В первом случае администратор безопасности (или оператор системы обнаружения атак) сам заходит на HTTPS- или FTP-сервер, где загружает соответствующие модули или получает их на CD-ROM, после чего выполняет обновление выбранных компонентов системы обнаружения атак. Недостатком данного метода является то, что администратор может забыть об обновлении, что повлечет за собой разрыв между текущей версией базы данных атак и ситуацией в хакерском контингенте. Кроме того, если администратор дожидается диска CD-ROM с очередным свежим состоянием базы данных или компонента, то уходит много времени на его доставку обычной или курьерской почтой. Иногда могут возникнуть проблемы при пересылке такого диска через границу, т. к. российские таможенные органы очень часто задерживают компьютерные носители данных, апеллируя тем, что на них находится программное обеспечение шифровальных средств, запрещенных к экспорту в Россию. Во втором случае обновление осуществляется в автоматизированном режиме, через Internet. По расписанию или по команде из центра обновления специальный модуль производит загрузку с заданного адреса новой версии того или иного компонента, подлежащего корректировке, выполняет ее.

Защищенное обновление

Не стоит доказывать тот факт, что все обновления, получаемые из любого источника (даже от производителя), обязаны быть должным образом защищены. Это может быть реализовано путем их передачи по защищенному каналу, путем контроля целостности передаваемых данных с помощью соответствующих алгоритмов (например, MD5) и т.д. В противном случае может возникнуть ситуация, уже описанная выше, и которая произошла с обновлениями антивирусной системы Dr.Web.

|

из

5.00

|

Обсуждение в статье: Другие системы управления |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы