|

Главная |

Методы и средства защиты информации

|

из

5.00

|

Лекция

Под безопасностью автоматизированных систем обработки информации (АСОИ) понимают их защищенность от случайного или преднамеренного вмешательства в нормальный процесс их функционирования, а также от попыток хищения, изменения или разрушения их компонентов.

Одним из основополагающих понятий в информационной безопасности является понятие доступа к информации.

Под доступом к информации понимается ознакомление с ней, ее обработка, в частности копирование, модификация и уничтожение.

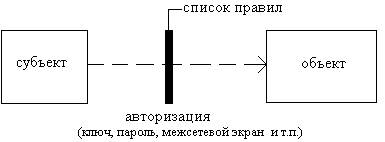

Понятие доступа к информации неразрывно связано с понятиями субъекта и объекта доступа (рис. 1.1).

Субъект доступа – это активный компонент системы, который может стать причиной потока информации от объекта к субъекту или изменения состояния системы (пользователь, процесс, прикладная программа и т.п.).

Объект доступа – это пассивный компонент системы, хранящий, принимающий или передающий информацию (файл, каталог и т.п.).

Зачастую, один и тот же компонент системы может являться и субъектом и объектом различных доступов. Например, программа PROGRAM.COM, запускаемая пользователем системы является объектом доступа для данного пользователя. Если та же самая программа PROGRAM.COM читает с диска некоторый файл FILE.TXT, то при данном доступе она является уже субъектом.

Рис. 1.1. Субъект и объект доступа

В информационной безопасности различают два типа доступа – санкционированный и несанкционированный.

Санкционированный доступ к информации – это доступ, не нарушающий установленные правила разграничения доступа, служащие для регламентации прав доступа субъектов к объектам доступа.

Несанкционированный доступ (НСД) к информации – доступ, нарушающий установленные правила разграничения доступа. Субъект, осуществляющий НСД, является нарушителем правил разграничения доступа. НСД является наиболее распространенным видом нарушений безопасности информации.

Базовые свойства безопасности информации. Угрозы безопасности и каналы реализации угроз

С точки зрения информационной безопасности наиболее важны следующие свойства информации: конфиденциальность, целостность и доступность.

Конфиденциальность информации – это ее свойство быть известной только допущенным и прошедшим проверку (авторизованным) субъектам системы. Для остальных субъектов системы эта информация должна быть неизвестной (рис 1.2).

Рис. 1.2. Авторизация субъекта

Проверка субъекта при допуске его к информации может осуществляться путем проверки знания им некого секретного ключа, пароля, идентификации его по фиксированным характеристикам и т.п.

Целостность информации – ее свойство быть неизменной в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений или разрушающих воздействий.

Доступность информации – ее свойство быть доступной для авторизованных законных субъектов системы, готовность служб к обслуживанию запросов.

Целью злоумышленника является реализация какого-либо рода действий, приводящих к невыполнению (нарушению) одного или нескольких из свойств конфиденциальности, целостности или доступности информации.

Потенциальные возможности реализаций определенных воздействий на АСОИ, которые прямо либо косвенно могут нанести ущерб ее безопасности, называются угрозами безопасности АСОИ.

Уязвимость АСОИ – некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы.

Атака на компьютерную систему – это непосредственная реализация злоумышленником угрозы безопасности.

Цель системы защиты информации – противодействие угрозам безопасности в АСОИ.

По цели воздействия выделяют три основных типа угроз безопасности АСОИ:

угрозы нарушения конфиденциальности;

угрозы нарушения целостности;

угрозы нарушения работоспособности системы (отказы в обслуживании).

Угрозы нарушения конфиденциальности информации направлены на перехват, ознакомление и разглашение секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. Угроза нарушения конфиденциальности имеет место всякий раз, когда получен НСД к некоторой закрытой информации, хранящейся в компьютерной системе, или передаваемой от одной системы к другой. Большие возможности для реализации злоумышленником данного типа угроз существуют в открытых локальных сетях, интрасетях, сетях Internet в связи с незащищенностью протоколов передачи в них данных, и возможностью прослушивания канала передачи (сниффинга) путем перевода сетевой платы в «смешанный режим» (promiscuous mode).

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Эта угроза также особенно актуальна для компьютерных сетей.

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АСОИ, либо блокируют доступ к некоторым ее ресурсам. Атаки, реализующие данный тип угроз, называются также DoS-атаками (Denied of Service – отказ в обслуживании). При реализации угроз нарушения работоспособности может преследоваться цель нанесения ущерба (вандализм), либо может являться промежуточной целью при реализации угроз нарушения конфиденциальности и целостности (нарушение работоспособности системы защиты информации).

Кроме этого, угрозы безопасности АСОИ можно поделить на случайные и преднамеренные. Причинами случайных воздействий могут служить аварийные ситуации из-за стихийных бедствий и отключений электропитания, отказы и сбои в аппаратуре, ошибки в программном обеспечении, ошибки в работе обслуживающего персонала и пользователей и т.д.

Преднамеренные угрозы связаны с целенаправленными действиями нарушителя и могут быть обусловлены разными мотивами: недовольством служащего карьерой, материальным интересом, любопытством, конкурентной борьбой и т.д.

При реализации угроз безопасности злоумышленник может воспользоваться самыми различными каналами реализации угроз – каналами НСД, каналами утечки.

Под каналом утечки информации понимают совокупность источника информации, материального носителя или среды распространения, несущего указанную информацию, сигнала и средства выделения информации из сигнала или носителя. Средство выделения информации из сигнала или носителя может располагаться в пределах контролируемой зоны, охватывающей АСОИ или вне ее, чем может воспользоваться злоумышленник.

Применительно к АСОИ выделяют следующие наиболее основные каналы утечки информации.

Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в аппаратных компонентах АСОИ. В связи с этим, в близко расположенных проводных линиях возникают побочные электромагнитные излучения и наводки (ПЭМИН), анализ которых может позволить злоумышленнику получить доступ к АСОИ. Данный канал в свою очередь делится на следующие каналы: радиоканал, низкочастотный канал, наводки на сеть электропитания, наводки на провода заземления, наводки на линии связи между ПК.

Виброакустический канал. Связан с возможностью анализа злоумышленником звуковых волн, распространяющихся в воздухе, возникающих при разговоре в закрытом помещении.

Визуальный канал. Связан с возможностью визуального наблюдения злоумышленником за работой устройств отображения информации в АСОИ без проникновения в помещения, используя скрытые системы видеонаблюдения.

Информационный канал. Связан с возможностью локального или удаленного доступа злоумышленника к элементам АСОИ, к носителям информации, к программному обеспечению, к линиям связи. Данный канал может быть разделен на следующие каналы: канал коммутируемых линий связи, канал выделенных линий связи, канал локальной сети, канал машинных носителей информации, канал терминальных и периферийных устройств.

Основные принципы обеспечения информационной безопасности в АСОИ

Основными принципами обеспечения информационной безопасности в АСОИ являются следующие.

Системности.

Комплексности.

Непрерывности защиты.

Разумной достаточности.

Гибкости управления и применения.

Открытости алгоритмов и механизмов защиты.

Простоты применения защитных мер и средств.

Принцип системности предполагает необходимость учета всех слабых и уязвимых мест АСОИ, возможных объектов и направлений атак, высокую квалификацию злоумышленника, текущих и возможных в будущем каналов реализации угроз.

Принцип комплексности. В распоряжении специалистов по информационной безопасности (ИБ) имеется широкий спектр мер, методов и средств защиты компьютерных систем. Принцип комплексности предполагает согласование работы разнородных СЗИ при построении целостной системы защиты, отсутствие слабых мест при стыковке различных СЗИ, покрытие ими всех существенных каналов реализации угроз.

Принцип непрерывности защиты. Защита информации – это не разовое мероприятие, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла АС. Например, большинству физических и технических средств защиты для эффективного выполнения своих функций необходима постоянная организационная поддержка (своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, переопределение полномочий и т.п.). Перерывы в работе СЗИ могут быть использованы злоумышленником для анализа применяемых методов и средств защиты, внедрения специальных программных и аппаратных «закладок» и других средств преодоления системы защиты после восстановления ее функционирования.

Принцип разумной достаточности. Создать абсолютно защищенную систему защиты принципиально невозможно, взлом системы – это вопрос только времени и средств. Например, любые средства криптографической защиты не гарантируют абсолютной стойкости, а обеспечивают конфиденциальность информации в течение приемлемого для защищающейся стороны времени. В связи с этим, при проектировании СЗИ имеет смысл вести речь только о некотором приемлемом уровне безопасности. Важно выбрать золотую середину между стойкостью защиты и ее стоимостью, потреблением вычислительных ресурсов, удобством работы пользователей и другими характеристиками СЗИ.

Принцип гибкости управления и применения системы защиты предполагает возможность варьировать уровень ее защищенности. При определенных условиях функционирования АС, СЗИ, обеспечивающие ее защищенность, могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Гибкость управления и применения системы защиты спасает владельцев АС от необходимости принятия кардинальных мер по полной замене средств защиты на новые при смене условий функционирования АС.

Принцип открытости алгоритмов и механизмов защиты говорит о том, что защита не должна обеспечиваться только за счет секретности структурной организации СЗИ и алгоритмов функционирования ее подсистем. Знание алгоритма защиты не должно давать злоумышленнику возможности ее преодоления или снижать стойкость защиты.

Принцип простоты применения защитных мер и средств говорит о том, что механизмы защиты должны быть интуитивно понятны и просты в использовании.

Лекция

Классификацию способов и средств защиты информации можно представить в следующем виде, приведённом на рис.1

Охарактеризуем кратко каждый из этих способов.

Препятствие – это физический объект, преграждающий злоумышленнику путь к защищаемой информации.

Управление доступом – это способ защиты информации путем контроля использования всех ресурсов системы, таких как: технических, программных средств, элементов баз данных. Предполагается что в системах обработки данных установлены четкие и однозначные регламенты работы для пользователей, технического персонала программных средств элементов баз данных и носителей информации.

В системе обработки данных должны быть регламентированы дни недели и время суток, в которые разрешена работа пользователям и персоналу системы.

В дни работы персонала должен быть определён перечень ресурсов системы, к которым разрешён доступ и порядок доступа к ним.

Необходимо иметь список лиц, которым предоставлено право на использование технических средств, программ и функциональных задач.

Для элементов баз данных указываются список пользователей, имеющих право доступа и перечень процедур.

Для носителей информации строго определяются место постоянного хранения, список лиц, имеющий право получить их, перечень программ, имеющих право обращения к носителям.

Собственно управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального идентификатора (имени, кода, пароля и т.п.) и опознавание (установление подлинности) субъекта или объекта по предъявлённому им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах (и только в пределах) установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение. сигнализация) при попытках несанкционированных действий.

Кодирование информации – способ защиты информации путем её криптографического закрытия. Специалисты считают криптографическое закрытие весьма эффективным как с точки зрения собственно защиты, так и с точки зрение наглядности для пользователя. За рубежом этот вид защиты широко применяется как при обработке так и при хранении информации. При передачи информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежноё её защиты.

Регламентация – способ защиты заключающийся в разработке и реализации в процессе функционирования систем обработки данных комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения данных защищаемой информации, при которых возможности несанкционированного доступа сводились бы к минимуму.

Принуждение – такой способ защиты, при котором пользователи и персонал вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Рассмотренные выше способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные законодательные и морально этические средства.

Организационными средствами защиты называются организационно-технические и организационно-правовые мероприятия. Они осуществляются в процессе создания и эксплуатации систем обработки данных с целью обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы систем обработки данных на всех этапах их жизненного цикла: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация.

К законодательным средствам защиты относятся действующие в стране законы, указы, положениях, инструкциях и другие нормативные акты, регламентирующие правила обращения с информацией ограниченного использования и ответственности за их нарушения. Этим они препятствуют несанкционированному использованию информации и являются сдерживающим фактором для потенциальных нарушителей.

В РФ основы законодательного регулирования информационных отношений в обществе заложены в федеральных законах «О связи», «Об информации, информатизации и защите информации», «О государственной тайне», а также в других нормативных актах.

Российским законодательством определены три состава преступлений в области компьютерной информации.

Ст. 272 УК РФ – «Неправомерный доступ к компьютерной информации»

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, -

наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, -

наказывается штрафом в размере от пятисот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от пяти до восьми месяцев, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Ст. 273 УК РФ – «Создание, использование и распространение вредоносных программ для ЭВМ»

1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ, а равно использование либо распространение таких программ или машинных носителей с такими программами, -

наказывается лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев.

2. Те же деяния, повлекшие по неосторожности тяжкие последствия, - наказываются лишением свободы на срок от трех до семи лет.

Ст. 274 УК РФ – «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицами, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшие уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -

наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

2. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказываются лишением свободы на срок до четырех лет.

К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения систем в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако не соблюдение их ведёт обычно к потере авторитета, престижа человека или группы лиц (организаций).

Морально этические нормы бывают как не «писанные» (например, общественные нормы честности, патриотизма и т. п.), так и регламентированные в законодательном порядке, т.е. в виде слова, правил или предписания.

Все рассмотренные средства защиты делятся на формальные и неформальные. К первым относятся средства, выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека. К неформальным средствам отнесены такие, которые определяются либо целенаправленной деятельностью людей, либо регламентируют (непосредственно или косвенно) эту деятельность.

К техническим средствам защиты информации относят механические, электронно-механические, электромеханические, оптические, акустические, лазерные, радио и радиолокационные и другие устройства, системы и сооружения, предназначенные для создания физических препятствий на пути к защищаемой информации и способные выполнять самостоятельно или в комплексе с другими средствами функции защиты информации.

На рис. 2 отражены основные задачи, решаемые физическими средствами защиты информации.

Одним из основных задач, решаемые техническими средствами, является защита территорий и помещений от злоумышленников. Системы защиты территорий решают эту задачу. Естественно что с увеличением ценности и конфиденциальной информации, хранящихся в помещениях, потребность в системах защиты сильно увеличивается. Изучая роль безопасности и секретности в современных научно-исследовательских организациях, специалисты приходят к выводу, что потери от недостаточной защиты резко возрастают с каждым годом.

Учитывая сложившую ситуацию, все большее внимание уделяется на разработку систем самого различного типа. В зарубежных странах ежегодно создается несколько десятков фирм и организаций, разрабатывающих и производящих широкий спектр средств защиты, организующих их эксплуатацию и установку и обеспечивающих консультацию по их применению и обучению персонала.

На рис.3 приведены наиболее известные виды систем защиты территорий и помещений. Рассмотрим их подробнее.

Рассмотрим их поподробнее.

СВЧ и ультразвуковые системы. Для защиты территорий и помещений применяются ультразвуковые (УЗ) и СВЧ доплеровские датчики и системы. Используют эти системы для: обнаружения движущихся объектов, определение их размеров, скорости и направления перемещений. Принцип их действия основан на изменении частоты отраженного от движущегося объектов сигнала (эффект Доплера). Ультразвуковые датчики применяются, как правило, для охраны внутренних помещений здания.

Лазерные и оптические системы. Они работают в видимой части спектра и реагируют на пересечение нарушителем светового луча. Эти системы применяются в основном для охраны внутренних помещений зданий, так как при внешнем применении из-за большого числа возможных воздействий они являются источником постоянных ложных тревог. Другим недостатком оптических систем является возможность их обнаружения нарушителем, хотя этот недостаток и непринципиален. В состав оптических систем входят источники света, зеркала и приемники.

Телевизионные системы являются одним из самых распространенных систем, применяющиеся во многих сферах деятельности. Основная задача этих систем - наблюдение за территорией охраняемого объекта или за обстановкой внутри помещения. Практически такие системы имеют общую структуру: несколько передающих телевизионных камер подключаются к центральному пульту, где устанавливаются один или несколько мониторов, на которые можно выводить изображение от любой из передающих камер. При общей структуре различные системы отличаются типами используемых телевизионных камер и схемой подключения к центральному пульту.

Кабельные системы используются для охраны небольших, временно находящихся на территории объектов, например, ящики с оборудованием или спецмашины, а также оборудования внутри помещений. Они состоят из протяженного заглубленного кабеля, представляющего собой передатчик радиоволн, и приемника, расположенного обычно внутри защищаемого периметра. При попадания нарушителя в поле, создаваемое чувствительным элементом, происходит изменение принимаемого сигнала и подается сигнал тревоги на пульт охраны.

|

из

5.00

|

Обсуждение в статье: Методы и средства защиты информации |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы