|

Главная |

Инфраструктура открытых ключей PKI

|

из

5.00

|

Вступивший в силу с 22 января 2002 года Федеральный закон «Об электронно-цифровой подписи (ЭЦП)» явился базовым законом, в рамках которого возможна организация защищенного документооборота на федеральном уровне. При этом ЭЦП стала иметь доказательную силу при возникновении конфликтных ситуаций.

Одной из наиболее актуальных задач при реализации защищенного документооборота, в том числе и положений, устанавливаемых Федеральным законом об ЭЦП, является реализация сервиса безопасности, отвечающего за распределение криптографических ключей. Реализация угроз, нарушающих безопасное функционирование данного сервиса, может иметь катастрофическое значение для безопасности электронного документооборота. Наиболее безопасным способом реализации данного сервиса является способ, основанный на управлении открытыми ключами третьей стороной. Систематическим, расширяемым, унифицированным и легко управляемым подходом к распределению открытых ключей стало введение сертификатов открытых ключей. Технология PKI (инфраструктура открытых ключей) является продуманной инфраструктурой безопасности, предназначенной для распространения ОК, управления цифровыми сертификатами и ключами пользователей.

Инфраструктура открытых ключей обеспечивает выполнение следующих условий [12].

1. Лицо или процесс, идентифицируемый как отправитель электронного документа, действительно является инициатором отправления.

2. Лицо или процесс, выступающий получателем электронного документа, действительно является тем получателем, которого имел в виду отправитель.

3. Целостность и конфиденциальность передаваемой информации не нарушена.

Реализация PKI связана с решением ряда проблем. Приведем некоторые из них.

1. Инструментальные системы поддержки инфраструктуры открытых ключей должны отвечать требованиям международных и Российских стандартов. Достижение этого возможно только при использовании специальных сертифицированных программно-аппаратных компьютерных систем.

2. Распространение и хранение ключей должно производиться в юридически точно (де-юре) определенной системе на базе международных криптографических стандартов.

3. Администраторы и пользователи электронного документооборота с ЭЦП должны пройти обучение и получить соответствующие права и сертификаты.

Структура, сервисы и архитектура PKI

Основной информационной единицей, используемой при распространении ОК, является его цифровой сертификат.

Под цифровым сертификатом понимается цифровой документ, подтверждающий соответствие открытого ключа - информации, идентифицирующей владельца ключа [12].

Цифровой сертификат позволяет защитить открытый ключ от его подделки злоумышленником. Он содержит подписанную информацию о владельце ОК, сведения об ОК, его назначении, области применения и т.д.

В настоящее время количество приложений, использующих криптографические функции с открытым ключом, все больше возрастает. Вместе с этим возрастает и количество разнородных сертификатов. Задачу единообразной организации сервиса управления сертификатами и решает инфраструктура открытых ключей.

PKI представляет собой комплексную систему, обеспечивающую все необходимые сервисы для использования цифровых сертификатов, нацеленную на поддержку надежного, доверенного взаимодействия между пользователями. PKI позволяет реализовывать сервисы шифрования и выработки ЭЦП согласованно с широким кругом приложений, функционирующих в среде ОК.

Основными компонентами технологии PKI являются следующие [5].

1. Удостоверяющий центр.

2. Регистрационный центр.

3. Реестр сертификатов.

4. Архив сертификатов.

5. Конечные субъекты.

Основная функция удостоверяющего центра (УЦ) - заверение цифрового сертификата ОК субъекта своей подписью, поставленной на своем секретном ключе. УЦ является как бы нотариальной конторой, подтверждающей подлинность сторон, участвующих в обмене информацией. Любой субъект может верифицировать сертификат партнера, проверив подпись УЦ под его сертификатом. Это гарантирует то, что злоумышленник не сможет выдать себя за отправителя подписанных данных, заменив значение ОК своим.

Другими функциями УЦ являются:

1. формирование собственного СК и самоподписанного сертификата;

2. выпуск (создание и подписывание) сертификатов подчиненных УЦ;

3. ведение базы всех изданных сертификатов и формирование списка аннулированных сертификатов.

Регистрационный центр является необязательным компонентом PKI. Он может брать на себя часть функций УЦ – регистрацию пользователей, обеспечение их взаимодействия с УЦ, и сбор и передачу УЦ информации от заявителя, вносимой в сертификат.

Реестр сертификатов – специальный объект PKI, представляющий собой БД, хранящей сертификаты и списки аннулированных сертификатов.

Большинство серверов каталогов сертификатов и прикладное ПО субъектов доступа поддерживают протокол LDAP облегченного доступа к каталогам сертификатов.

Архив сертификатов выполняет функцию долговременного хранения информации обо всех изданных сертификатах.

Конечные субъекты – пользователи PKI, делящиеся на две категории: владельцев сертификатов и доверяющие стороны. Владельцами сертификата может быть доверенное физическое или юридическое лицо, приложение, сервер и т.д.

Реализация технологии PKI требует поддержки следующих сервисов:

1. криптографические сервисы, включающие в себя сервисы генерации пар ключей, выработки и верификации ЭЦП.

2. сервисы управления сертификатами, включающие в себя сервисы выпуска сертификатов, управления жизненным циклом сертификата и ключей, поддержки реестра сертификатов, хранения действительных и отозванных сертификатов в архиве.

3. сервисы регистрации, нотариальной аутентификации, создания резервных копий и восстановления ключей, неотказуемости, авторизации, корректировки ключей и управления историями ключей.

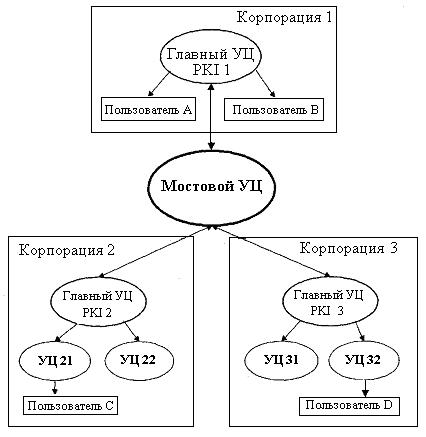

Существуют несколько архитектур построения PKI. В настоящее время наиболее распространенной архитектурой PKI является гибридная архитектура, включающая в себя достоинства иерархической и сетевой архитектур (рис. 6.3).

Рис. 6.3. Гибридная архитектура PKI

Внутри корпораций 1,2,3 архитектура УЦ является иерархической, управляемой главным УЦ соответствующей корпорации. Главный УЦ выпускает самоподписанный сертификат и сертификаты для подчиненных УЦ. Подчиненные УЦ могут выпускать сертификаты для УЦ нижних уровней, или для пользователей. Соединение корпоративных PKI независимо от их архитектуры достигается введением нового - мостового УЦ, единственным назначением которого является установление связей между ними.

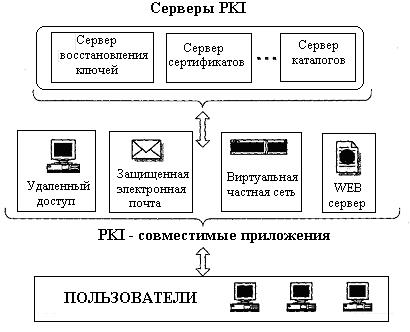

Система PKI должна взаимодействовать с множеством различных приложений: программное обеспечение групповой работы, электронной почты, сетей VPN и т.д. Наиболее общая функциональная схема взаимодействия компонентов PKI представлена на рис. 6.4.

Наиболее часто используемым подходом к реализации PKI является подход, основанный на сертификатах формата X.509.

Формат сертификата открытого ключа X.509.V3 определен в документе RFC 3280 Certificate & CRL Profile. Он представляет собой структурированную двоичную запись, содержащую ряд полей с элементами данных, сопровождаемые цифровой подписью издателя сертификата. Структура сертификата X.509.V3 представлена в табл. 6.1.

Рис. 6.4. Взаимодействие компонентов PKI

Табл. 6.1. Структура сертификата X.509.V3

| Номер поля | Имя поля |

| Номер версии сертификата (в рассматриваемом случае – 3) | |

| Уникальный серийный номер сертификата | |

| Идентификатор алгоритма ЭЦП, используемого для защиты сертификата от подделки | |

| Имя издателя, выпустившего данный сертификат | |

| Период действия сертификата (дата начала/дата конца действия) | |

| Имя владельца секретного ключа, соответствующего ОК | |

| Открытый ключ субъекта | |

| Уникальный идентификатор издателя | |

| Уникальный идентификатор субъекта | |

| Расширения – содержат дополнительную информацию, определяющую наличие у владельца сертификата прав доступа к той или иной системе и др. | |

| ЭЦП сертификата |

Каждый раз, при использовании сертификата необходимо верифицировать его подпись, а также то, что сертификат является действующим. Сертификаты, срок действия которых истек, должны аннулироваться УЦ. Сертификат может также аннулироваться до истечения срока своего действия в силу, например, компрометации секретного ключа, увольнения служащего организации и т.д.

Политика и регламент PKI

Фундаментом инфраструктуры открытых ключей является «практика доверия», поэтому при развертывании данной инфраструктуры компании должны придти к общему соглашению о том, что она из себя представляет. Компании должны создать собственные уникальные соглашения о доверии, регулирующие обязательства и ответственности каждой из сторон, то есть создать политику инфраструктуры открытых ключей.

Политика большинства систем PKI направлена на решение технических, административных, юридических и кадровых проблем. К основным требованиям к политике PKI относятся: ее соответствие общей корпоративной политике безопасности, четкость и однозначность формулировок, доступность изложения, разграничение ответственности между субъектами PKI, адекватность ограничений и пределов ответственности требованиям сферы применения сертификатов.

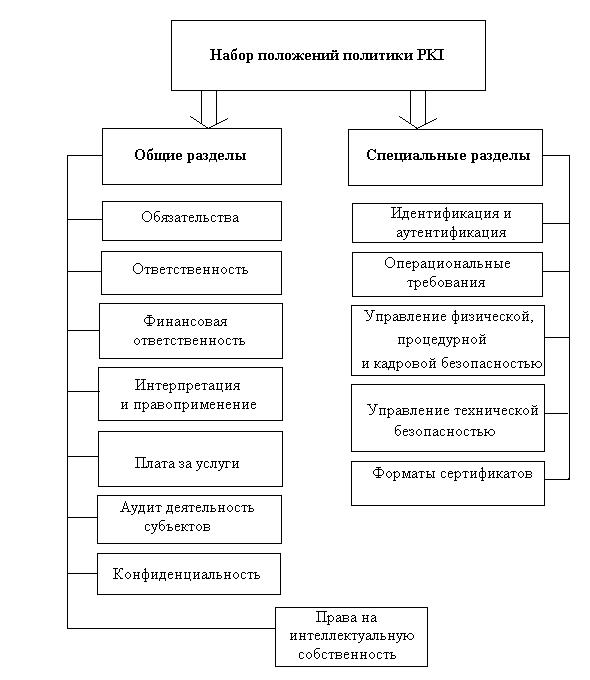

Основным стандартом, регламентирующим разработку политики PKI, является RFC 2527 «Certificate Policy and Certification Practices Framework». Согласно данному стандарту основными документами, описывающими политику PKI, являются документ о политике применения сертификатов и регламент.

Под политикой применения сертификатов понимается установленный набор правил, характеризующих возможность применения сертификата определенным сообществом и/или классом приложений с определенными требованиями безопасности. Данная политика позволяет доверяющей стороне оценить надежность использования сертификата для определенного приложения.

Регламент удостоверяющего центра есть документ, в котором в четкой, детальной форме изложена та система и практика, которых придерживается УЦ в работе с сертификатами. В нем точно формулируются обязанности УЦ перед доверяющей стороной, а также все то, что потенциально необходимо для понимания и принятия во внимание доверяющими сторонами.

Политика и регламент применения сертификатов взаимно дополняют друг друга, формат их публикации устанавливается стандартом RFC 2527 - «Политика применения сертификатов и структура регламента». Перечень разделов, рекомендуемых к включению в описание политики PKI согласно данному стандарту, представлен на рис. 6.5.

Программные средства поддержки PKI

Процесс развертывания PKI осуществляется на выбранных программных и программно-аппаратных средствах. Наиболее известными продуктами, на базе которых разворачивается инфраструктура открытых ключей, являются:

1. Entrust/PKI фирмы Entrust Technologies.

2. Baltimore UniCERT фирмы Baltimore Technologies LTD.

3. BT TrustWise Onsite фирмы VeriSign Inc.

4. IBM Trust Authority.

5. RSA Keon Certification Authority фирмы RSA Security Inc.

6. VCERT PKI компании ЗАО «МО ПНИЭИ».

7. Семейство продуктов «КриптоПро».

Для российских условий наиболее адаптированным и полнофункциональным продуктом, на базе которого можно развернуть инфраструктуру открытых ключей, является «КриптоПро».

Рис. 6.5. Перечень разделов политики PKI

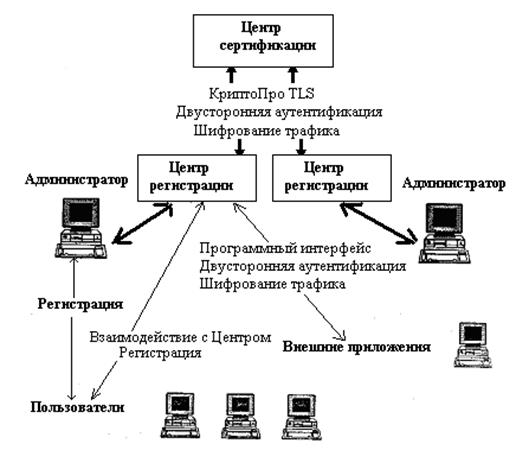

Программный комплекс «Удостоверяющий центр» – «КриптоПро УЦ» позволяет в полном объеме реализовать инфраструктуру открытых ключей. В состав КриптоПро УЦ входят следующие компоненты:

1. Центр сертификации, функционирующий на платформе Windows 200 Server.

2. Центр регистрации, функционирующий на платформе Windows 2000 Server и использующий для решения своих задач базу данных Microsoft SQL 2000, Microsoft IIS 5.0, CRYPTO API 2.0.

3. АРМ администратора ЦР, функционирующий в ОС Windows 2000 Professional в рамках Microsoft Management Console и предназначенный для выполнения организационно-технических мероприятий, связанных с регистрацией пользователей, генерацией ключей и сертификатов.

4. АРМ пользователя, представляющий собой web-приложение, размещенное на сервере ЦР. Функционирует в ОС Windows 95 и выше. Данный АРМ обеспечивает шифрование информации, передаваемой ЦР с использованием протокола TLS с двусторонней аутентификацией.

5. Программный интерфейс взаимодействия с УЦ.

Архитектура УЦ КриптоПро представлена на рис. 6.6.

Рис. 6.6. Архитектура удостоверяющего центра КриптоПро

|

из

5.00

|

Обсуждение в статье: Инфраструктура открытых ключей PKI |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы