|

Главная |

Лекция 6. Безопасность беспроводных локальных сетей

|

из

5.00

|

Угрозы для сетей WLAN

Обеспечить безопасность беспроводной сети еще сложнее, чем защитить проводную сеть. Защита должна стоять на первом месте для всех, кто использует или администрирует сети.

В диапазоне действия точки доступа сеть WLAN открыта для всех, кто обладает соответствующими учетными данными, посредством которых выполняется ассоциация с точкой доступа. Обладая беспроводным сетевым адаптером и знанием приемов взлома, злоумышленник может не присутствовать физически в том месте, где находится сеть WLAN, чтобы получить к ней доступ.

Вопросы безопасности приобретают еще большее значение, когда речь идет о корпоративных сетях, поскольку жизнедеятельность компании, помимо прочего, зависит от защищённости данных. Нарушения системы безопасности могут иметь катастрофические последствия для компаний, особенно если компания оперирует финансовой информацией своих клиентов. Беспроводные сети все чаще развертываются на предприятиях и во многих случаях являются уже не просто более удобным вариантом, но и критически важной частью сети. Хотя сети WLAN всегда были подвержены атакам, по мере роста их популярности они становятся целью номер один.

Атаки могут инициироваться посторонними людьми и недовольными сотрудниками, но помимо подобных недоброжелателей атака может быть ненамеренно спровоцирована любым сотрудником. Беспроводные сети особенно подвержены следующим угрозам:

· беспроводные злоумышленники;

· вредоносные приложения;

· перехват данных

· атаки DoS

На рисунке нажмите на каждую из угроз, чтобы просмотреть дополнительные сведения.

Примечания. В этой главе не рассматриваются такие угрозы, как спуфинг MAC-адреса точки доступа или беспроводного клиента, взлом и атаки на инфраструктуру.

Атака типа «отказ в обслуживании»

Ниже приведены причины возникновения DoS-атаки на беспроводную сеть.

· Неправильная настройка устройств— ошибки конфигурации могут стать причиной отключения сети WLAN. Например, администратор может случайно изменить конфигурацию и отключить сеть, либо злоумышленник с правами администратора может отключить сеть WLAN намеренно.

· Злоумышленник, намеренно препятствующий обмену данными по беспроводной сети— такие злоумышленники стремятся отключить беспроводную сеть полностью или до той степени, когда санкционированные устройства не смогут получить доступ к среде.

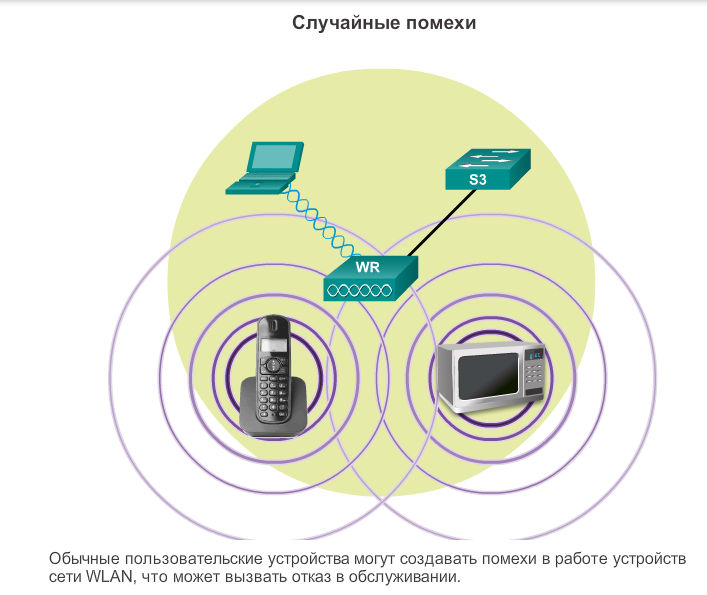

· Случайные помехи— сети WLAN работают на нелицензируемых частотных полосах и, следовательно, все беспроводные сети независимо от функций безопасности подвержены воздействию помех со стороны других беспроводных устройств. Случайные помехи могут возникать в результате работы таких устройств, как микроволновые печи, радиотелефоны, радио-няни и др. Полоса 2,4 ГГц в большей степени подвержена воздействию помех, чем полоса 5 ГГц.

Чтобы минимизировать риск DoS-атаки вследствие неправильной настройки устройств и вредоносных атак, следует обеспечить защиту всех устройств, хранить пароли в надежном месте, создавать резервные копии и изменять конфигурацию только в нерабочие часы.

Случайные помехи возникают только в случае работы других беспроводных устройств. Оптимальным решением является мониторинг сети WLAN на предмет проблем, связанных с помехами, и решение таких проблем по мере их возникновения. Поскольку полоса 2,4 ГГц в большей степени подвержена воздействию помех, в наиболее слабых зонах можно использовать полосу 5 ГГц. Некоторые решения для сетей WLAN обеспечивают автоматическую регулировку каналов точками доступа и позволяют использовать полосу 5 ГГц, чтобы компенсировать помехи. Например, некоторые решения стандарта 802.11n/ac/ad подстраиваются автоматически в целях противодействия помехам.

На рисунке показано, как радиотелефон или микроволновая печь могут создавать помехи для обмена данными по сети WLAN.

Технология Cisco CleanAir позволяет устройствам определять и находить источники помех, не относящиеся к стандарту 802.11. Эта технология создает сеть, которая способна автоматически приспосабливаться к изменениям в среде.

DoS-атаки с использованием кадров управления

Хотя это и маловероятно, злоумышленники могут намеренно инициировать DoS-атаку, используя устройства радиоэлектронного противодействия, которые создают случайные помехи. Более вероятно, что злоумышленники попытаются оперировать кадрами управления, потребляя, таким образом, ресурсы точки доступа, и загрузят каналы настолько, что они не смогут обслуживать санкционированный пользовательский трафик.

Кадры управления можно использовать для организации различных типов DoS-атак. Распространены два типа атак с использованием кадров управления.

· Атака путем ложного отключения— для осуществления такой атаки злоумышленник отправляет набор команд «отмены ассоциации» на все беспроводные устройства в пределах BSS. Эти команды вызывают отключение всех клиентов. При отключении все беспроводные клиенты сразу же пытаются выполнить повторную ассоциацию, что вызывает резкое увеличение объёма трафика. Злоумышленник продолжает отправлять кадры отмены ассоциации, и цикл повторяется.

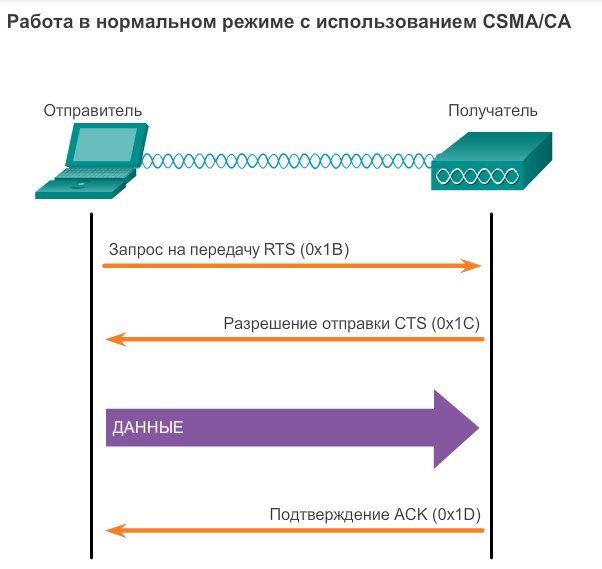

· Лавинная атака разрешений отправки CTS— данный тип атаки возникает, когда злоумышленник использует метод разрешения конфликтов в среде CSMA/CA для монополизации полосы пропускания и отклонения доступа для всех остальных беспроводных клиентов. Для этого злоумышленник постоянно выполняет в BSS лавинную рассылку разрешений отправки CTS на ложный STA. Все остальные беспроводные клиенты, совместно использующие среду радиочастот, принимают CTS и перестают выполнять передачу данных до тех пор, пока злоумышленник не прекратит передачу кадров CTS.

На рис. 1 показано, как беспроводной клиент и точка доступа используют метод CSMA/CA для доступа к среде.

На рис. 2 показано, как злоумышленник создает лавинную рассылку кадров CTS на ложный беспроводной клиент. Теперь все остальные клиенты вынуждены дожидаться завершения периода, заданного в кадре CTS. Однако злоумышленник продолжает отправлять кадры CTS. Следовательно, остальные клиенты вынуждены постоянно ждать. Таким образом, злоумышленник контролирует среду.

Примечание. Это всего лишь единичный пример атаки с использованием кадров управления. Существуют и многие другие.

Чтобы снизить риск возникновения подобных атак, корпорация Cisco разработала ряд решений, включая функцию Cisco Management Frame Protection (MFP), которая также обеспечивает полноценную профилактическую защиту от спуфинга кадров и устройств. Система предотвращения вторжений Cisco Adaptive Wireless дополняет это решение функциями обнаружения вторжений на ранних сроках путем сопоставления сигнатур атак.

Комитет по стандартам IEEE 802.11 также разработал два стандарта безопасности беспроводной сети. Стандарт 802.11i, использующий Cisco MFP, определяет механизмы безопасности для беспроводных сетей, в то время как стандарт защиты кадров управления 802.11w направлен на решение проблем, связанных с манипуляцией кадрами управления.

Вредоносные точки доступа

Вредоносная точка доступа представляет собой беспроводной маршрутизатор, который можно охарактеризовать следующим образом.

· Такой маршрутизатор подключается к корпоративной сети без явной авторизации и в нарушение корпоративной политики. Любой пользователь, имеющий доступ к объектам, может установить (со злым умыслом или без) недорогой беспроводной маршрутизатор, который теоретически обеспечивает доступ к ресурсам защищенной сети.

· Злоумышленник может подключить или включить такой маршрутизатор с целью захвата данных клиента (например, MAC-адреса беспроводных и проводных клиентов) или захвата и маскировки пакетов данных для получения доступа к ресурсам сети; или же в целях инициации атаки с перехватом.

Следует также учитывать, насколько просто создать персональную беспроводную точку доступа. Например, пользователь, имеющий защищённый доступ к сети, настраивает свой авторизованный узел Windows, как точку доступа к сети Wi-Fi. При этом несакционированные устройства обходят меры безопасности и получают доступ к ресурсам сети, как одно общее устройство.

Чтобы предотвратить установку вредоносных точек доступа, организации должны использовать программное обеспечение для активного мониторинга спектра радиосигналов на предмет наличия несанкционированных точек доступа. Например, на снимке экрана программного обеспечения для управления сетями инфраструктуры Cisco Prime на рисунке показана карта радиочастот, определяющая местоположение злоумышленника с обнаруженным ложным MAC-адресом.

Примечание. Cisco Prime является программным обеспечением для управления сетями, которое взаимодействует с другими подобными программами, обеспечивая общее представление и централизованное размещение всех данных о сети. Как правило, это ПО развертывается в очень крупных организациях.

Атака с перехватом

К одному из более сложных типов атак, которые может применить злоумышленник, относится атака с перехватом. Существует множество способов создания атаки с перехватом.

Один из самых распространённых видов такой атаки называется «злой двойник», в рамках которой злоумышленник внедряет вредоносную точку доступа и настраивает ее с использованием такого же имени SSID, что и у санкционированной точки доступа. Места, где предлагается бесплатный доступ к сети Wi-Fi, например, аэропорты, кафе и рестораны — самые популярные мишени для атак такого типа, поскольку на этих объектах используется открытая аутентификация.

При подключении беспроводных клиентов отображаются две точки доступа, предлагающие беспроводной доступ. Те, кто находятся рядом с вредоносной точкой доступа, обнаруживают более мощный сигнал, и, скорее всего, выполнят ассоциацию с точкой доступа «злой двойник». Теперь пользовательский трафик отправляется на постороннюю точку доступа, которая, в свою очередь, захватывает данные и пересылает их на надежную точку доступа. Обратный трафик от санкционированной точки доступа отправляется на вредоносную точку доступа, захватывается, а затем пересылается ничего не подозревающей станции (STA). Злоумышленник может украсть пароль пользователя, личную информацию, получить доступ к сети и скомпрометировать систему пользователя.

Например, на рис. 1 злоумышленник находится в кафе «Латте Боба» и пытается захватить трафик от ничего не подозревающих беспроводных клиентов. Злоумышленник запускает программное обеспечение, которое делает его ноутбук точкой доступа типа «злой двойник», имеющей то же имя SSID и канал, что и санкционированный беспроводной маршрутизатор.

На рис. 2 пользователь видит два доступных беспроводных подключения, но выбирает для ассоциации точку доступа «злой двойник». Злоумышленник захватывает пользовательские данные и пересылает их на санкционированную точку доступа, которая, в свою очередь, направляет ответный трафик обратно на точку доступа «злой двойник». Точка доступа «злой двойник» захватывает ответный трафик и пересылает данные ничего не подозревающему пользователю.

Успешность предотвращения атаки с перехватом зависит от сложности инфраструктуры сети WLAN и тщательности мониторинга сети. Процесс начинается с определения санкционированных устройств в сети WLAN. Для этого пользователи должны пройти аутентификацию. После того, как определены все санкционированные устройства, можно выполнить мониторинг сети на предмет наличия подозрительных устройств или трафика.

Корпоративные сети WLAN, в которых используются самые современные устройства WLAN, предоставляют администраторам инструменты, которые в комплексе работают, как беспроводная система предотвращения вторжения (IPS). К таким инструментам относятся сканеры, с помощью которых выявляются вредоносные точки доступа и одноранговые сети, а также инструменты управления радиоресурсами, которые осуществляют мониторинг радиочастотной полосы на предмет активности и загрузки точки доступа. Большая нагрузка на точку доступа сигнализирует администратору о возможном наличии несанкционированного трафика.

Обзор безопасности беспроводной сети

Безопасность сети Wi-Fi всегда вызывала особое беспокойство, поскольку границы сети расширились. Сигналы беспроводной связи могут передаваться через твердые препятствия — потолки, полы, стены, за пределы дома или офиса. Без строгих мер безопасности установка сети WLAN — сродни повсеместному размещению Ethernet-портов, даже на улице.

Чтобы предотвратить угрозы со стороны злоумышленников, пытающихся проникнуть в беспроводную сеть, и защитить данные, использовались две функции обеспечения безопасности.

· Сокрытие идентификатора SSID. Точки доступа и некоторые беспроводные маршрутизаторы позволяют отключить кадр сигнала идентификатора SSID. Беспроводные клиенты должны вручную определить имя SSID, чтобы подключиться к сети.

· Фильтрация MAC-адресов. Администратор может вручную разрешить или запретить клиентам беспроводной доступ в зависимости от MAC-адреса их физического оборудования.

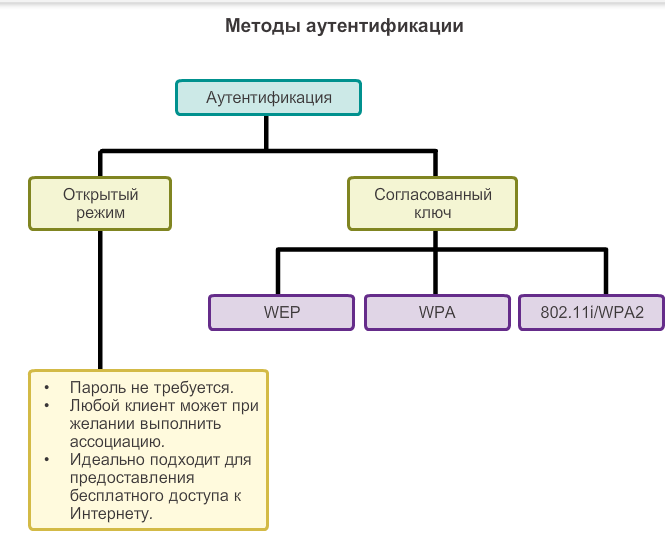

Хотя эти две функции отсеивают большинство пользователей, на самом деле ни сокрытие идентификатора SSID, ни фильтрация MAC-адресов не помешают умелому взломщику. Имена SSID легко обнаружить даже в том случае, если точки доступа не выполняют их широковещательную рассылку, а MAC-адреса можно подделать. Оптимальным способом защиты беспроводной сети является использование систем аутентификации и шифрования (см. рис. 1).

В исходном стандарте 802.11 представлено два типа аутентификации:

· Аутентификация открытой системы. Все беспроводные клиенты могут легко выполнить подключение, и такая система может использоваться только в тех случаях, когда безопасность не имеет особого значения (например, в местах, где предоставляется бесплатный доступ к Интернету — кафе, отели и удалённые расположения).

· Аутентификация согласованного ключа. Для аутентификации и шифрования данных, передаваемых между беспроводным клиентом и точкой доступа, предоставляет такие механизмы, как WEP, WPA или WPA2 . Однако для подключения пароль необходимо предварительно согласовать между сторонами.

На схеме на рис. 2 представлены краткие сведения о различных типах аутентификации.

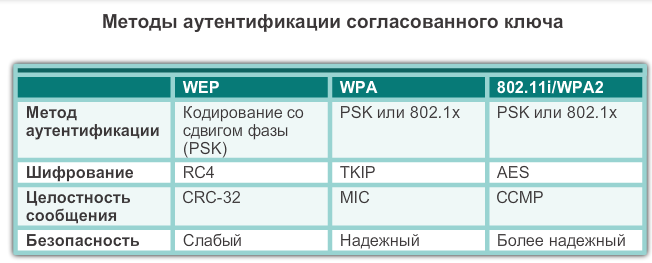

Методы аутентификации согласованного ключа

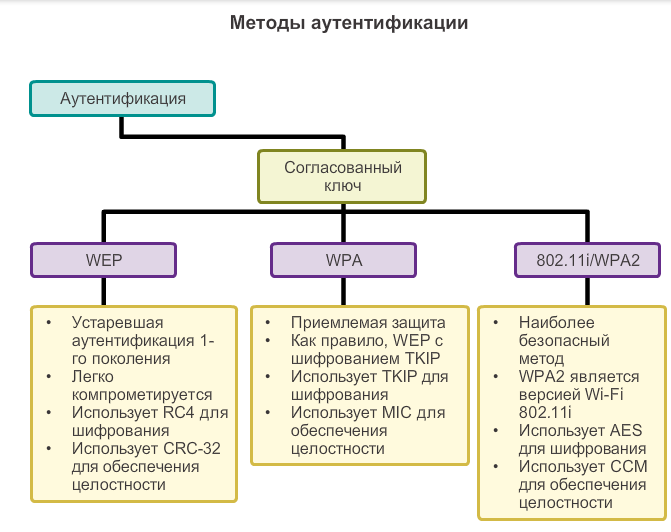

Как показано на рис. 1, доступны три варианта аутентификации согласованного ключа:

· Протокол шифрования беспроводной связи (WEP). Исходная спецификация 802.11, которая разработана для обеспечения конфиденциальности на уровне, сопоставимом с проводным подключением. Защита данных обеспечивается посредством метода шифрования RC4 с использованием статического ключа. Однако ключ никогда не изменяется при передаче пакетов, поэтому его достаточно легко взломать.

· Защищённый доступ к Wi-Fi (WPA). Стандарт Wi-Fi Alliance, который использует WEP, но обеспечивает защиту данных за счёт гораздо более надежного алгоритма шифрования с использованием временных ключей (TKIP). TKIP изменяет ключ для каждого пакета, поэтому его гораздо сложнее взломать.

· IEEE 802.11i/WPA2. Стандарт IEEE 802.11i является отраслевым стандартом безопасности беспроводных сетей. Версия Wi-Fi Alliance называется WPA2. 802.11i и WPA2 используют для шифрования усовершенствованный стандарт шифрования (AES). В настоящее время AES считается самым надежным протоколом шифрования.

Использовать WEP уже не рекомендуется. Общие ключи WEP показали свою несостоятельность, и, следовательно, их не следует использовать. Чтобы компенсировать слабые стороны общих ключей WEP, компании сначала пытались скрывать идентификаторы SSID и фильтровать MAC-адреса. Эти методы также оказались слишком ненадежными.

Ввиду ненадежности систем безопасности на основе WEP, в течение некоторого времени использовались промежуточные меры безопасности. Такие поставщики, как Cisco, стремясь удовлетворить повышенные требования в отношении безопасности, разработали собственные системы, одновременно пытаясь усовершенствовать стандарт 802.11i. В процессе развития стандарта 802.11i был создан алгоритм шифрования TKIP, который был связан с методом обеспечения безопасности Wi-Fi Alliance WPA.

Современные беспроводные сети всегда должны использовать стандарт 802.11i/WPA2. WPA2 является версией Wi-Fi стандарта 802.11i, следовательно, термины WPA2 и 802.11i зачастую являются взаимозаменяемыми.

С 2006 года все устройства, на которые нанесен логотип Wi-Fi Certified, сертифицированы для использования WPA2.

Примечание. В целях оптимизации производительности, сети Wireless-N должны использовать режим безопасности WPA2-Personal.

В таблице на рис. 2 показаны общие сведения о трех типах методов аутентификации согласованных ключей.

Методы шифрования

Шифрование используется для защиты данных. Если злоумышленник выполнил захват зашифрованных данных, он не сможет их расшифровать за короткий срок.

Стандарты IEEE 802.11i, Wi-Fi Alliance WPA и WPA2 используют следующие протоколы шифрования:

· Шифрование с использованием временных ключей (TKIP). TKIP является методом шифрования, который используется стандартом WPA. Он обеспечивает поддержку предыдущих версий оборудования сетей WLAN за счёт устранения исходных уязвимостей, характерных для метода шифрования 802.11 WEP. Он использует WEP, однако выполняет шифрование полезной нагрузки 2 уровня с использованием TKIP и выполняет проверку целостности сообщений в зашифрованном пакете, чтобы убедиться в том, что сообщение не используется несанкционированно.

· Усовершенствованный стандарт шифрования (AES). AES является методом шифрования, который используется стандартом WPA2. Этот метод является предпочтительным, поскольку соответствует отраслевому стандарту IEEE 802.11i. AES выполняет те же функции, что и TKIP, но обеспечивает значительно более надежный метод шифрования. Он использует протокол CCMP, который позволяет узлам назначения распознавать зашифрованные и незашифрованные биты, используемые несанкционированно.

Примечание. По возможности всегда следует выбирать WPA2 с AES.

|

из

5.00

|

Обсуждение в статье: Лекция 6. Безопасность беспроводных локальных сетей |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы