|

Главная |

Классификация нарушений передачи информации

|

из

5.00

|

Нормальная передача информации (рисунок 1.2 а)) в сетях с гарантируемым качеством обслуживания пользователей подразумевает выполнение трех этапов (рисунок 1.2 а)) [3, 4].

1. В плоскости менеджмента – формирование и корректировка баз данных (БД) о состоянии элементов сети. Конечным результатом функционирования данного этапа является формирование плана распределения информации на сети - расчет таблиц маршрутизации (ТМ) во всех узлах для каждой службы электросвязи.

2. В плоскости управления (стек протоколов сигнализации) - организацию маршрута между узлом – источником (УИ) и узлом – получателем (УП) в виде виртуального коммутируемого либо постоянного соединения (канала или тракта). Конечным результатом функционирования данного этапа является заполнение и обнуление таблиц коммутации (ТК).

3. В плоскости пользователя - непосредственная передача пользовательской информации.

При этом передача всех видов информации в сети (служебной – для формирования БД и ТК; пользовательской) осуществляется по своим отдельно выделенным виртуальным соединениям (каналам и трактам).

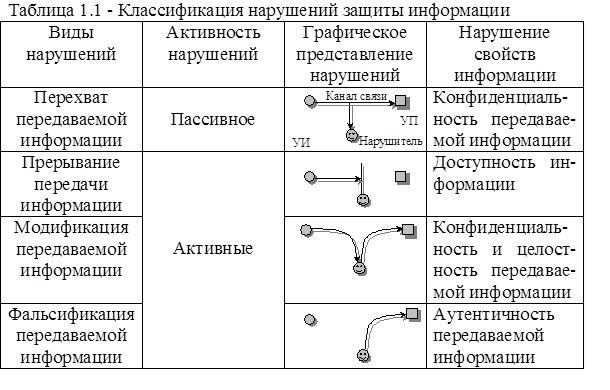

Под нарушением передачи информации будем понимать одну из ситуаций, которые могут быть организованы нарушителем (рисунок 1.3).

· Прерывание или разъединение (рисунок 1. 3. а)). Информация уничтожается или становится недоступной либо непригодной для использования. В этом случае нарушается доступность информации. Примером таких нарушений может быть воздействие нарушителя на элементы сети (линии связи (ЛС), узлы коммутации (УК), устройства управления, БД и так далее) с целью их уничтожения или приведение в нерабочее состояние.

· Перехват (рисунок 1. 3. б)). К информации открывается несанкционированный доступ. Нарушается конфиденциальность передаваемой информации. Примером такого типа нарушений является несанкционированное подключение к каналу связи.

· Модификация (рисунок 1. 3. в)). К информации открывается несанкционированный доступ с целью изменения информации. При этом нарушается конфиденциальность передаваемой информации и ее целостность. Целью такого типа нарушений является изменение информации, передаваемой по сети.

· Фальсификация (рисунок 1. 3. г)). Нарушитель выдает себя за источник информации. При этом нарушается аутентичность информации. Примером такого типа нарушений является отправка поддельных сообщений по сети.

Приведенные выше типы нарушений можно разделить на две группы:

q активные;

q пассивные.

К первой группе относятся:

· прерывание - нарушение доступности и конфиденциальности;

· модификация - нарушение целостности;

· фальсификация - нарушение аутентичности.

Данный тип нарушений имеет активный характер воздействия на элементы сети и передаваемую информацию. Основная цель этих нарушений состоит в изменении либо уничтожении потоков информации на сети.

К пассивным нарушениям относится перехват с целью получения передаваемой информации, ее анализа и использования в определенных целях.

Достаточно уверенно можно утверждать, что пассивные нарушения ставят своей конечной целью переход в группу активных нарушений.

Приведенная выше классификация нарушений защиты информации представлена в таблице 1.1.

Перечисленные виды нарушений могут иметь место, как в плоскости пользователя, так и в плоскостях управления и менеджмента (рисунок 1.2 б)). Причем, активные виды нарушений (прерывание, модификация и фальсификация) в плоскости менеджмента ведут к нарушениям либо уничтожению информации, хранимой в базах данных УК. В результате нарушаются таблицы маршрутизации и как результат – невозможность нормального функционирования плоскостей управления (сигнализации) и пользователя.

|

из

5.00

|

Обсуждение в статье: Классификация нарушений передачи информации |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы