|

Главная |

Применение криптосистемы с открытым ключом для аутентификации пользователя со стороны автономного объекта

|

из

5.00

|

На рисунке 2.11 представлена структура телекоммуникационной системы, состоящая из удаленного объекта и пользователя. Удаленный объект в автономном режиме выполняет некоторые функции, например, осуществляет сбор информации J. Через неопределенное время пользователь по каналу связи передает автономному объекту некоторое сообщение, например команду K – «Выйти на связь и передать собранную информацию J». Приведенную систему часто называют системой дистанционного управления объектом.

В подобных системах возникает задача аутентификации пользователя со стороны автономного объекта. Действительно, если не принять соответствующих мер по организации защищенного канала доступа к автономному объекту, то нарушитель, используя перехват сообщения K, может несанкционированно управлять автономным объектом.

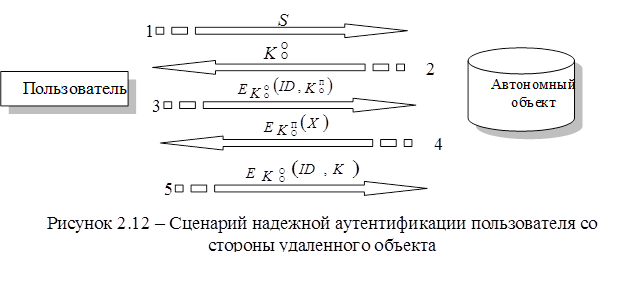

На рисунке 2.12 приведен сценарий, реализующий надежную аутентификацию пользователя со стороны автономного объекта, который содержит два этапа и состоит в выполнении следующих процедур.

1 Этап – предварительная настройка параметров объекта и пользователя. Данный этап выполняется один раз перед началом автономного функционирования объекта. Пользователь генерирует и размещает в оперативной памяти автономного объекта идентификатор ID и временной параметр  .

.

2 Этап: - сеанс связи пользователя с объектом:

1. Пользователь по открытому каналу связи посылает автономному объекту сигнал S, который приводит автономный объект в активное состояние – выйти на связь с пользователем.

2. Автономный объект генерирует сеансовую, связанную пару ключей  , включает таймер, фиксирует время начала сеанса

, включает таймер, фиксирует время начала сеанса  и передает пользователю свой открытый ключ

и передает пользователю свой открытый ключ  . Значения открытого

. Значения открытого  и секретного

и секретного  ключей имеют случайный характер.

ключей имеют случайный характер.

3. Пользователь генерирует свою сеансовую, связанную пару ключей  , значения которых тоже имеют случайный характер. Используя открытый ключ объекта, передает ему сообщение

, значения которых тоже имеют случайный характер. Используя открытый ключ объекта, передает ему сообщение  , содержащее общий идентификатор ID и свой открытый ключ

, содержащее общий идентификатор ID и свой открытый ключ  .

.

4. Автономный объект, используя свой секретный ключ  , дешифрирует принятое сообщение от пользователя

, дешифрирует принятое сообщение от пользователя  . По таймеру фиксирует время принятия сообщения

. По таймеру фиксирует время принятия сообщения  . Рассчитывает

. Рассчитывает  и принимает решение: если

и принимает решение: если  , то конец связи с пользователем. В противном случае проверяет: идентификатор ID, полученный в сообщении от пользователя, совпадает с собственным идентификатором? Если нет, то конец связи. Иначе – используя открытый ключ пользователя

, то конец связи с пользователем. В противном случае проверяет: идентификатор ID, полученный в сообщении от пользователя, совпадает с собственным идентификатором? Если нет, то конец связи. Иначе – используя открытый ключ пользователя  , передает ему сообщение

, передает ему сообщение  , содержащее запрос X на выполнение команды K, и фиксирует время

, содержащее запрос X на выполнение команды K, и фиксирует время  .

.

5. Пользователь:

·используя свой секретный ключ  , дешифрирует принятое сообщение

, дешифрирует принятое сообщение  ;

;

·используя открытый ключ объекта  , передает удаленному объекту сообщение

, передает удаленному объекту сообщение  , содержащее команду управления K и новый идентификатор, который будет использован в будущем сеансе связи (значение нового ID имеет случайный характер);

, содержащее команду управления K и новый идентификатор, который будет использован в будущем сеансе связи (значение нового ID имеет случайный характер);

·фиксирует в своей оперативной памяти значение нового идентификатора;

·уничтожает свою сеансовую пару ключей  и открытый сеансовый ключ объекта

и открытый сеансовый ключ объекта  .

.

6. Объект дешифрирует принятое сообщение. Рассчитывает  и принимает решение: если

и принимает решение: если  , то конец связи с пользователем. В противном случае размещает в оперативной памяти новый идентификатор ID, уничтожает свою пару ключей

, то конец связи с пользователем. В противном случае размещает в оперативной памяти новый идентификатор ID, уничтожает свою пару ключей  и выполняет команду K.

и выполняет команду K.

Таким образом, каждый сеанс связи пользователя с удаленным объектом характеризуется использованием «своих» сеансовых ключей и «своего» сеансового идентификатора. Значения данных параметров имеет случайный характер, что гарантирует надежную аутентификацию пользователя со стороны удаленного объекта.

Контрольные вопросы

1. Изобразите модель криптосистемы с одним ключом и поясните принцип ее работы.

2. Изобразите модель криптосистемы с одним ключом и участием центра распределения ключей и поясните принцип ее работы.

3. Изобразите модель криптосистемы с открытым ключом, обеспечивающей конфиденциальность передаваемой информации. Поясните принцип работы данной модели.

4. Изобразите модель криптосистемы с открытым ключом, обеспечивающей аутентификацию передаваемой информации. Поясните принцип работы данной модели.

5. Изобразите модель криптосистемы с открытым ключом, обеспечивающей конфиденциальность и аутентификацию передаваемой информации. Поясните принцип работы данной модели.

6. Перечислите основные требования, которым должны удовлетворять криптосистемы с открытым ключом.

7. Поясните, в чем состоит суть индивидуального публичного объявления открытых ключей пользователями?

8. Изобразите сценарий распределения открытых ключей с использованием публично доступного каталога открытых ключей.

9. Изобразите сценарий распределения открытых ключей с участием авторитетного источника открытых ключей.

10. Поясните, в чем состоит суть сертификации открытых ключей.

11. В чем суть простого распределения секретных ключей?

12. Поясните сценарий распределения секретных ключей с обеспечением конфиденциальности и аутентичности.

13. Изобразите сценарий применения криптосистемы с открытым ключом для аутентификации пользователя со стороны автономного объекта

14. Поясните, почему применение криптосистемы с открытым ключом гарантирует надежную аутентификацию пользователя со стороны автономного объекта,

|

из

5.00

|

Обсуждение в статье: Применение криптосистемы с открытым ключом для аутентификации пользователя со стороны автономного объекта |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы