|

Главная |

Графовая модель системы защиты КС с полным перекрытием. Критерий оценки защищенности КС.

|

из

5.00

|

Модель системы безопасности с полным перекрытием — это наиболее общая модель защиты автоматизированных систем, базирующаяся на том, что система безопасности должна иметь по крайней мере одно средство, обеспечивающее безопасность любого потенциального канала утечки информации.

Методика описания системы[править | править код]

Шаг 1. Полностью перечислить все объекты системы, подлежащие защите от воздействий нарушителя на информационную систему.

На данном этапе точно определяют каждую область, которая требует защиты. Так формируется набор объектов O.

Шаг 2. Полностью перечислить все возможные варианты действий злоумышленников, то есть указать все потенциальные угрозы информации.

С каждым объектом защиты, определенным на шаге 1, связывают действия, которые может совершить нарушитель, чтобы получить несанкционированный доступ к информации в системе. Так формируется набор угроз информационной безопасности T.

Шаг 3. Определить в количественном выражении меры соответствующей угрозы для каждого указанного ранее объекта.

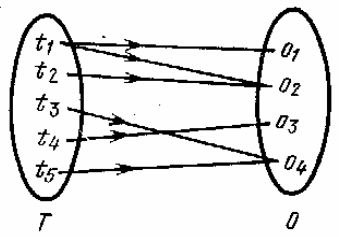

Каждая угроза, обозначенная на шаге 2, имеет вероятность появления, что и определяется на данном этапе. Таким образом, в результате образуется двухдольный граф, где ребро (ti,оj) обозначает, что угроза ti позволяет получить доступ к объекту оj. При этом следует помнить, что каждая угроза может подвергать опасности сразу несколько объектов, а также каждый объект может подвергаться воздействию нескольких угроз.

Шаг 4. Сформировать средства защиты информации в системе.

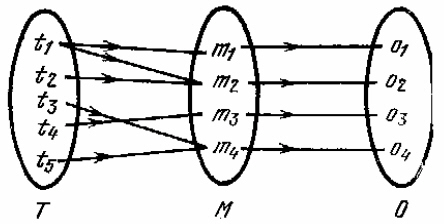

Цель средств защиты - создать барьер для доступа к информации по каждому ребру графа. Так формируется набор средств обеспечения защиты информации M. Одно и то же средство безопасности может защищать несколько объектов и противостоять нескольким угрозам.

Шаг 5. Определить в количественном выражении меры возможности противодействия. Если данные меры превышают уровень угрозы, то такая система защиты считается достаточной.

Двухдольный граф преобразуется в трехдольный за счет появления набора M. Набор M в некоторой мере обеспечивают сопротивление злоумышленным действиям. При этом в графе ребро (ti,oj) обозначает незащищенный объект. На данном этапе также определяют степень защищенности системы за счет сопоставления каждой дуге весового количественного коэффициента.

Недостатки[править | править код]

Данная модель имеет некоторые существенные недостатки:

1. На практике зачастую довольно сложно определить все пути злоумышленных действий по отношению к системе, что ухудшает адекватность результатов действий по данной модели;

2. Отсутствие ребра (ti,oj) не означает, что система полностью защищена;

3. Не учитываются затраты на защиту системы и получаемый от этого эффект.

В модели точно определяется каждая область, требующая защиты, оцениваются средства обеспечения безопасности с точки зрения их эффективности и их вклад в обеспечение безопасности во всей вычислительной системе.

Двудольный граф "угроза- объект".

Рис. 1.2. Двудольный граф "угроза- объект".

Трехдольный граф "угроза - средство безопасности - объект".

Рис. 1.3. Трехдольный граф "угроза - средство безопасности - объект".

Считается, что несанкционированный доступ к каждому из множества защищаемых объектов (ресурсов ИС) О сопряжен с некоторой "величиной ущерба" для владельца ИС, и этот ущерб может быть определен количественно.

С каждым объектом, требующим защиты, связывается некоторое множество действий, к которым может прибегнуть нарушитель для получения несанкционированного доступа к объекту. Потенциальные злоумышленные действия по отношению ко всем объектам o \in O формируют набор угроз ИБ Т. Каждый элемент множества угроз характеризуется вероятностью появления.

Множество отношений "объект-угроза" образуют двухдольный граф ( рис. 1.2), в котором ребро ( ti,оj ) существует тогда и только тогда, когда ti является средством получения доступа к объекту oj. Следует отметить, что связь между угрозами и объектами не является связью типа "один к одному" - угроза может распространяться на любое число объектов, а объект может быть уязвим со стороны более чем одной угрозы. Цель защиты состоит в том, чтобы "перекрыть" каждое ребро данного графа и воздвигнуть барьер для доступа по этому пути.

Завершает модель третий набор, описывающий средства обеспечения безопасности М, которые используются для защиты информации в ИС. В идеальном случае, каждое средство mk \in M должно устранять некоторое ребро ( ti,oj ). В действительности, mk выполняет функцию "барьера", обеспечивая некоторую степень сопротивления попыткам проникновения. Это сопротивление - основная характеристика, присущая всем элементам набора M. Набор М средств обеспечения безопасности преобразует двудольный граф в трехдольный ( рис. 1.3).

В защищенной системе все ребра представляются в форме ( ti,mk ) и ( mk,oj ). Любое ребро в форме ( ti,oj ) определяет незащищенный объект. Следует отметить, что одно и то же средство обеспечения безопасности может противостоять реализации более чем одной угрозы и (или) защищать более одного объекта. Отсутствие ребра ( ti,oj ) не гарантирует полного обеспечения безопасности (хотя наличие такого ребра дает потенциальную возможность несанкционированного доступа за исключением случая, когда вероятность появления ti равна нулю).

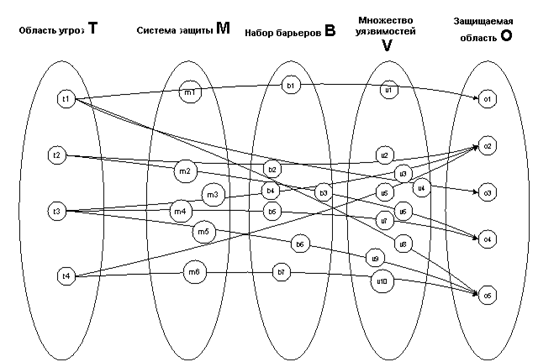

Далее в рассмотрение включается теоретико-множественная модель защищенной системы - система обеспечения безопасности Клементса. Она описывает систему в виде пятикортежного набора S={О,T,M,V,B}, где О - набор защищаемых объектов; Т - набор угроз; М - набор средств обеспечения безопасности; V - набор уязвимых мест - отображение ТxO на набор упорядоченных пар Vi=(ti,oj), представляющих собой пути проникновения в систему; В - набор барьеров - отображение VxM или ТxОxМ на набор упорядоченных троек bi=(ti,oj,mk) представляющих собой точки, в которых требуется осуществлять защиту в системе.

Таким образом, система с полным перекрытием - это система, в которой имеются средства защиты на каждый возможный путь проникновения. Если в такой системе \exists (t_{i},o_{j}) \in V, то \exists (t_{i},o_{j},m_{k}) \in В.

Далее производятся попытки количественно определить степень безопасности системы, сопоставляя каждой дуге весовой коэффициент.

Модель системы безопасности с полным перекрытием описывает требования к составу подсистемы защиты ИС. Но в ней не рассматривается вопрос стоимости внедряемых средств защиты и соотношения затрат на защиту и получаемого эффекта. Кроме того, определить полное множество "путей проникновения" в систему на практике может оказаться достаточно сложно. А именно от того, как полно описано это множество, зависит то, насколько полученный результат будет адекватен реальному положению дел.

|

из

5.00

|

Обсуждение в статье: Графовая модель системы защиты КС с полным перекрытием. Критерий оценки защищенности КС. |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы