|

Главная |

Обоснование выбора и настройка системы.

|

из

5.00

|

Для ответа на вопрос, какую же настройку предпочесть, следует учесть некоторые данные, приведённые в таблице. Согласно выбора ряда критериев динамически изменяется и сама структура ядра комплекса, позволяя определить параметры сети.

| № п/п | Название метода | Защищённость | Избыточность |

| 1 | Шифрование | Высокая | Низкая |

| 2 | Генерация трафика | Средняя | Наивысшая |

| 3 | Управление маршрутизацией | Средняя | Средняя |

| 4 | Цифровая сигнатура | Высокая | Средняя |

| 5 | Механизм управления доступом | Средняя | Высокая |

| 6 | Механизм целостности данных | Средняя | Высокая |

| 7 | Обмен аутентификацией | Высокая | Низкая |

| 8 | Подтверждение третьего лица | Низкая | Средняя |

Эти два параметра каждого из методов не позволяют составить полной картины о методе, однако на данном этапе дают возможность сформировать мнение о том, какими возможностями обладает тот или иной метод. Следует иметь в виду, что эти методы разрабатывались в разное время и поэтому некоторые хуже, некоторые лучше. Однако есть ещё ряд параметров, позволяющих использовать эти методы в различных ситуациях, однако я сознательно выделил те параметры, которые рассматриваются для данных условий рассматриваемой сети.

Другие характеристики методов в поставленных условиях нас интересовать не будут.

Теперь основной задачей остаётся выбор метода, на который следует настроить комплекс. Наиболее оптимальным сочетанием качества обладают шифрование и обмен аутентификацией. Порядок работы шифрования рассматривался ранее, а вот обмен аутентификацией будет рассмотрен ниже:

Аутентификация источника данных часто реализуется с помощью использования механизмов целостности, в сочетании с технологиями управления криптографическими ключами. Для приложений с групповой передачей цифровые сигнатуры могут обеспечить те же самые возможности. Аутентификация пользователей обычно реализуется с помощью паролей, но аутентификация реальных пользователей выходит за рамки справочной модели, так как люди-пользователи не просто процессы на прикладном уровне. Тем не менее, пароли также могут быть использованы для взаимной аутентификации процессов, хотя их использование довольно проблематично в среде открытых систем.

Аутентификация взаимодействующих сущностей реализуется с помощью процедуры двойного или тройного квитирования установления связи, аналогичной механизмам синхронизации последовательных номеров, используемым в некоторых протоколах. Одиночное квитирование обеспечивает только одностороннюю аутентификацию, и не может дать гарантий без синхронизации часов. Двойное квитирование может обеспечить

взаимную аутентификацию, но без взаимной уверенности в синхронизации часов. Тройное квитирование обеспечивает взаимную аутентификацию взаимодействующих процессов, при которой нет необходимости синхронизировать часы. И здесь, снова, аутентификация обычно полагается на механизмы

управления криптографическими ключами при ассоциировании аутентифицируемой сущности с ключом. Базовая аутентификация справочника в Х.500( Х.509) дает нам примеры одиночного, двойного и тройного квитирования при аутентификации с использованием технологий управления асимметричными ключами, хотя конкретные протоколы, описанные в этом стандарте содержат несколько небольших ошибок. Кроме того, одиночное и двойное квитирование включает передачу временных меток, и вытекающая из этого зависимость от синхронизации часов потенциально является проблемой в среде распределенных систем.

Из всего этого видно, что потребность аж в тройном квитировании не сможет не сказать отрицательно на работоспособности системы. Это, несомненно, даёт высокую защиту, однако такие манипуляции с данными могут загрузить даже 100 Мегабитную сеть и привести к постоянным коллизиям в среде передачи данных, что совсем не удовлетворяет нашим требованиям, в то время как шифрование просто изменяет до неузнаваемости исходные данные по псевдослучайному закону и передаёт их по сети как обычные пакеты информации без каких бы то ни было квитанций. Это, несомненно, повышает работоспособность сети, хотя есть и потери в фильтре доступа к передаваемой информации. Однако этот минус компенсируется необходимостью ключа на дешифрование у лица-получателя информации.

Таким образом, в качестве основной модели криптографической защиты данных будет использоваться шифрование данных в рамках WinCrypt.

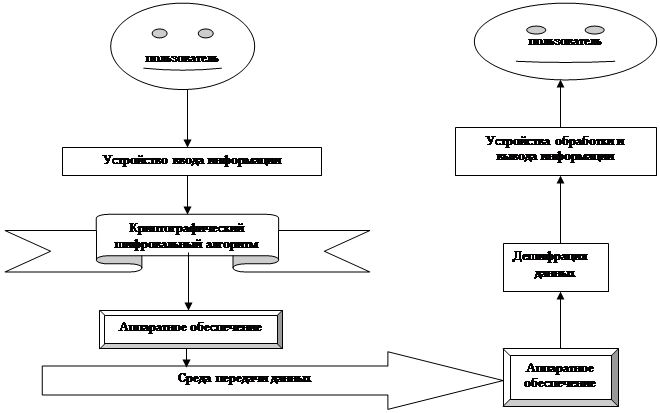

Рассмотрим схему взаимодействия данных:

|

|

из

5.00

|

Обсуждение в статье: Обоснование выбора и настройка системы. |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы