|

Главная |

Глава 2. Построение реляционной модели

|

из

5.00

|

В настоящее время преобладает технология реляционных баз данных. Она обеспечивает относительно простые средства представления данных и манипулирования ими. В реляционной базе данных все данные хранятся в таблицах. Названия сущностей станут заголовками таблиц, а атрибуты станут столбцами. Целостность данных в реляционной базе данных основывается на концепции ключей. Первичный ключ (PK) – это атрибут который можно использовать для уникальной идентификации таблицы. Так у таблицы “1” первичным ключом станет “id_M”, у таблицы “2” – “id-P”, у таблицы “3” – “id_N”, таблица “4” будет идентифицироваться атрибутом “id_C”. Внешний ключ (FK) – это атрибут, который существует в нескольких таблицах и является первичным ключом одной из этих таблиц. Связь проводим от первичного ключа одой таблицы до внешнего ключа другой таблицы. Реляционная модель представлена на Рис 2.

Рис. 2 - Реляционная модель

Глава 3. Нормализация

Нормализация – это процесс, позволяющий гарантировать эффективность структур данных в реляционной базе данных.

Первая нормальная форма требует, чтобы все значения полей были атомарными и все записи уникальными. Реляционная модель, представленная на Рис. 3.1, находится в первой нормальной форме.

Модель находится во второй нормальной форме, если она, во-первых, находится в первой нормальной форме; и, во-вторых, не содержит неключевых атрибутов, находящихся в частичной функциональной зависимости от первичного ключа. Исходя из определения, разбиваем таблицу “6” на две таблицы, вторую образовавшеюся таблицу назовем “8”. В таблице “6” у нас остался только один идентификатор “id_P”, значит, неключевые атрибуты зависят от всего первичного ключа. В таблице “22” нет неключевых атрибутов, значит, частичной зависимости быть не может. Таким же образом разбиваем таблицы “14”, “55” и “23”. Реляционная модель во второй нормальной форме представлена на Рис. 3.

Модель находится в третьей нормальной форме, если она находится во второй нормальной форме и не имеет транзитивных зависимостей. Транзитивная зависимость – это зависимость между неключевыми атрибутами. Таким образом, выделяем из таблицы “75” неключевые атрибуты “26” и “63”, которые находятся в зависимости, в отдельную таблицу “72”. Получаем модель в третьей нормальной форме, которая представлена на Рис. 4.

Рис. 3 – Вторая нормальная форма

Рис. 4 – Третья нормальная форма

Глава 4. Проектирование базы данных в ACCESS

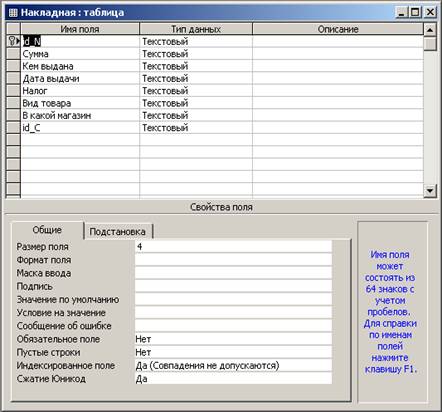

Microsoft Access – это СУБД предназначенная для хранения и поиска информации, её представления в удобном виде и автоматизации часто повторяющихся операций (рис. 5). Чтобы реализовать базу данных в access, надо ввести через режим конструктора свою модель. Для начала надо ввести название таблиц и всех их атрибутов. Здесь же задается тип данных и первичный ключ (рис. 6).

Рис. 5 – Таблицы в access

Рис. 6 – атрибуты таблицы “Накладная”

Затем представляем свою реляционную модель третей нормальной формы в схеме данных (рис. 7).

Рис. 7 – Схема данных

После этого вводим в таблицы данные и делаем запросы.

Глава 6. Проблемы информационной безопасности

Решение проблем информационной безопасности применительно к БД предусматривает использование как обычных – организационных и общетехнических мер, так и специфичных, обусловленных особенностями создания и эксплуатации баз данных. В частности, достоверность данных в любой момент времени представляется понятием целостности. В соответствии со спецификой структуры БД различают следующие виды целостности:

- по сущностям;

- по ссылкам;

- определяемые пользователем.

Для любых реляционных БД должно обеспечиваться безусловное следующих правил целостности:

Не допускается, чтобы какой-нибудь атрибут, участвующий в первичном ключе, принимал неопределенное значение.

Значение внешнего ключа должно быть либо равно значению первичного ключа цели, либо быть полностью неопределенным, то есть каждое значение атрибута, участвующего во внешнем ключе, должно быть неопределенным.

Для любой конкретной БД разработчиком должны быть дополнительно заданы правила, обеспечивающие:

- уникальность тех или иных атрибутов;

- ограничение диапазона изменения параметров;

- принадлежность переменных разрешенному набору значений.

В рамках выполнения курсовой работы следует оценить соответствие инфологической модели, построенных на ее основе таблиц и реализации БД требованиям целостности и предложить комплекс общетехнических и организационных мер, способствующих повышению ее информационной безопасности.

|

из

5.00

|

Обсуждение в статье: Глава 2. Построение реляционной модели |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы