|

Главная |

Схема информационных потоков, разрабатываемой подсистемы

|

из

5.00

|

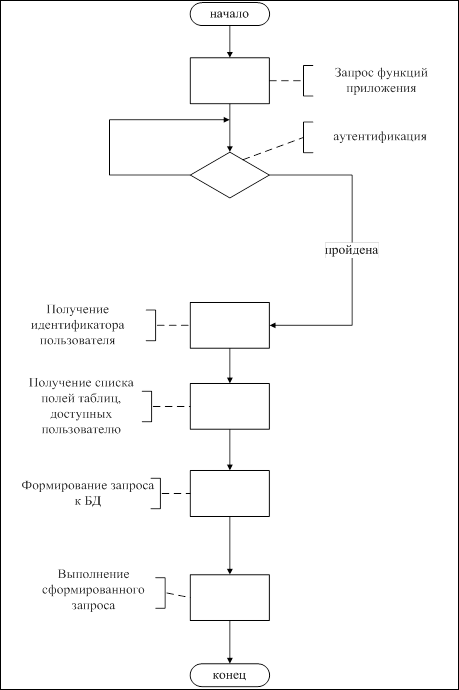

Схема безопасной обработки персональных данных конструктором запросов показана на рисунке 4. Опишем схему безопасной обработки персональных данных конструктором запросов.

Рисунок 4 - Схема безопасной обработки персональных данных.

Когда происходит запрос к какой-либо функции конструктора запросов, приложение создает временное представление таблиц персональных данных. К имени представления приписывается уникальный идентификатор, по которому экземпляр приложения узнает, что именно с этим представлением должен работать этот экземпляр конструктора запросов.

После создания временного представления происходит дешифрование полей, указанных в представлении при его формировании. Дешифрование происходит по ключу, хранящемуся в настройках приложения. Доступ к настройкам приложения из браузера запрещен.

Более привлекательный способ заключается в формировании временного представления таким образом, что при обращении к нему будет происходить дешифрование его полей.

После осуществления описанных шагов пользователь может конструировать запросы к персональным данным. Любое обращение будет идти не к шифрованным таблицам с персональными данными, а к временному представлению. Сформированный пользователем запрос проверяется на корректность, и если ошибок нет, запрос выполняется. Если есть ошибки, запрос не выполняется и в браузер выводится информация о типе ошибке и возможные решения. После выполнения сформированного запроса выводятся результаты его выполнения.

Схема создания временного представления для текущего пользователя

На рисунке 5 изображена структура создание временного представления для таблиц персональных данных позволяет повысить уровень защищенности обработки персональных данных, а так же поддерживать конфиденциальность этих данных. Так как временное представление не сохраняется в базе данных после окончания сеанса работы с ней, то злоумышленник не сможет получить данные представления, получаемые в расшифрованном виде.

Рисунок 5 – Схема создания временного представления

Поступающий запрос к какой-либо функции приложения должен идти от аутентифицированного пользователя. Если пользователь не аутентифицирован, он перенаправляется на страницу аутентификации.

После прохождения аутентификации в сеансе хранится уникальный идентификатор пользователя, который извлекается при доступе к какой-либо части конструктора запросов. По этому идентификатору необходимо получить список полей таблиц персональных данных, доступных текущему пользователю.

Когда список доступных текущему пользователю полей получен, происходит формирование запроса к серверу баз данных. Создается уникальное имя временного представления, формируется часть запроса, которая указывает на доступные поля таблиц персональных данных путем подстановки полученного списка полей. Уникальность имени временного представления осуществляется с помощью добавления префикса в виде полученного идентификатора пользователя к имени временного представления.

Сформированный запрос к СУБД выполняется и создается временное представление.

Конструктор отчёта

Конструктор отчёта реализует функции визуализации, выбранных, посредством запросов, различных данных.

В качестве базового формата представления данных выбран MS Excel 2003.

Конструктор отчёта представляет собой следующую структуру (Рисунок 6):

| «Заголовок отчёта» |

| «Заголовок группы 1» |

| «Заголовок группы 2» |

| -------- |

| Данные отчёта |

| «Окончание группы №…» |

| «Окончание группы 2» |

| «Окончание группы 1» |

| «Окончание отчёта» |

Рисунок 6 – Структура визуального представления отчёта

|

из

5.00

|

Обсуждение в статье: Схема информационных потоков, разрабатываемой подсистемы |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы