|

Главная |

Создание собственных контролируемых событий

|

из

5.00

|

Как бы часто не обновлялась база данных сигнатур атак или уязвимостей всегда проходит какое-то время между сообщением о новой атаке (уязвимости) и появлением сигнатуры для нее. Уменьшение этого интервала — одна из главных задач, стоящих перед эксплуатирующим систему обнаружения атак подразделением. Один из путей ее решения — создание своих собственных сигнатур. Решаться это может двумя способами — использованием специального языка описания атак (уязвимостей) или прямым заданием параметров атаки.

Механизм описания своих проверок, уязвимостей, атак ииных контролируемых событий является очень полезной возможностью для администраторов, отслеживающих уязвимости, описанные в Bugtraq и иных списках рассылки. Благодаря ей становится реальным быстро сформулировать новое правило и использовать его в своей сети. Однако следует заметить, что хотя данная возможность и является полезной, ее необходимость достаточно эфемерна. В своей практической деятельности мне не приходилось встречаться с организациями, которые могли бы себе позволить содержать целый штат (или одного сотрудника), занимающийся исследованиями в области новых проверок и уязвимостей (я не беру в расчет силовые ведомства и иные организации, работающие в области защиты информации). В российских компаниях, как правило, люди, отвечающие за обеспечение безопасности, не обладают глубокими познаниями в программировании. Кроме того, помимо написания новых правил на них "висит" еще много других задав (контроль деятельности пользователей, установка прав доступа, противодействие ПЭМИН и т. д.), и они просто не имеют времени для такой творческой работы, как создание новых правил [Лукацкий 6-99].

Р-ВЕST

P-BEST (Production-Based Expert System Toolset) — это экспертная система со своим собственным языком, которая позволяет описывать различные нарушения политики безопасности. Данная система была разработана Аланом Вайтхастом (Alan Whitehurst) и использовалась в системе MIDAS для обнаружения атак на сеть Dockmaster NCSC. Позже, по заказу DARPA, разработка была функционально расширена в лаборатории SRI и задействована в системах EDES и NIDES [Lindqvist l-99].

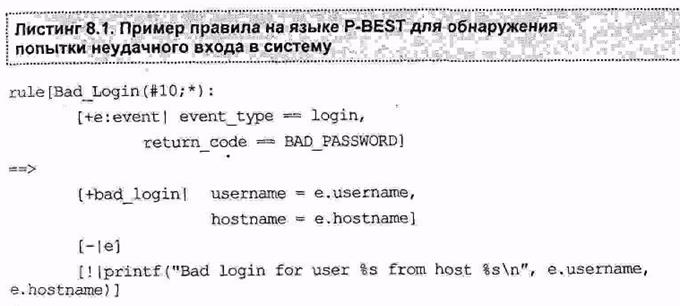

Язык описания атаки злоупотреблений, реализованный в оболочке P-BEST, достаточно прост и позволяет, при должной сноровке, быстро формализовать практически любые несанкционированные действия. Например, попытка неудачного входа в систему описывается всего 9-ю строками (листинг 8.1).

Первая строка указывает на название правила (Bad_Login), его приоритет (10) и разрешение многократного применения (*). Все последующие строки описывают сам факт неудачного входа в систему и механизм уведомления. Кроме того, вырабатываемые правила могут быть легко интегрированы с языком С, что делает возможности P-BEST практически безграничными. За более чем 10 лет своего существования экспертная оболочка P-BEST была интегрирована с различными системами обнаружения атак, в т.ч. и с системой EMERALD, позволяющими идентифицировать атаки и злоупотребления для ОС Multics и Unix (SunOS, Solaris, FreeBSD и Linux).

N-Code

Интерпретируемый язык N-Code был разработан для системы NFR и позволяет определять реакцию на различные события, которые могут заинтересовать администратора безопасности или администратора сети. Например, помимо атак с помощью данного языка могут быть описаны следующие аспекты:

q Интенсивность почтового трафика;

q сетевая статистика (число пакетов, передаваемых по протоколам ICME, ARP и др.);

q обращения к сетевым сервисам.

Таким образом, язык N-Code может быть использован не только в плане обнаружения атак, но и для многих других сторон сетевого взаимодействия которые могут быть интересны сотрудникам отделов защиты информации и управлений информатизации [NFR 1-99, NFR 2-99].

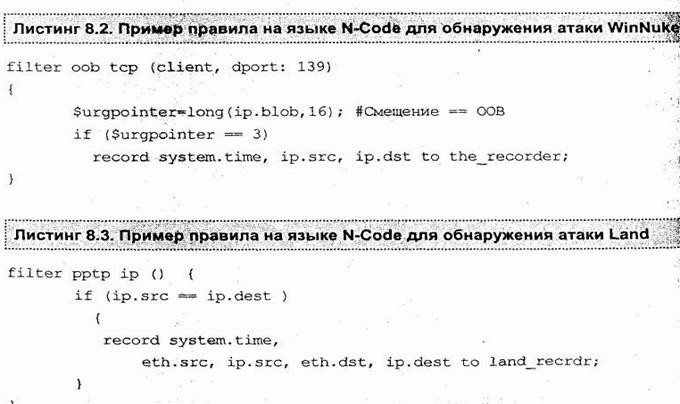

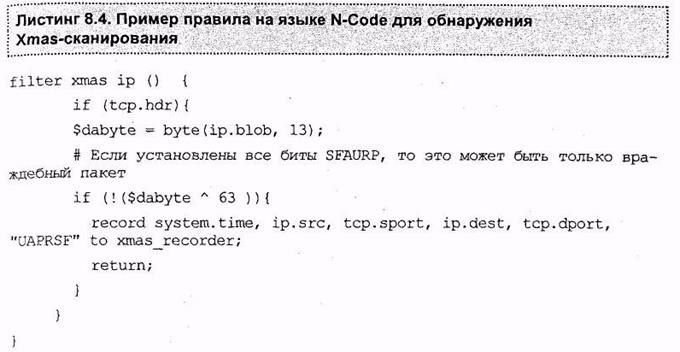

В язык N-Code помимо стандартных переменных, процедур, списков встроены также специальные структуры данных, полностью описывающие форматы сетевых пакетов для различных протоколов. Например, можно напрямую обращаться к адресу источника IP-пакета, указывая всего один параметр ip.src. Всю обработку, включая разбор фрейма Ethernet и выделение полного Source Address из заголовка IP-пакета, осуществляет модуль интерпретаций, реализованный в системе NFR. Это позволяет компактно задавать правила для обнаружения тех или иных событий. В листингах 8.2—8.4 представлены характерные примеры.

|

из

5.00

|

Обсуждение в статье: Создание собственных контролируемых событий |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы