|

Главная |

Enterprise Security Manager

|

из

5.00

|

Система анализа защищенности Enterprise Security Manager, работающая на уровне операционной системы, предназначена для контроля и сравнения текущих настроек, влияющих на защищенность узла, с эталонными значениями (рис. 8.34). Данная система также использует трехуровневую схему "агент - сервер управления - консоль", а агенты ESM функционируют под управлением большого числа операционных систем: Unix, Windows NT, NetWare, VMS и т. д.

NetRecon

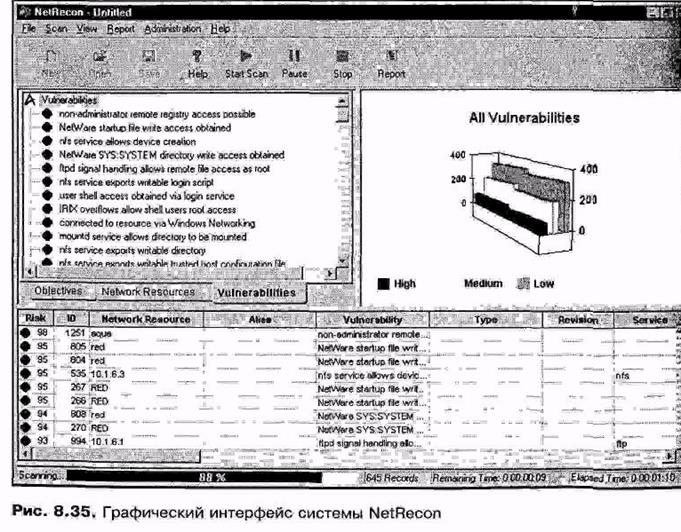

Система анализа защищенности NetRecon, функционирующая под управлением операционных систем компании Microsoft, проводит дистанционный поиск сетевых уязвимостей на различных узлах корпоративной сети и во многом схожа с системой Cisco Secure Scanner (рис. 8.35). Одним из достоинств NetRecon является возможность загрузки данных, получаемых в результате анализа, для его продолжения, в систему ESM, а также для корреляции данных и генерации отчетов.

У рассматриваемой системы существует одна особенность, которая затрудняет ее эффективное использование — наличие параметра "время проверки” при задании шаблона сканирования. Выполнение одних и тех же проверок, нов течение разного времени, приводит к различным результатам. Таким образом, администратору безопасности приходится выбирать (особенно в начале эксплуатации NetRecon, когда администратор еще не имеет практического опыта работы с этой системой) максимально возможное значение этого параметра, чтобы не пропустить нечто важное.

Retriever и Expert

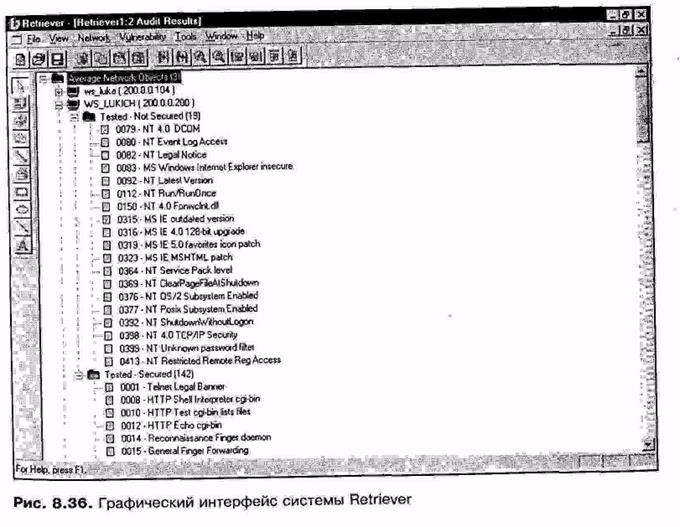

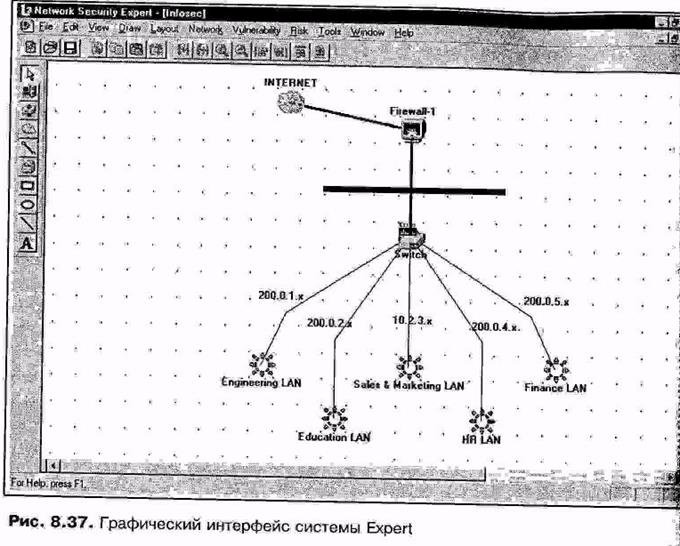

О системе Retriever, приобретенной Symantec вместе с компанией L3, говорить много не приходится, т.к. этот продукт является прямым конкурентом системы NetRecon. Поэтому можно ожидать, чтоэти два продукта будут интегрированы в один (если вообще останутся в линейке решений, предлагаемых компанией Symantec). Кроме того, многие функции системы Retriever уже встроены в более мощную систему компании L3 — Expert, которая помимо поиска уязвимостей проводит и анализ риска корпоративной сети. Одним из достоинств систем Retriever и Expert является удобный графический интерфейс (рис. 8.36, 8.37), с помощью которого возможно построение карты сети, ранжирование критичности обнаруженных устройств, а также их классификация по типам (компьютер, маршрутизатор, принтер и т. д.). Данная возможность существенно облегчает работу администраторов безопасности по инвентаризации и систематизации защищаемых и контролируемых объектов.

Computer Associates

Компания Computer Associates (http://www.cai.com)предлагает большой спектр средств обнаружения атак, из которых наибольшую известность получила система eTrust IDS, ранее известная как SessionWall-3 й прошедшая тернистый путь от своего разработчика, компании Abirnet, минуя других владельцев — МЕМСО Software и PLATINUM.

Помимо eTrust IDS компания СА предлагает:

q систему анализа журналов регистрации eTrust Audit;

q систему контроля мобильного кода eTrust Content Inspection;

q систему анализа защищенности eTrust Policy Compliance.

ETrust IDS

Данная система обнаружения атак состоит из нескольких компонентов:

q eTrust Intrusion Detection — сенсора системы обнаружения атак, отвечающего за обнаружение атак;

q eTrust Intrusion Detection Agent — агента, устанавливаемого на сенсор системы обнаружения атак и несущего ответственность за сбор сигналов тревоги от сенсора и передачу их на консоль управления;

q eTrust Intrusion Detection Central — системы сбора, сортировки и отображения сообщений от агентов eTrust;

q eTrust Intrusion Detection Log View — системы управления журналами регистрации сенсоров eTrust;

q eTrust Intrusion Detection Report Viewer— системы отображения отчетов на основе информации, получаемой от сенсоров.

Систему eTrust IDS трудно назвать классическим средством обнаружения атак на уровне сети. Скорее — это система мониторинга трафика, которая в качестве одного из компонентов включает в себя и модуль обнаружения сетевых атак, который вряд ли сравнится даже со свободно распространяемыми продуктами. Помимо обнаружения некоторых сетевых атак eTrust IDS может:

q контролировать доступ пользователей к конкретным серверам Internet;

q контролировать доступ пользователей, использующих определенные сетевые протоколы;

q распознавать враждебный мобильный код Java и ActiveX;

q обнаруживать вирусы в почтовом трафике и т.д.

Как уже не раз упоминалось, попытка совместить в одном продукте сразу несколько разнородных функций ни к чему хорошему не приводит. Однако, если в организации не хватает средств на приобретение высокоэффективной системы обнаружения атак, антивирусного пакета, системы контроля доступа деятельности пользователей в Internet и т. д., то, возможно, именно eTrust IDS является неплохим выбором.

Network Associates

Компания Network Associates была организована в процессе слияния компаний McAfee Associates и Network General. Как уже упоминалось выше, NAI вела достаточно агрессивную политику, скупая различные фирмы, занимающиеся информационной безопасностью (Dr.Solomon, T1S, Secure Networks, PGP и т. д.). Однако такая политика себя не оправдала, что привело к существенному снижению стоимости акций компании за последний год (более чем в 3 раза). За указанный период Network Associates покинуло ее руководство, а также некоторые известные сотрудники, например, Фил Циммерман — разработчик системы PGP.

В области обнаружения атак и анализа защищенности компания NAI предлагает три продукта, которые, аналогично Cisco Systems, были куплены при приобретении более мелких производителей. В самом начале своего существования компания Network Associates предлагала пользователям систему, обнаружения атак на уровне сети CyberCop Network 1.0, которая была создана Network General (разработчиками программы Sniffer) на основе технологии обнаружения атак, лицензированной у компании WheelGroup. После покупки Cisco компании WheelGroup первая отказалась возобновлять лицензионное соглашение, и, на сегодняшний день, Network Associates больше не предлагает CyberCop Network.

Однако название CyberCop прижилось и теперь оно используется для всех продуктов обнаружения атак и анализа защищенности. С покупкой компании Secure Networks NAI приобрела систему анализа защищенности ВaiKs и переименовала ее в CyberCop Scanner (рис. 8.38).

Также NAI предлагала раньше систему анализа журналов регистрации CyberCop Server, функционирующую под управлением ОС Solaris и Windows NT. Позже, с учетом наработок компании TIS и ее семейства Stalker система CyberCop Server была переименована в CyberCop Monitor — гибридное решение, обнаруживающее атаки на уровне сети и уровне конкретного узла сети. И, наконец, компания NAI является одним из немногих производителей, которые предлагают коммерческую обманную систему. Это система CyberCop Sting.

CyberCop Monitor

CyberCop Monitor по принципу проектирования схожа с RealSecure Server Sensor, т.к. позволяет обнаруживать атаки путем анализа журналов регистрации и сетевого трафика. Однако в отличие от RealSecure, у CyberCop Monitor отсутствует аналогичный спектр вариантов реагирования. В текущей версии таких вариантов всего три — регистрация события в базе данных, посылка уведомления по электронной почте и всплывающие окна. Отображения в реальном масштабе времени в системе CyberCop Monitor пока нет.

CyberCop Scanner

Система CyberCop Scanner является достаточно мощным продуктом, и еще в конце 1999 года считалась одним из основных конкурентов системы Internet Scanner компании ISS. Однако вследствие описанных выше проблем со cменой руководства и оттоком персонала данная разработка потеряла свои лидирующие позиции в мире, но по инерции еще остается известной в России.

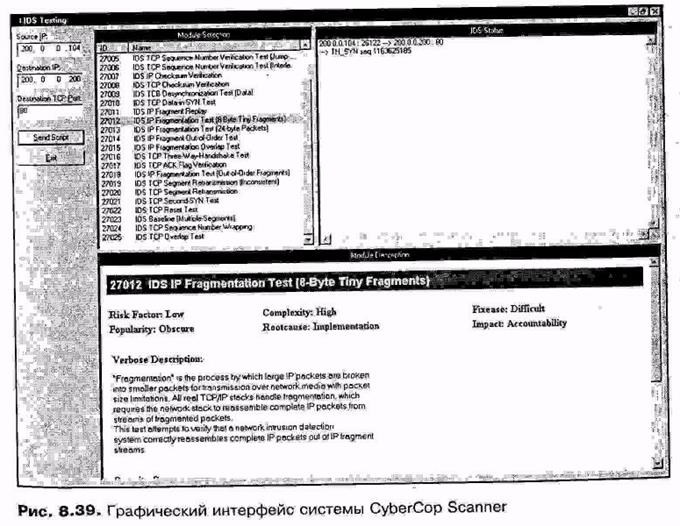

К достоинствам рассматриваемой системы можно отнести возможность создания своих собственных проверок с помощью подсистемы CASL, описанной выше, а также наличие проверок систем обнаружения атак, функционирующих на уровне сети (рис. 8.39).

CyberCop Sting

Система CyberCop Sting уже была подробно описана в главе 6.

NFR Security

|

из

5.00

|

Обсуждение в статье: Enterprise Security Manager |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы