|

Главная |

Эксплуатация систем обнаружения атак

|

из

5.00

|

Наиболее часто фиксируемые нарушения системы защиты корпоративной сети связаны с неправильной конфигурацией защитных средств. Статистика 1999 года, собранная ICSA, демонстрирует, что до 70% всех межсетевых экранов уязвимы из-за несоответствующей конфигурации или установки. Аналогию можно провести и с системами обнаружения атак, хотя такой статистики нет. Если проанализировать различные публикации (в том числе и зарубежные), посвященные системам обнаружения атак, то можно заметить, что они фактически не затрагивают такую тему, как использование систем обнаружения атак на практике. Однако, как показывает опыт, эти вопросы вызывают живой интерес у специалистов. В данной главе я попытался рассмотреть наиболее важные аспекты, связанные с практикой применения систем обнаружения атак. И хотя в каждой организации своя специфика эксплуатации этих средств, можно выделить несколько основных общих "горячих точек", которые присущи всем без исключения заказчикам.

Необходимо сразу отметить, что многие аспекты, описываемые ниже, касаются в основном систем обнаружения атак (в том числе и систем анализа защищенности), функционирующих на уровне сети. Однако и при реализации других подходов, используемых при обнаружении атак, советы, содержащиеся вэтой главе, не будут лишними.

Выбор узла для системы обнаружения атак на уровне сети

Итак. Пусть, следуя положениям главы 8, была выбрана система обнаружения атак, для которой, согласно требованиям предыдущей главы, было определено место установки. Теперь перед сотрудниками отдела защиты информации (или информатизации) встает задача приобретения системы обнаружения атак, подбора программной или аппаратной платформы для нее (только для сетевых систем обнаружения атак), настройки и конфигурирования оборудования и программного обеспечения и т. д.

Выбор платформы

Система обнаружения атак уровня сети, не интегрированная в сетевое оборудование (как, например, Cisco Catalyst 6000 IDS Module), может функционировать на двух типах аппаратных платформ:

q обычном универсальном компьютере;

q специализированном компьютере (security appliance).

Первое решение наиболее часто встречается в настоящее время и на первый взгляд более привлекательное. Это связано с тем, что по мнению многих для его применения достаточно только приобрести программное обеспечение системы обнаружения атак и установить на любой компьютер, имеющийся в организации. Однако на практике далеко не всегда можно найти свободный компьютер, да еще и удовлетворяющий достаточно высоким требованиям по системным ресурсам. Поэтому одновременно с приобретение программного обеспечения приобретается и компьютер для его установки. Потом следует процесс инсталляции на компьютер операционной системы и ее настройка, что также требует времени и оплаты работы установщиков. И только поверх ОС накладывается и настраивается программное обеспечение системы обнаружения атак. Это значит, что, использование обычной "персоналки" далеко не так просто, как кажется на первый взгляд. Именно поэтому в последние годы стали получать распространение специализированные решения, называемые security appliance. Они поставляются как специальные программно-аппаратные комплексы, работающие под управлением специализированных или обычных операционных систем (как правило на базе FreeBSD или Linux), "урезанные" для выполнения только заданных функций. Эти продукты имеют ряд достоинств, описанных ниже.

q Простота внедрения в технологию обработки информации.Поскольку любое такое устройство приобретается уже с предустановленной и настроенной операционной системой и защитными механизмами, необходимо только подключить его к сети, что не займет больше нескольких минут. И хотя некоторая "подгонка" все же требуется, время, затрачиваемое на нее, существенно меньше, чем в случае установки и настройки системы обнаружения атак "с нуля".

q Производительность.За счет того, что из операционной системы исключаются все "ненужные" сервисы и подсистемы, устройство работает более эффективно с точки зрения производительности и надежности.

q Отказоустойчивость и высокая доступность.Встраивание системы обнаружения атак в специальное устройство позволяет реализовать механизмы обеспечения не только программной, но и аппаратной отказоустойчивости и высокой доступности. Такие устройства относительно легко объединяются в кластеры.

q  Сосредоточение на защите.Решение лишь задач обеспечения сетевой безопасности не приводит к трате ресурсов на выполнение других функций, таких как маршрутизация и т. п. Обычно попытка создать универсальное устройство, направленное на отстрел нескольких зайцев одним зарядом, ни к чему хорошему не приводит.

Сосредоточение на защите.Решение лишь задач обеспечения сетевой безопасности не приводит к трате ресурсов на выполнение других функций, таких как маршрутизация и т. п. Обычно попытка создать универсальное устройство, направленное на отстрел нескольких зайцев одним зарядом, ни к чему хорошему не приводит.

На сегодняшний день такие комплексы предлагаются многими производителями.

q Cisco Systems — Cisco Secure IDS 4210 Sensor и Cisco Secure IDS 4230 Sensor (рис. 10.1).

Рис. 10.1.Cisco Secure IDS

q Internet Security Systems — RealSecure for Nokia (рис. 10.2).

q Intrusion.com — SecureCom 8000 (рис. 10.3).

q NFR — NFR Intrusion Detection Appliance на базе оборудования Generic, Dell или Hewlett Packard (рис. 10.4).

q Axent — VelociProwler Intrusion Detection Appliance. К сожалению, приходится констатировать, что после покупки Axent компанией Symantec, последняя отказалась (на момент написания книги) от поставок этого решения и сосредоточила свое внимание на программно-аппаратном межсетевом экране VelociRaptor, использующем в качестве аппаратной платформы Cobalt.

q Anzen — Anzen Flight Jacket Appliance на базе IBM Netfinity (pиc. 10.5).

q Enterasys Networks — Dragon Appliance на базе Intel NetStructure Appliance.

В отчете, опубликованном независимой консалтинговой компанией Garter Group в июне 1997 года, предсказывается, что к 2002 году 80% компаний с доходами от 20 до 200 миллионов долларов выберут именно специализированные решения, а не универсальные. Основная причина такого выбора – обеспечение такого же высокого уровня защиты, как и в программных вариантах, но за меньшие деньги. И второй побудительный фактор — простота и легкость интеграции программно-аппаратных решений в корпоративную систему. К концу 90-х годов эти разработки стали более активно продвигаться производителями в т.ч. и на российском рынке. В частности, к моменту написания книги в России предлагались программно-аппаратные комплексы компаний Cisco Systems и Internet Security Systems.

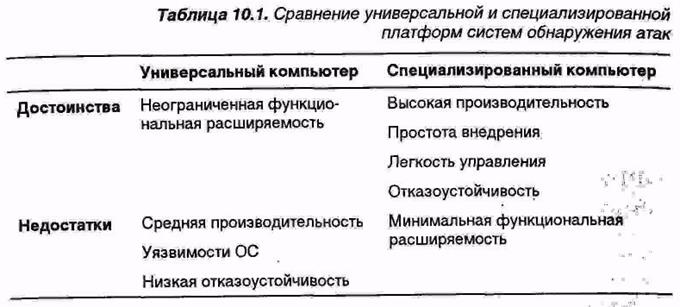

Однако сразу необходимо отметить, что для большинства российских компаний (особенно небольших) программно-аппаратные средства защиты все же пока еще очень дороги, несмотря на указанные выше достоинства (сведенные в табл. 10.1 вместе с недостатками). Связано это с тем, что многие организации не приобретают компьютер специально для систем защиты, а пытаются использовать уже существующее (как правило, устаревшее) оборудование. Кроме того, развитие «компьютерного пиратства» обусловило то, что и программное обеспечение на эти компьютеры ставится нелицензионное. Ну, и, наконец, стоимость оплаты труда отечественных специалистов на порядок ниже, чем за рубежом. Все это приводит к тому, что в России основной упор делается именно на программные решения, несмотря на то, что программно-аппаратные комплексы считаются более эффективными. Остается надеяться, что со временем ситуация изменится в лучшую сторону [Лукацкий 8-00].

Нельзя не сказать, что специализированный компьютер — это не то же самое, что маршрутизатор с функциями обнаружения атак (такой как роутер Cisco Systems с Cisco Secure Integrated Software). У производителя маршрутизаторов приоритетной задачей всегда является оптимизация процесса и повышение скорости распределения трафика. И только затем он пытается реализовать функции защиты. Поэтому, делая выбор между маршрутизацией и защитой, разработчик всегда склоняется в пользу маршрутизации. Как показывает практика, использование защитных механизмов на маршрутизаторах существенно снижает их производительность. Либо же защитные функции ограничены: по такому принципу построена система обнаружения атак Cisco Secure Integrated Software, которая в отличие от своего "старшего брата" Cisco Secure IDS идентифицирует только 59 наиболее распространенных атак.

|

из

5.00

|

Обсуждение в статье: Эксплуатация систем обнаружения атак |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы