|

Главная |

Инсталляция и развертывание

|

из

5.00

|

Инсталляция системы обнаружения включает в себя несколько шагов. Если система обнаружения атак представляет собой исключительно программное решение (например, RealSecure Network Sensor или Cisco Secure Scanner), процесс инсталляции состоит из двух этапов:

q инсталляции и настройки операционной системы;

q установки программного обеспечения системы обнаружения атак.

В случае программно-аппаратной реализации (такой как Cisco Secure ID или RealSecure for Nokia) эти шаги уже выполнены (или должны быть и выполнены) поставщиком или производителем, и можно сразу переходить к настройке системы обнаружения атак. Особняком стоят системы, интегрированные в сетевое оборудование, такие как Cisco Catalyst 6000 IDS Моdule или Cisco Secure Integrated Software, т.к. в первом случае (аппаратное решение) необходима настройка самого Catalyst 6000 и его операционной системы, а во втором (программное решение) — настройка ОС не требуется.

Рассмотрим этапы конфигурирования операционной системы на примере ОС Windows NT [ISS 1-98]. Необходимо отметить, что данные этапы в основном предназначены для систем обнаружения атак, функционирующих на уровне сети, поскольку для систем, работающих на более высоких уровнях, приходится довольствоваться тем состоянием, которое существует и на котором основан контролируемый узел.

1. Установка операционной системы Windows NT в соответствии с системными требованиями, предъявляемыми к системе обнаружения атак.

2. Установка необходимых обновлений (Service Pack, HotFix и Patch).

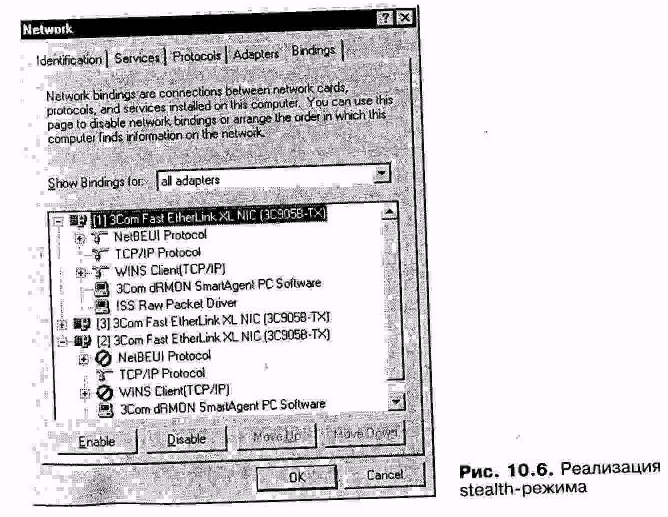

3. Конфигурирование сетевых интерфейсов, которое включает "отвязку" от сетевой карты, осуществляющей "прослушивание" сетевого трафика, всех протоколов (в том числе и IP). Это позволит реализовать stealth-режим (рис. 10.6). Второй адаптер, сопрягаемый с консолью управления, должен поддерживать только протокол взаимодействия с консолью. Как правило, этим протоколом является TCP/IP. Однако некоторые системы, например, System Scanner для NetWare, используют протокол IPX/SPX, a Enterprise Security Manager еще и DECnet. Все остальные протоколы (WINS, IPX и т. д.) должны быть отключены. Необходимо помнить, что если на сетевом сенсоре сетевая карта всего одна, то ни в коем случае недопустим stealth-режим, поскольку тогда сенсор в принципе не сможет взаимодействовать с внешним миром. При инсталляции системы анализа защищенности уровня сети дополнительная настройка сетевых карт не требуется.

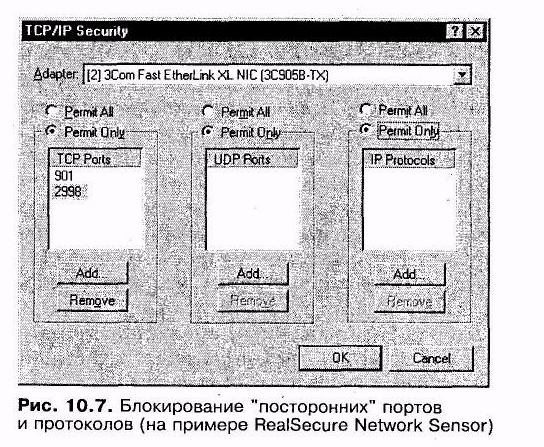

4. Для защиты узла с сетевым сенсором необходимо сделать доступными только сетевые протоколы, порты и сервисы, используемые системой обнаружения атак. Все прочие сетевые сервисы на хосте должны быть блокированы. Реализуется это с помощью последовательности Control Panel | Network | TCP/IP | Properties | Advanced | TCP/IP Security(рис. 10.7). Выполнить указанную последовательность действий необходимо для каждого сетевого адаптера, установленного на узле.

5. Отключение ненужных сервисов операционной системы. ОС Windows по умолчанию инсталлируется со следующими активными сервисами:

• Alerter;

• ClipBook Server;

• Computer Browser;

• Directory Replicator;

• Event Log;

• Messenger;

• Net Logon;

• Network DDE;

• Network DDE DSDM;

• NT LM Security Support Provider;

• Remote Procedure Call (RPC) Locator;

• Remote Procedure Call (RPC) Service;

• Schedule;

• Server;

• Spooler;

• UPS;

• Workstation.

В дополнение к компонентам, встроенным по умолчанию, в диалоговом окне Servicesмогут быть перечислены другие сервисы, которые уже установлены на данном компьютере. Как правило, эти сервисы могут быть отключены, несмотря на то, что потребность в конкретных средствах в значительной степени зависит от того, каким образом будет осуществляться дистанционное (удаленное) управление узлом с установленным сетевым сенсором. Непосредственно для системы обнаружения атак может понадобиться только сервис Event Log, отвечающий за работу с системным журналом регистрации, и планировщик Schedule, отвечающий за запуск процессов, сервисов и программ по расписанию. Например, система анализа защищенности с помощью Schedule может запускаться в автоматическом режиме. В случае наличия источника бесперебойного питания также может понадобиться сервис UPS.

6. Защищенность ОС Windows NT может быть существенно укреплена путем удаления ненужных учетных записей и соответствующим управлением учетной записью администратора системы обнаружения атак и узла. Кроме того, могут быть внесены изменения в системный реестр, которые увеличат защищенность процедур входа в систему и завершения работы, а также помогут контролировать сетевой доступ к информации о компьютере. В том случае, если администрирование узла, на котором установлена система обнаружения атак, осуществляется управлением автоматизации, а полномочия в отношении системы обнаружения атак находятся в компетенции управления безопасности, то необходимо разделять эти учетные записи.

7. Обычно пользователь может выключить компьютер, запуская Windows NT без процедуры подключения к системе путем выбора Shutdownв диалоговом окне Logon.Чтобы заблокировать эту возможность, необходимо скорректировать значение параметра shutdownwithoutLogon ключа системного реестра HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ WindowsNT \ CurrentVersion\Winlogon.

8. По умолчанию ОС Windows NT кэширует учетную информацию пользователя, который подключился к системе, что облегчает его доступ к другим компьютерам сети и ускоряет процесс аутентификации на них. Но т.к. узел с сетевым сенсором является выделенным узлом (нередко с отсутствием монитора и клавиатуры), эта функция является излишней, и ее лучше отключить, что реализуется посредством изменения значения параметра CachedLogonsCount ключа системного реестра HKEY_LOCAL_MACHINE \ Software \ Microsoft \ WindowsNT \ CurrentVersion \ Winlogon.

9. Следующим шагом является ограничение возможности анонимного подключения пользователей к узлу с установленным сетевым сенсором. Это также осуществляется путем изменений в системном реестре коррекцией значения параметра RestrictAnonymous ключа HKEY_LOCAL_MACHINE\SYSTEM\System\ CurrentControlSet\Control\LSA.

10. Затем следует настроить права доступа к файлам и каталогам систем обнаружения атак, а также к файлам и каталогам операционной систем и запретить совместное использование ресурсов (sharing).

11. Последним этапом повышения защищенности операционной системы

является включение регистрации важных событий на узле с сенсором

системы обнаружения атак.

12. Если узел с системой обнаружения атак использует специальные режимы функционирования (RAID-массив, резервные сетевые карты, кластерная конфигурация и т. д.), они должны быть соответствующим образом настроены до инсталляции системы обнаружения атак.

13. Если возникает такая потребность, то после или в процессе настройки

операционной системы осуществляется конфигурация ее компонентов

(драйверов сетевых адаптеров, стримера и т. д.).

Прежде чем начнется установка программного обеспечения системы обнаружения атак, уместно скопировать все используемое программное обеспечение на один носитель (например, диск CD-ROM), чтобы в случае необходимости быстро получить доступ к дистрибутивам ОС и системы обнаружения атак, а также ко всем обновлениям. После полной установки ОС задокументируйте все осуществленные действия, в т. ч. необходимо провести контроль целостности файлов ОС. Это даст возможность в случае возникновения нештатных ситуаций быстро понять и идентифицировать их причину. Только после выполнения указанных шагов можно начинать инсталляцию системы обнаружения атак.

До того, как запустить этот процесс, результатом которого будет размещение системы обнаружения атак в уготованном для нее месте, желательно провести предварительную "рекогносцировку" – установку необходимого программного и аппаратного обеспечения. Это позволит проверить наличие всех необходимых компонентов и если что-то отсутствует, останется время для приобретения недостающих элементов до начала развертывания си мы обнаружения атак в "боевых" условиях. Этот же шаг поможет вам определить "подводные камни", которые могут встретиться в процессе инсталляции и развертывания. Особенно последнее замечание касается так называемых OEM-версий операционных систем (как правило, компании Microsoft), в которые производителями (Compaq, Hewlett Packard и т. д.) вносятся изменения, что приводит к проблемам при инсталляции системы обнаружения атак и даже несовместимости.

Если у вас ограниченный опыт работы с каким-либо программным или аппаратным обеспечением, то используйте мастерство компетентных в этом вопросе специалистов (например, из компании-поставщика или из компании-консультанта). Документируйте все действия и выданные ими рекомендации. Это позволит вам по мере необходимости обращаться к накопленным знаниям, а также иметь некоторые рычаги давления на консультантов в случае возникновения каких-либо проблем, происшедших по их вине.

Переходя к рассмотрению установки системы обнаружения атак, хочу сделать замечание общего характера. Хотя каждая такая система имеет свои особенности инсталляции, можно выделить несколько присущих каждой из них признаков. Необходимо обращать внимание на время, затрачиваемое на установку и развертывание системы обнаружения атак, особенно в крупных, территориально рассредоточенных сетях. Если для одного-двух сенсоров системы обнаружения атак этот параметр существенного значения не имеет, то в случае десятков и сотен распределенных сенсоров он начинает играть первостепенную роль. Если один сенсор устанавливается один час, то никакой администратор не согласится тратить 100 часов своего времени на развертывание 100 сенсоров (и это, не учитывая установку операционной системы и ее конфигурирование, а также время, затрачиваемое на поездки в удаленные филиалы).

Очень часто удаленные филиалы, в которых должна быть установлена система обнаружения атак, не имеют квалифицированного персонала, который смог бы выполнить поставленную задачу. Желательно, чтобы процесс установки был как можно более упрощен и автоматизирован. Должны быть предусмотрены стандартные ответы "по умолчанию", процедуры автоинсталляции и т. п. Например, такая возможность есть в системе обнаружения атак RealSecure, в которой при помощи механизма AutoRecord можно создать сценарий инсталляции, отражающий все поведение администратора при установке одного сенсора, а при помощи AutoInstall повторить эти действия для других сенсоров в автоматическом режиме [ISS1-00]. В случае использования программно-аппаратного решения весь процесс установки системы обнаружения атак должен заключаться в вытаскивании устройства из коробки и включении его в сеть. Остальные действия по настройке операционной системы, под управлением которой функционирует сенсор, по конфигурированию сенсора и других компонентов должны быть выполнены еще поставщиком. Все что остается на долю администратора, это – с центральной консоли управления изменить ряд настроек системы обнаружения атак в соответствии с принятой в удаленном филиале технологией обработки информации и политикой безопасности.

После полной настройки желательно создать резервную копию всей системы обнаружения атак (включая ОС). Резервная копия (образ диска) позволит быстро вернуть систему в прежнее состояние. После получения такой копии надо проверить возможность восстановления системы обнаружения атак и ее правильное функционирование. Для создания образа диска можно использовать различные утилиты, например, Ghost компании Symantec.

Необходимо заметить, что процесс инсталляции системы обнаружения атак, как и любого другого средства защиты, достаточно сложен, несмотря на всё заявления производителей. Каждый продукт по-своему уникален и имеет только ему присущие особенности в инсталляции и развертывании. Перед установкой желательно прочесть всю имеющуюся документацию или хотя бы файл Readme, чтобы не возникало неловких ситуаций. Например, однажды мне пришлось столкнуться с ситуацией, когда после распределенного развертывания системы обнаружения атак RealSecure у одного из клиентов выяснилось, что соединение между консолью и сенсором не устанавливается. Клиентом было составлено длинное письмо с требованием немедленно разобраться в чем дело. В процессе разбирательства "выплыло", что заказчик невнимательно прочел документацию и не осуществил предварительный обмен ключами аутентификации, без которых взаимодействие "консоль-сенсор" было невозможным. Можно привести еще один пример. Звонок. Клиент не может установить систему анализа защищенности Internet Scanner на Windows NT Server. На вопрос, а читал ли он файл Readme.txt, в котором в разделе "Системные требования" написано, что приобретенная им система анализа защищенности функционирует только на Windows NT Workstation, последовал ответ: "А зачем? И так все понятно..."

|

из

5.00

|

Обсуждение в статье: Инсталляция и развертывание |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы