|

Главная |

Компания Internet Security Systems

|

из

5.00

|

Расширения спектра предлагаемых решений добивалась и Internet Security Systems, заявившая о приобретении компаний March Information Systems и DBSecure. С учетом этих событий ISS в настоящий момент предлагает полный набор средств анализа защищенности. Начиная со средств уровня сети (Internet Scanner) и операционной системы (System Scanner), и заканчивая уровнем прикладного ПО (System Scanner и Online Scanner) и систем управления базами данных (Database Scanner).

Компания lntrusion.com

Компания Intrusion.com, ранее известная как ODS Networks, развила в последний год-два очень бурную деятельность, приобретя такие системы обнаружения атак, как:

· CMDS у компании SAIC, которая в свою очередь перекупила ее вместе с компанией Bellcore [Лукацкий9-00];

· Kane Security Analyst и Kane Security Monitor у компании RSA Security. В свою очередь, RSA Security (известная ранее как Security Dynamics Technologies) приобрела эти системы после покупки компании Intrusion Detection;

· SecureNET PRO, разработанную MimeSTAR.

Итак, рынок средств обнаружения атак меняется. Но в лучшую ли сторону? Сейчас, пока ситуация окончательно не "утряслась" в связи с постоянным появлением новых игроков на рынке, сказать трудно. С одной стороны, прогресс очевиден. Системы обнаружения атак расширяют свои возможности за счет интеграции с другими средствами защиты. Кроме того, интеграция этих средств в системы сетевого управления, ярким примером которых является HP OpenView, позволяет более гибко управлять всеми защитными механизмами с единого рабочего места системного администратора.

Однако, с другой точки зрения, существуют и отрицательные стороны. Как объективные, так и субъективные. Если качество поддержки со временем может улучшиться, то с интеграцией приобретенных продуктов и технологий дело обстоит несколько иначе. В некоторых случаях удается эффективно объединить несколько продуктов и технологий, а в других эти попытки приводят к неудаче. Например, до сих пор отсутствует единое управление системами обнаружения атак NetProwler и Intruder Alert компании Symantec. В результате объявленных слияний небольшие компании могут быть вытеснены с рынка средств обеспечения информационной безопасности. Вследствие чего из маленьких фирм останутся только те, которые смогут предложить либо новые технологии, еще не получившие широкого распространения и не приобретенные более крупными собратьями, либо продукты, обеспечивающие очень высокий уровень защищенности, недостижимый для так называемых "стандартных" решений. Это, в свою очередь, приведет к тому, что потребители столкнутся с ситуацией, когда им будут предлагаться или трудно управляемые продукты-"монстры", содержащие в себе совокупность несвязанных механизмов безопасности, или множество продуктов, плохо совместимых между собой. Это, в основном, касается компаний, которые осуществляли покупки новых технологий для расширения спектра товаров, предлагаемых своим заказчикам (например, Network Associates).

Поэтому, если для крупных компаний выгоды от совершенных сделок вполне очевидны, то для конечного пользователя, приобретающего в настоящий момент средства защиты информации у некоторых из этих компаний, эти преимущества сомнительны. С одной стороны, потребитель получает возможность покупки средств защиты у одного поставщика, а с другой — несовершенную техническую поддержку и несовместимость предлагаемых решений.

Активное реагирование

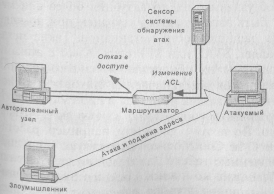

Несмотря на все открывающиеся перспективы, возможность автоматической реконфигурации сетевого оборудования или средств защиты, а также разрыв соединения необходимо использовать с большой осторожностью. Эти механизмы помимо выполнения целей сотрудников отделов защиты информации могут быть использованы и злоумышленниками. Например, если злоумышленник реализует атаку против какого-либо из защищаемых узлов и при этом подменяет свой адрес на адрес авторизованного узла, то система обнаружения атак сможет заблокировать доступ данного узла к защищаемым ресурсам (рис. 11.4).

Рис. 11.4. Опасности реконфигурации сетевого оборудования

Второй риск связан с автоматическим завершением соединения с атакующим узлом. Злоумышленник также может подменить свой адрес на адрес узла, доступ к которому или с которого необходимо блокировать (рис. 11.5).

Рис. 11.5. Опасности автоматического

разрыва соединения

Все эти особенности активных вариантов реагирования связаны с тем, что текущая версия протокола IP не позволяет однозначно идентифицировать адрес источника и злоумышленники могут без каких-либо сложностей изменять их на любой понравившийся из 232 возможных адресов. Именно поэтому данные варианты реагирования рекомендуется применять только во внутренних сетях или при условии гарантии невозможности подмены адресов.

|

из

5.00

|

Обсуждение в статье: Компания Internet Security Systems |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы