|

Главная |

Реализация stealth-режима

|

из

5.00

|

Многие сетевые системы обнаружения атак могут работать с двумя сетевыми интерфейсами, один из которых (незащищенный) используется для контроля трафика, а второй (защищенный) — для реализации вариантов реагирования и взаимодействия с консолью управления. Этот вариант функционирования системы обнаружения атак называется stealth-режим.

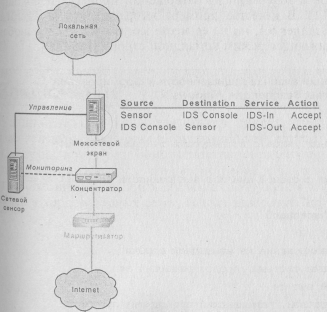

Рис. 10.13. Конфигурация МСЭ для поддержки системы обнаружения атак

Обычно, чтобы не создавать дополнительных правил на межсетевом экране, описывающих взаимодействие между сенсором и консолью, используется схема подключения, показанная на рис. 8.4. Однако иногда это невозможно, и приходится создавать такие правила. Чтобы не повышать уязвимость защищаемого с помощью межсетевого экрана сегмента сети, необходимо специальным образом настроить правила МСЭ. Обычно этих правил всего два (рис. 10.13) — одно для трафика, передаваемого от сенсора системы обнаружения атак к ее консоли, а второе — для трафика, мигрирующего в противоположном направлении.

Автоматизация

Как уже говорилось в главе 8, одним из критериев оценки при выборе системы обнаружения атак является возможность автоматизации ее функционирования. Как правило, с помощью встроенных механизмов не так сложно реализовать запуск системы по расписанию или генерацию отчетов, но на основе графического интерфейса очень трудно, даже невозможно, сделать работу системы обнаружения атак мало-мальски "умно". И тут на помощь приходит возможность создания сценариев (script), заложенная в операционную систему (Windows NT или Unix).

Ниже приведен текст сценария, автоматизирующего процесс анализа защищенности заданных узлов и генерации по завершении процесса необходимого отчета (листинг 10.1). В качестве примера выбрана система анализа защищенности Internet Scanner 6.1, но на ее месте могла оказаться и любая другая система, поддерживающая режим командной строки [ISS9-00].

Листинг 10.1. Автоматизация анализа защищенности и формирования

отчетов (на примере Internet Scanner для Windows NT)

echo off

echo Сканирование заданных узлов с последующей генерацией отчёта

echo

echo Переход в каталог с системой анализа защищенности Internet Scanner

с:

cd c:\program files\iss\scanner6

echo Запуск процесса сканирования из командной строки

echo -k – ключ активизации системы, предотвращающий ее

echo несанкционированный запуск

echo -p – используемый шаблон, описывающий проводимые проверки

echo -f – сканируемые узлы, указанные в файле

Iss_WinNT.exe -k "iss.key" -p "L3 Finance Server on Unix.Policy" -f

finance.hst

finance.hst

echo Запуск по результатам проведенного сканирования процесса

echo генерации отчетов

echo -x – генерация отчета в формате HTML и запись его

echo в сетевой каталог N:\ForSendmail\Out\My

echo Reports\TechVuln\TechVulnSeverity

echo techvuln.sev — генерация отчета для технических специалистов

echo с сортировкой обнаруженных уязвимостей по степени риска

Iss_WinNT.exe -X techvuln.sev="N:\ForSendmail\Out\

My Reports\TechVuln\TechVulnSeverity"

My Reports\TechVuln\TechVulnSeverity"

echo Окончание работы

В сочетании с возможностями, утилиты AT по планированию, можно автоматизировать практически все действия оператора системы анализа защищенности, кроме анализа результатов и редактирования используемого шаблона. С помощью утилиты AT (для Windows NT) или CRON (для Unix) легко запланировать периодический запуск указанного файла, как это показано в листинге 10.2.

Листинг 10.2. Использование утилиты AT для Windows NT

at 16:10 /every:M,T,W,Th,F "c:\nsb-finance.bat"

Заключение

В данной главе я попытался вкратце описать свою точку зрения на основные аспекты, связанные с эксплуатацией систем обнаружения атак, сложившуюся в ходе реальной эксплуатации различных систем и практического опыта автора. Надеюсь, что рассмотрение данных вопросов позволит быстро и безболезненно внедрить системы обнаружения атак различных производителей в корпоративных сетях, обходя известные "подводные камни".

Глава 11

|

из

5.00

|

Обсуждение в статье: Реализация stealth-режима |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы