|

Главная |

Угрозы для спутников навигации

|

из

5.00

|

Лекционный материал

по дисциплине « Основы информационной безопасности телеуправления космическими аппаратами »

для студентов

Направление подготовки

10.05.02 Информационная безопасность телекоммуникационных систем

Направленность (профиль) образовательной программы

Информационная безопасность космических телекоммуникационных систем

Уровень высшего образования

Специалитет

Разработал: к.т.н., доцент каф. БИТ

Ханов В.Х.

Красноярск, 2017

Проблемы ИБ в космических ТКС

Общая структура космической ткс

Сложное построение косм. ТКС, связывающее наземные и космические сегменты обуславливает актуальность проблемы обеспечение ИБ косм систем.

Пример простой миссии

Стек протоколов

Существуют протоколы взаимодействия между взаимодействующими компонентами.

В будущем ожидается, что между конечным пользователем и аппаратурой полезной нагрузки, будет прямой и непосредственный контакт при помощи протокола верхнего уровня (уровня приложений). А всё взаимодействие можно рассматривать как стек протоколов обеспечивающий взаимодействие орбитальных и наземных объектов на разных уровнях(подобие модели osi или протокола tcp/ip).

Система документов CCSDS (consultative committee for space data systems/международный консультативный комитет по космическим системам передачи данных) в области ИБ.

Лекции 3,4

CCSDS 350.1-g-2 угрозы безопасности

Угроза – потенциальное нарушение безопасности.

Риск - возможность того, что конкретная угроза будет оказывать неблагоприятное воздействие на информационную систему, используя определенную уязвимость.

"Угроза" - это функция способности и намерения агента угрозы нанести вред, в то время как "риск" - это функция вероятности того, что организация будет подвергнута нападению, и того вреда, который может быть причинен. Более далее различить разницу:

Threat = Capability × Intent

Risk = Probability × Harm

Агент угрозы (или источник угрозы) может быть человеком или не человеком и может быть преднамеренным или непреднамеренным. Все агенты угрозы пытаются нанести вред физическому или логическому ресурсу / активу. В случае наличия одной или нескольких уязвимостей ресурс может быть использован агентом угрозы, что может привести к нарушению конфиденциальности, целостности или доступности системы.

Потеря конфиденциальности приведет к несанкционированному разглашению информации. Утрата целостности приведет к несанкционированному изменению или уничтожению информации. Потеря доступности приведет к потере доступа к критически важным ресурсам. В целом, потеря C-I-a может привести к ущербу для операций, активов или физических лиц.

Агент угрозы, который намеревается выполнить преднамеренные атаки, затратит время, чтобы изучить ресурс или систему ресурсов для создания возможных векторов атаки, которые используют Уязвимость. Меры контроля и механизмы обеспечения безопасности могут использоваться в качестве контрмер против угроз. Эти контрмеры могут снизить вероятность того, что угроза окажется эффективной в отношении конкретной уязвимости.

Нападения на миссии.

Гражданские космические миссии поддерживаются большие системы взаимосвязанных ресурсов и активы в космосе и на земле (например, компьютерные системы, коммуникационные устройства, процессоры и т. д.). Каждая из этих сущностей потенциально имеет уязвимости, которые могут быть использованы агентом угрозы. Успешная атака может привести к поражению миссии. Последствия полета могут варьироваться от незначительных (например, крах программного обеспечения) до катастрофических (потеря миссии). Успешные нападения могут привести к потере конфиденциальности, целостности или доступности миссии.

Источники угроз на космические миссии

– Adversarial

• terrorists and criminals;

• foreign intelligence services;

• subversives or political activists;

• computer hackers;

• commercial competitors;

– Insider

• dishonest maintenance personnel;

• dishonest systems personnel;

• disgruntled staff members;

• trusted business partners;

• inadvertent actions of staff members;

– Environmental

• natural or man-made disaster;

• infrastructure failure / power outage

– Structural

• software failures;

• hardware failures;

Пассивные атаки

Пассивная атака обычно осуществляется путем подслушивания (например, прослушивание радиочастотной передачи, прослушивание телефонных разговоров, прослушивание пакетов). Космическую систему можно подвергнуть двум основным типам пассивной атаки:

A) компрометация конфиденциальности данных - несанкционированное разглашение информации, передаваемой между наземными и космическими системами или по наземной сети передачи данных.

B) компрометация конфиденциальности потока трафика (анализ трафика); - несанкционированное разглашение таких аспектов, как объем, источник и назначение информации в системе, без явного раскрытия содержимого данных.

Активные атаки

A) Модификация сообщений происходит, когда часть или весь контент передачи данных изменяется или уничтожается без детектирования (злоумышленник не может расшифровать данные чтобы ими воспользоваться), что приводит к нежелательному или вредоносному эффекту в системе.

B) Маскарадинг происходит, когда несанкционированное лицо претендует на то, чтобы быть уполномоченным лицом. Обычно используется вместе с какой-либо другой формой активной атаки, такой как повтор или изменение данных. Например, если злоумышленник может перенаправить сетевые подключения на другой вычислительный узел, который маскируется под подлинный хост, могут быть захвачены системные пароли или другая полезная информация. Данная атака известна как захват соединения. Удержание соединения происходит, когда сущность может наблюдать за сетевым трафиком и может захватить соединение, блокируя истинный источник данных и внедряя трафик, как если бы он исходил из истинного источника.

Социальная инженерия - это еще одна сопутствующая атака, которая происходит, когда инсайдер может получить конфиденциальную системную информацию (например, детали архитектуры системы, имена пользователей, пароли) путем маскировки в качестве члена службы поддержки для получения информации от авторизованных пользователей системы под предлогом ремонта системных проблем.

C) Атака воспроизведения выполняется, когда сообщение или часть сообщения записано и повторено позднее, чтобы вызвать нежелательный эффект. Например, ранее отправленное уполномоченное телеобщение может быть повторно передано космическому аппарату позднее, что приведет к нежелательному влиянию на полезную нагрузку космического аппарата.

D) Активация отказа в обслуживании происходит, когда системе или частям системы запрещено выполнять свои надлежащие функции. Этот тип атаки включает в себя заклинивание линий связи и перегрузку космических и / или наземных системных ресурсов.

E) Инсайдерские атаки происходят, когда уполномоченные пользователи системы ведут себя незаконным образом.

F) Программные угрозы включают в себя вирусы, которые могут заражать и разрушать компьютеры в сети космических миссий, черви, которые заражают систему, а затем ищут способы самостоятельно распространяться в других системах, шпионское ПО, которое может привести к замедлению работы системы или к несанкционированной утечке информации.

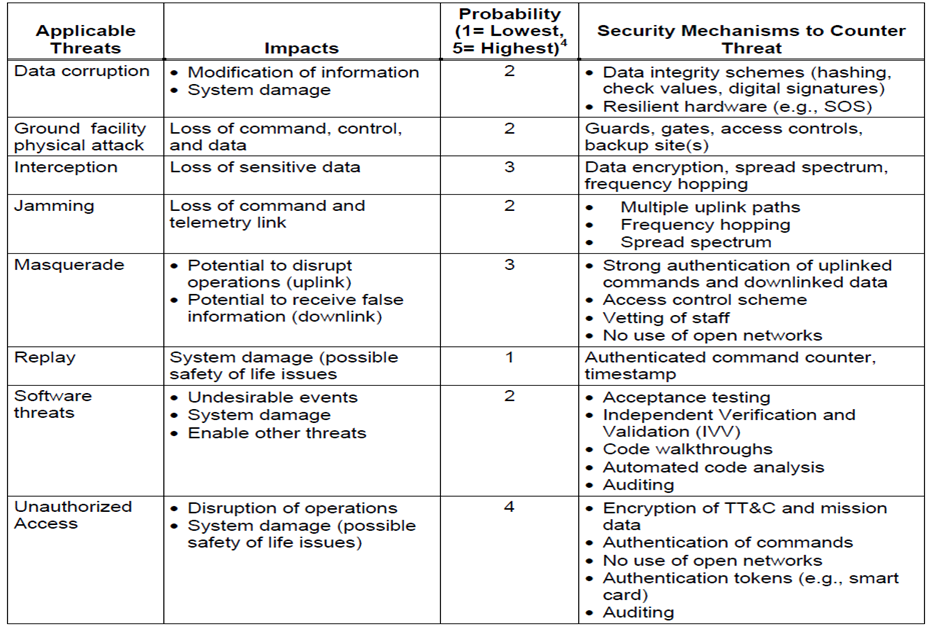

Угрозы в КТКС

Как на западе считают необходимо передавать команду, а мы только приходим к этому.

ЦУП проверяет правильность команд через модель, а уже после подает на КИС и КА.

Угрозы:

➢ физические атаки на объект инфраструктуры (например, терроризм, сепаратизм и т.п.).

➢ перехват данных (interception) (прослушка данных, получение информации/ перехват телеметрии);

➢ link jamming - шумоподавление полезного сигнала;

➢ маскарадинг;

➢ replay;

➢ угрозы ПО (software threats). ОАО ИСС реализовали модифицирование программного кода во время полёта КА;

➢ неавторизованный доступ (система аутентификации);

➢ космический мусор.

Угрозы для МКС

| - Приемочное тестирование - Независимая проверка и проверка (IVV) - Прохождение кода - Автоматический анализ кода - Мониторинг безопасности во время выполнения - Аудит - Разделение программного обеспечения (надежная вычислительная база) - уверенность в цепочке поставок | |||

| - Скрытые, вредоносные возможности - Нестабильность системы - Системный ущерб - Нежелательные системные эффекты | |||

Угрозы для спутников навигации

|

из

5.00

|

Обсуждение в статье: Угрозы для спутников навигации |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы