|

Главная |

Механизмы безопасности

|

из

5.00

|

Конфиденциальность

Конфиденциальность обеспечивается шифрованием данных. Шифрование может быть использована и для обеспечения других услуг безопасности таких как целостность данных и аутентификация. Когда шифрование используется для конфиденциальности происходит преобразование открытых к закрытой форме. Для сервисов целостности и аутентификации шифрование используется для выработки неподдельной функции, такой как цифровая подпись.

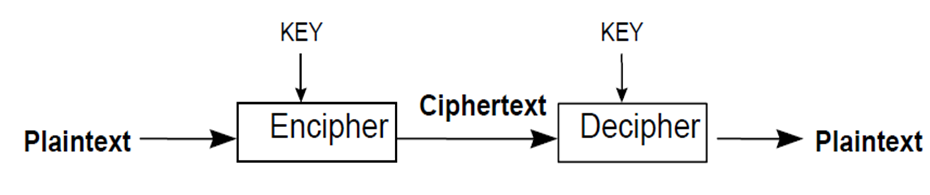

Шифрование выполняется для открытого текста для получения шифртекста. Обратный процесс является дешифрованием. Ключ используется как во время шифрования так и для дешифрования.

Обычно для шифрования используются публично известные алгоритмы шифрования (DES, AES). Т.к. описание этих алгоритмов известно, то безопасность системы зависит от безопасного обращения с криптографическими ключами: их управления, распределения, использования и удаления.

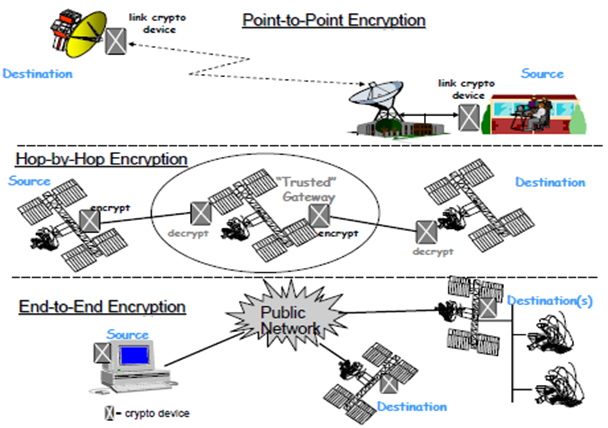

Шифрование может быть выполнено как:

point-to-point,

hop-by-hop,

end-to-end.

В случае point-to-point системы шифрование происходит только между двумя взаимодействующими конечными точками.

В случае hop-by-hop системы данные шифруются для передачи, затем дешифрируются устройством-посредником, после чего повторно им шифруются перед дальнейшей передачей конечному пункту назначения.

В случае end-to-end системы шифрование происходит только в источнике, а дешифрирование применяется только в конечном пункте назначения. Данные могут проходить через промежуточные системы, но они там не дешифрируются, и ни каким-либо другим образом не исследуются.

Алгоритмы шифрования могут быть симметричными или асимметричными (который также известен как алгоритм открытого ключа).

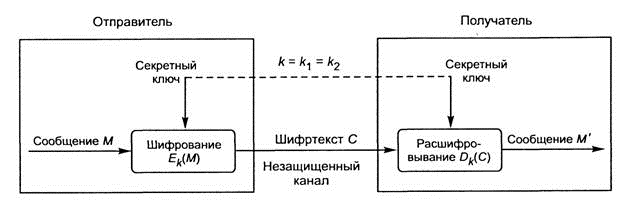

В симметричной криптосистеме и ключи шифрования и дешифрования являются одинаковыми и держится в секрете. Таким образом, система распределения ключей должна реализовывать генерацию, распределение и учет всех ключей, которые необходимы в системе.

Симметричные криптосистемы м.б. потоковыми (RC-4) и блочными (DES и AES).

The Advanced Encryption Standard (AES), a modern block cipher algorithm, uses a larger block size (128-bits) and uses larger keys such as 128, 192 or 256 bits.

Достоинства блочных симметричных криптосистем – высокая скорость.

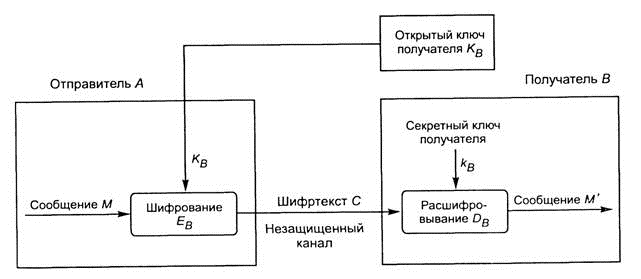

В асимметричной (или с открытым ключом) системе имеется пара ключей - открытый ключ и закрытый ключ. Секретный ключ хранится в секрете, но открытый ключ становится доступным любому, кто нуждается в нем. Для открытого ключа не требуются меры защиты, он распространяется по незащищенным каналам передачи данных.

Асимметричная система опирается на тот факт, что практически невозможно получить знание ключа дешифрования из знания открытого ключа шифрования.

Например, криптосистема Ривест-Шамира-Адлеман (RSA) с открытым ключом, является самой известной и коммерциализированной. Она основана на трудности нахождения факториалов больших простых чисел.

Недостатки криптосистем с открытым ключом:

Генерация новых секретных и открытых ключей основана на генерации новых больших простых чисел, а проверка простоты чисел занимает много процессорного времени;

процедуры шифрования и расшифрования, связанные с возведением в степень многозначного числа, достаточно громоздки.

Поэтому на практике часто используется сочетание ассиметричной и симметричной криптосистемы (гибридное шифрование), сочетающей преимущества высокой секретности, предоставляемые ассиметричными системами с открытым ключом с преимуществами высокой скорости работы, присущими симметричным криптосистемам с секретным ключом.

Криптосистема с открытым ключом применяется для шифрования, передачи и последующего расшифрования только секретного ключа симметричной криптосистемы (сеансового ключа). А симметричная криптосистема применяется для шифрования и передачи исходного открытого текста.

Аутентификация

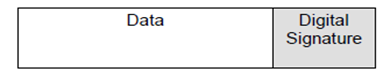

Проверка подлинности данных обычно достигается путем добавления дополнительной порции информации к исходному сообщению. Эта дополнительная порция информации называется цифровой подписью. Цифровая подпись окончательно определяет происхождение данных, а приемник данных, таким образом, уверен, что данные пришли из заявленного источника. Существенной характеристикой механизма цифровой подписи является то, что подписанный блок данных не может быть создан несанкционированным лицом.

Многие механизмы генерации цифровой подписи требуют использования асимметричного криптографического алгоритма (подобного RSA), использующий открытый и закрытый ключи.

Отправитель вырабатывает цифровую подпись с помощью своего закрытого ключа используя поле данных (полностью или частично, например код отправителя) и передает подписанный блок данных получателю. Получатель с помощью открытого ключа расшифровывает сигнатуру и определяет отправителя сообщения, удостоверяя его легитимность.

Шифрование самих данных также может обеспечивать неявную аутентификацию при использовании симметричного криптографического алгоритма. Аутентификация достигается тем, что получатель должен иметь и использовать секретный правильный ключ, чтобы расшифровать цифровую подпись. При этом предполагается, есть гарантированный механизм распределения криптоключей.

Целостность данных

Целостность данных рассматривается с двух позиций:

- Как целостность отдельных блоков данных

- Как целостность потока блока данных.

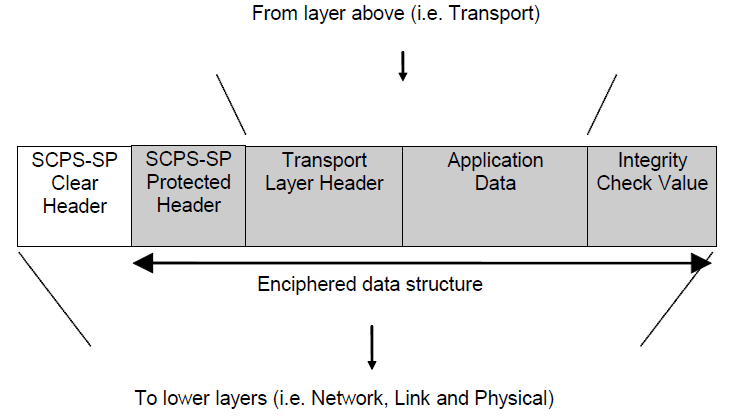

Целостность отдельных блоков данных обеспечивается путем добавления Integrity Check Value (ICV) к структуре данных (подобно цифровой подписи). ICV зависит от требований к целостности данных. В некоторых случаях достаточно Cyclic Redundancy Check (CRC). В других случаях применяют криптоалгоритмы Message Digest 5 (MD5) и Secure Hash алгоритмы (SHA-1, SHA-2).

CCSDS обычно рекомендует Reed-Solomon и Turbo Codes. В любом случае приемник генерирует соответствующее значение проверочных бит посредством выполнения алгоритма расчета ICV (который может быть криптографический) и сравнивает результат на полученное значение ICV, чтобы определить, были ли данные изменены при передаче (и по возможности исправляет в них 1 или более бит). В некоторых приложениях, как аутентификация и целостность отдельно взятого блока данных обеспечиваются с помощью одного механизма.

Для того, чтобы обеспечить целостность потока блоков данных, используется нумерация последовательности передаваемых блоков данных а также фиксация времени жизни данных. Данные механизмы защищают от атаки воспроизведения.

Контроль доступа

Основная функция контроля доступа является обеспечение доступности к данным или информационно-техническим ресурсам только для авторизованных пользователей или процессов. В результате обеспечения контроля доступа к данным в определенной степени обеспечиваются конфиденциальность и целостность. Следует отметить, однако, что контроль доступа не является фундаментальным методом для обеспечения этих двух других сервисов безопасности; он лишь является дополнительной преградой на пути потенциального злоумышленника.

Контроль доступа требует использования целого ряда методов, включая создание информационных баз управления доступом, где права доступа пользователей или процессов поддерживаются надежно.

Сведения о проверке подлинности, такие как идентификация и пароли обеспечивают управление и контроль доступа к системе. Пароли должны быть введены эффективно путем установления детали, такие как соответствующей длины пароля и содержания, реализации процедур регулярно меняющихся паролей, а также обеспечение того, чтобы пароль секретности поддерживается. Необходимо отметить, что автоматизация генерации паролей значительно повышает уровень безопасности. Кроме того, текстовые пароли никогда не должны передаваться через незащищенный среду. Если пароли должны быть отправлены по сети функцию шифрования (например, SSH, SSL, IPSec или другой виртуальной частной сети (VPN)) следует использовать. Журнал аудита являются важным механизмом в управлении безопасностью. Они используются для отслеживания использования системы и изменения паролей и должны содержать как можно больше информации о деталях системы и предыдущих обращений, как это возможно.

Доступность

Доступность является гарантией того, что система будет использоваться по назначению. Проблема обеспечения доступности возникает, когда внешний злоумышленник пытается запретить доступ к системе. Это может быть сделано с помощью атак, таких как отказ в обслуживании или вызывание краха системы.

В космической среде, существуют также космическая связь, которые проявляются в виде радиочастотной (РЧ) связи. В отличие от проводной связи, ВЧ связи может испытывать jamming от устройств, испускающих более высокие уровни мощности на той же (или почти такой же) частоте. Когда частота замялась (is jammed), связь по этому ВЧ связи прерывается. Это препятствует телеметрии и телеуправлению. Это также затрудняет сбор данных от полезной нагрузки космического корабля и потенциально может привести к полной, безвозвратной их потери. Это, в конце концов, может привести к потере космического аппарата, или привести к чрезвычайным ситуациям на Земле, если для безаварийной деятельности постоянно необходимы сведения от КА. С jamming борются с помощью расширения спектра сигнала и с помощью скачкообразной перестройки частоты.

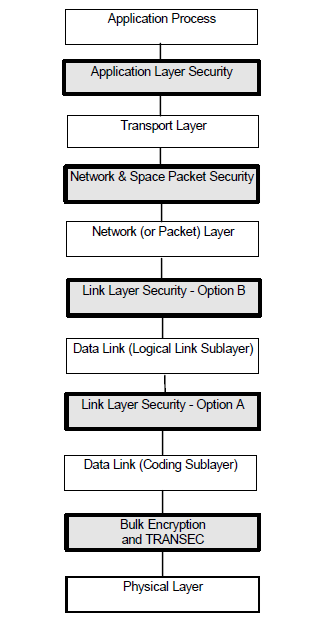

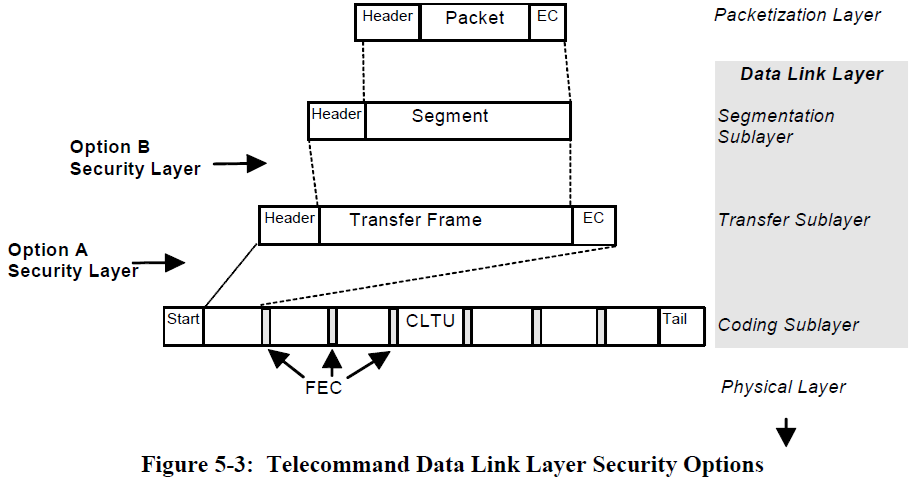

CCSDS SECURITY IMPLEMENTATION OPTIONS

Опции безопасности

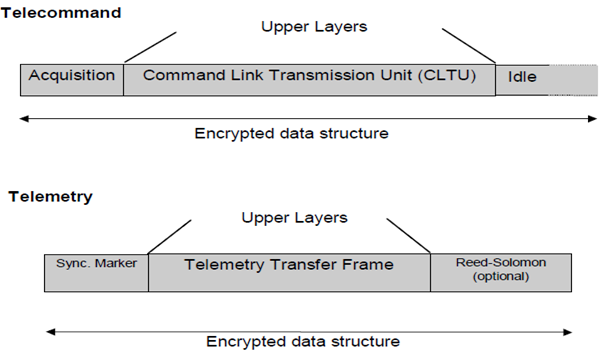

Массовое шифрование

Массовое шифрование обеспечивает конфиденциальность для всех структур данных системы связи. Она осуществляется на физическом уровне и обеспечивает максимально возможный уровень конфиденциальности данных, поэтому часто используется термин «шифрование канала связи."

Тем не менее, это не означает, шифрование на канальном уровне, а над физическая линия связи. Нет отдельных целостности, аутентификации или управления доступом услуги не подразумеваются кроме тех, которые неявно обеспечивается шифрованием. Например, если используется шифрование с симметричным ключом, аутентификация неявно достигается, так как получатель должен иметь правильный ключ, который был распространен по гарантированной ключевой системы распределения, для того, чтобы расшифровать данные.

CCSDS проводить bulk-шифрование к полным структурам данных физического уровня TM/TC.

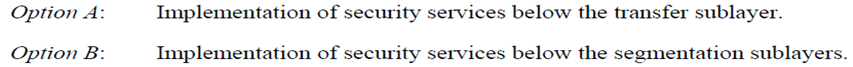

DATA LINK SECURITY

Space Communications Protocol Specification (SCPS).

Security Protocol (SP)

|

из

5.00

|

Обсуждение в статье: Механизмы безопасности |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы