|

Главная |

THE SYSTEM SECURITY POLICY

|

из

5.00

|

При выборе соответствующих сервисов безопасности для конкретной миссии первая задача заключается в оценке угроз безопасности для системы. Эта задача обычно является частью разработки политики безопасности системы (SSP). SSP обычно является официальным документом, содержащим описание системы, задачи безопасности высшего уровня и идентификацию конкретных угроз безопасности системы. В SSP может быть включена и другая информация, такая как стандарты безопасности и требования к оценке, которые должны применяться к системе, правила доступа и работы критически важных систем безопасности (например, сертификация), а если используется шифрование, то средства, с помощью которых ключи распределяются и управляются.

В рамках процесса разработки SSP необходимо провести оценку угрозы. Оценка угрозы должна оценивать уязвимость системы, а затем устанавливать вероятность, последствия и стоимость реализации каждой угрозы для системы. Угроза является проблемой, только если система оказывается уязвимой. Как только процесс оценки угрозы завершен, можно определить конкретные сервисы безопасности, чтобы противостоять каждой угрозе / уязвимости.

Выбор контрмер, вероятно, потребует анализа затрат и выгод для обоснования стоимости внедрения сервисов безопасности в рамках системы. Любые оставшиеся уязвимости считаются «остаточным риском» и должны быть приемлемыми и должны быть оценены до ввода системы в эксплуатацию.

THREATS TO SPACE SYSTEM

Угрозы системе данных космических миссий можно разделить на три области:

А) угрозы радиочастотным (RF) передачам;

B) угрозы ресурсам космической системы (например, космическим аппаратам и бортовым приборам);

C) угрозы наземному элементу системы данных миссии.

Угрозы телекомандам космических аппаратов и телеметрическим ссылкам обусловлены тем, что они передаются через физическую радиочастотную среду. Эти передачи потенциально подлежат обнаружению и перехвату сущностями, не уполномоченными на получение информации. В результате существует вероятность того, что информация, содержащаяся в передачах, может быть перехвачена.

Особенно опасна активная угроза, которая может позволить несанкционированному лицу передавать телекоманды космических аппаратов, которые могут вызвать случайный или злонамеренный ущерб, вызвать потерю функционирования и в, конечном счете, уничтожить космический корабль. В связи с большими инвестициями, необходимыми для развертывания космических миссий, любые процессы, которые могут противостоять угрозам космическому аппарату, желательны а для некоторых типов космической миссии крайне необходимы.

Крайне опасной активной угрозой было бы радиочастотное подавление радиочастотной среды несанкционированным объектом, чтобы полностью заблокировать передачу на или с КА. Таким образом, доступ запрещается, что может привести к потере научных данных, телеметрии или телеуправления, что может привести к непоправимому ущербу для космического корабля.

Угрозы наземной информационной системе космических миссий могут рассматриваться подобно угрозы информационной безопасности для любой открытой или частной компьютерной сети.

Пассивные атаки

Пассивная атака обычно осуществляется путем подслушивания (например, прослушивание радиочастотной передачи, прослушивание телефонных разговоров, прослушивание пакетов). Космическую систему можно подвергнуть двум основным типам пассивной атаки:

A) компрометация конфиденциальности данных - несанкционированное разглашение информации, передаваемой между наземными и космическими системами или по наземной сети передачи данных.

B) компрометация конфиденциальности потока трафика (анализ трафика); - несанкционированное разглашение таких аспектов, как объем, источник и назначение информации в системе, без явного раскрытия содержимого данных.

Активные атаки

A) Модификация сообщений происходит, когда часть или весь контент передачи данных изменяется или уничтожается без детектирования (злоумышленник не может расшифровать данные чтобы ими воспользоваться), что приводит к нежелательному или вредоносному эффекту в системе.

B) Маскарадинг происходит, когда несанкционированное лицо претендует на то, чтобы быть уполномоченным лицом. Обычно используется вместе с какой-либо другой формой активной атаки, такой как повтор или изменение данных. Например, если злоумышленник может перенаправить сетевые подключения на другой вычислительный узел, который маскируется под подлинный хост, могут быть захвачены системные пароли или другая полезная информация. Данная атака известна как захват соединения. Удержание соединения происходит, когда сущность может наблюдать за сетевым трафиком и может захватить соединение, блокируя истинный источник данных и внедряя трафик, как если бы он исходил из истинного источника.

Социальная инженерия - это еще одна сопутствующая атака, которая происходит, когда инсайдер может получить конфиденциальную системную информацию (например, детали архитектуры системы, имена пользователей, пароли) путем маскировки в качестве члена службы поддержки для получения информации от авторизованных пользователей системы под предлогом ремонта системных проблем.

C) Атака воспроизведения выполняется, когда сообщение или часть сообщения записано и повторено позднее, чтобы вызвать нежелательный эффект. Например, ранее отправленное уполномоченное телеобщение может быть повторно передано космическому аппарату позднее, что приведет к нежелательному влиянию на полезную нагрузку космического аппарата.

D) Активация отказа в обслуживании происходит, когда системе или частям системы запрещено выполнять свои надлежащие функции. Этот тип атаки включает в себя заклинивание линий связи и перегрузку космических и / или наземных системных ресурсов.

E) Инсайдерские атаки происходят, когда уполномоченные пользователи системы ведут себя незаконным образом.

F) Программные угрозы включают в себя вирусы, которые могут заражать и разрушать компьютеры в сети космических миссий, черви, которые заражают систему, а затем ищут способы самостоятельно распространяться в других системах, шпионское ПО, которое может привести к замедлению работы системы или к несанкционированной утечке информации.

CCSDS SECURITY REQUIREMENTS

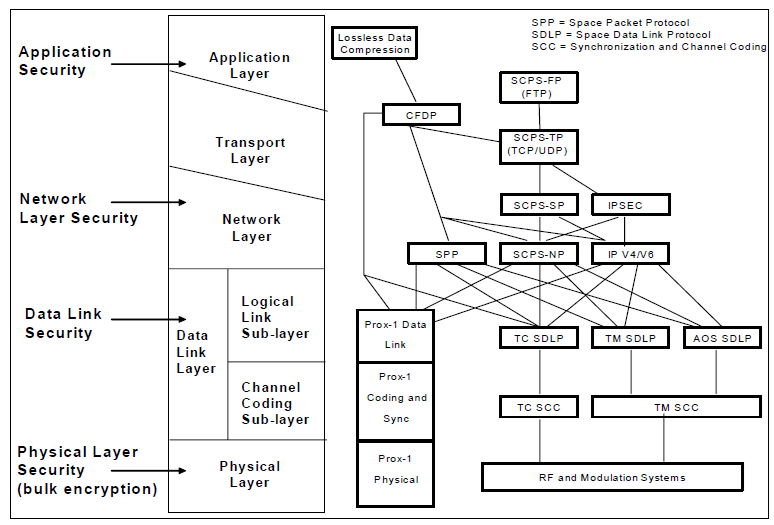

SPACE DATA SYSTEM REFERENCE MODEL

CLASSES OF MISSIONS

Чтобы определить наборы общих требований безопасности к различным типам космических миссий, миссии классифицируются как требующие высокого, умеренного или минимального уровня безопасности.

HIGH SECURITY

Миссии, требующие высокой безопасности, обычно связаны с правительством или военным сектором. Они могут быть жизненно важными пилотируемыми миссиями, которые потребуют высокой безопасности для обеспечения жизни. Коммерческие миссии электросвязи могут также попасть в этот класс из-за высокой стоимости миссии и эксплуатационного характера системы, когда-то находившейся на орбите.

Следующие требования безопасности вероятны для миссий высокой безопасности:

А) защита всех данных телеуправления:

- конфиденциальность,

- аутентификация,

- контроль доступа,

- целостность данных (включая меры против повтора),

- доступность;

B) защита всех данных телеметрии:

- конфиденциальность,

- целостность данных,

- возможно, другие службы безопасности, такие как аутентификация и контроль доступа,

- доступность;

C) защита всех данных в наземной информационной системе:

- конфиденциальность,

- аутентификация,

- целостность данных,

- доступность,

- контроль доступа.

MODERATE SECURITY

Миссии, требующие умеренной безопасности, могут включать в себя коммерческие коммуникации (ССС), миссии метеорологии и дистанционного зондирования. Спутниковые навигационные системы также могут быть включены в этот класс.

Как минимум, умеренные миссии безопасности, вероятно, будут иметь следующие требования безопасности:

А) защита всех данных телеуправления:

- аутентификация,

- целостность данных,

- возможное требование о конфиденциальности;

B) защита некоторых или всех данных телеметрии:

- конфиденциальность,

- целостность данных;

C) защита некоторых или всех данных в наземной информационной системе:

- аутентификация,

- целостность данных,

- возможное требование для контроля доступа,

- возможное требование конфиденциальности.

MINIMAL SECURITY

Миссии, требующие минимальной безопасности, включают все другие космические миссии. Минимальные задачи безопасности, вероятно, будут иметь следующие требования безопасности:

А) защита всех данных телеуправления:

- аутентификация,

- целостность данных,

- возможные требования к конфиденциальности;

B) защита некоторых данных телеметрии: конфиденциальность, целостность данных;

C) защита некоторых данных в наземной информационной системе: конфиденциальность, целостность данных, контроль доступа.

Вывод: обязательно проводится защита всех данных телеуправления вне зависимости от уровня ИБ космической миссии.

|

из

5.00

|

Обсуждение в статье: THE SYSTEM SECURITY POLICY |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы