|

Главная |

Криптографические и стеганографические методы защиты информации

|

из

5.00

|

Рассмотрим классические шифры, которые в настоящее время представляют лишь исторический интерес, однако позволяют понять основные идеи криптографии.

Шифр Цезаря

Пример 1.

Требуется расшифровать криптограмму:

КГУВЙЗРРСПЦХГРНЦЕЖЦОСРЗФПСХУВХ

Решение.

Составим таблицу замен, в которой алфавит криптограммы циклически смещен по отношению букв алфавита открытого текста на три позиции:

| А | Б | В | Г | Д | Е | Ё | Ж | З | … |

| Г | Д | Е | Ё | Ж | З | И | Й | К | … |

Табл. 5.1.1.

В результате дешифрации получено:

ЗАРЯЖЕННОМУ ТАНКУ В ДУЛО НЕ СМОТРЯТ

Шифр атбаш

Пример 2.

Требуется расшифровать криптограмму:

ФЯШЫДХНРРЮЁЯБЁЦХНАНРНЛЫЛЭЪОЪСЗМРЪЬРЛОРЭЪСГЭДЖЪ

Решение.

Составим таблицу замен, в которой первая буква алфавита открытого текста заменяется на последнюю букву алфавита криптограммы, вторая буква заменяется на предпоследнюю и т.д. Таблица замен состоит из двух строк, причем в нижней строке записаны те же символы, что и в верхней строки, но начиная с конца.

Табл. 5.2.1.

| А | Б | В | Г | Д | Е | Ё | Ж | З | … |

| Я | Ю | Э | Ь | Ы | Ъ | Щ | Ш | Ч | … |

В результате дешифрации получено:

КАЖДЫЙ СООБЩАЮЩИЙСЯ СОСУД УВЕРЕН ЧТО ЕГО УРОВЕНЬ ВЫШЕ

Квадрат Полибия

Пример 3.

Требуется расшифровать криптограмму:

41 34 12 11 51 56 63 15 36 43 22 12 11 15 34 35 16 36 13 34 25 26 34 41 42 24

Решение.

Составим таблицу замен:

Табл. 5.3.1.

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 1 | А | Б | В | Г | Д | Е |

| 2 | Ё | Ж | З | И | Й | К |

| 3 | Л | М | Н | О | П | Р |

| 4 | С | Т | У | Ф | Х | Ц |

| 5 | Ч | Ш | Щ | Ъ | Ы | Ь |

| 6 | Э | Ю | Я | , | . | - |

Для расшифрования числа 41 нужно найти букву, которая находится на пересечении строки 4 и столбца 1. Из таблицы видно, что этим символом является буква «С». Аналогично происходит дешифрация остальных символов. В результате получен текст:

СОБАЧЬЯ ДРУЖБА ДО ПЕРВОЙ КОСТИ

Метод перестановок

Пример 4.

Требуется расшифровать криптограмму:

ДКАГЧЬОВА_РУААКОЕБЗЕРЕ_ДСОХТЕСЕ_Т_ЛУ

Известно, что при шифровании использованы матрица 6х6, ключ записи 352146 и ключ считывания 425316.

Решение.

Правило дешифрирования криптограммы, полученной методом перестановок, формулируется так.

Чтобы дешифровать криптограмму, полученную с помощью матрицы n x n, нужно криптограмму разбить на группы символов по n символов в каждой группе. Крайнюю левую группу записать сверху - вниз в столбец, номер которого совпадает с первой цифрой ключа считывания. Вторую группу символов записать в столбец, номер которого совпадает со второй цифрой ключа считывания и т.д. Открытый текст считывать из матрицы по строкам в соответствии с цифрами ключа записи.

Разобьем шифрограмму на группы по 6 символов:

ДКАГЧЬ ОВА_РУ ААКОЕБ ЗЕРЕ_Д СОХТЕС Е_Т_ЛУ

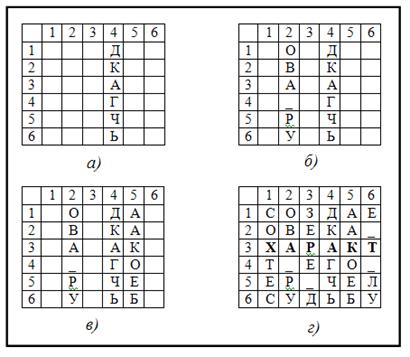

Затем первую группу символов запишем в столбец 4 матрицы 6x6 (рис. 5.4.1), так как первая цифра ключа считывания – 4 (см. рисунок а). Вторую группу из 6 символов запишем в столбец 2 (см. рисунок б), третью группу символов – в столбец 5 (см. рисунок в), пропустив две фазы заполнения матрицы, изобразим полностью заполненную матрицу (см. рисунок г).

Рис. 5.4.1. Последовательность заполнения матрицы

Считывание открытого текста в соответствии с ключом записи начинаем со строки 3, затем используем строку 5 и т.д. В результате дешифрования получаем открытый текст:

ХАРАКТЕР ЧЕЛОВЕКА СОЗДАЕТ ЕГО СУДЬБУ

Метод гаммирования

Пример 5.

Требуется расшифровать криптограмму:

ьбгЛ

Известно, что гамма равна:

61 36 32 11

Решение

При шифровании методом гаммирования вначале символы открытого текста преобразуют в числа. Затем к числам открытого текста прибавляют секретную гамму (псевдослучайную числовую последовательность). На приемной стороне эту гамму вычитают из криптограммы и получают открытый текст. Добавление гаммы к открытому тексту на передаче и вычитание гаммы на приеме часто осуществляют поразрядно (так называемый поточный шифр). Процедуру добавления гаммы удобно реализовать с помощью двоичных чисел. При этом на каждый бит открытого текста накладывается бит секретной гаммы.

Генератор гаммы выдает псевдослучайную последовательность битов: g 1, g 2, g 3,…, g n. Потоки битов гаммы и открытого текста p1, p2, p3,…, pn поразрядно подвергаются логической операции Исключающее ИЛИ. В результате получается поток битов криптограммы:

ci = pi Å g i .

При расшифровании на приемной стороне операция Исключающее ИЛИ выполняется над битами криптограммы и тем же самым потоком гаммы:

pi = ci Å g i.

Благодаря особенностям логической операции Исключающее ИЛИ на приемной стороне операция вычитания заменяется данной логической операцией. Сказанное иллюстрируется примером.

Предположим, что открытый текст Р = 10011001, а гамма G = 11001110. В результате шифрования криптограмма С будет иметь следующий вид:

Таблица 5.5.1.

| Р | 1 | 0 | 0 | 1 | 1 | 0 | 0 | 1 |

| G | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 0 |

| C | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 1 |

На приемной стороне повторно выполняется логическая операция Исключающее ИЛИ:

Таблица 5.5.2.

| C | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 1 |

| G | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 0 |

| Р | 1 | 0 | 0 | 1 | 1 | 0 | 0 | 1 |

Из этих таблиц видно, что переданный и принятый байты Р одинаковые.

В таблице 5.5.3. показаны этапы дешифрации рассматриваемого примера.

Следует иметь ввиду, что, если заданная гамма короче текста, то гамму нужно циклически повторить необходимое число раз. Переход от символьной криптограммы к ее записи в виде десятичных чисел осуществляется с помощью таблицы СР-1251 (см. Приложение 1).

Таблица 5.5.3.

| Криптограмма | ь | б | г | Л |

| Криптограмма (десятичная) | 252 | 225 | 227 | 203 |

| Криптограмма (двоичная) | 11111100 | 11100001 | 11100011 | 11001011 |

| Гамма (десятичная) | 61 | 36 | 32 | 11 |

| Гамма (двоичная) | 00111101 | 00100100 | 00100000 | 00001011 |

| Текст (двоичный) | 11000001 | 11000101 | 11000011 | 11000000 |

| Текст (десятичный) | 193 | 197 | 195 | 192 |

| Текст | Б | Е | Г | А |

В результате дешифрования получаем открытый текст:

БЕГА

|

из

5.00

|

Обсуждение в статье: Криптографические и стеганографические методы защиты информации |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы