|

Главная |

Первый этап развития криптографии

|

из

5.00

|

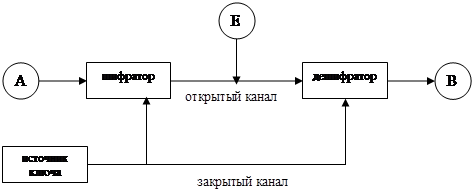

Защита информации может быть двух видов: шифрование и передача по закрытому каналу.

Предполагается, что сообщения передаются по так называемому “открытому” каналу связи, в принципе доступного для прослушивания некоторым другим лицам, отличным от получателя и отправителя.

Будем считать, что A (Алиса) – отправитель сообщения, а В (Боб) – корреспондент (получатель) сообщения, Е (Елена) – некий враг.

Классическая система секретной связи показана на рис. 1.

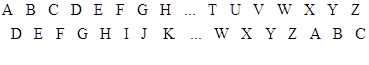

Классическим примером шифра подстановки (замены) является шифр Цезаря. При шифровании с его помощью каждая буква латинского алфавита циклически вправо на  позиций. Таким образом, имеем некоторую подстановку замену.

позиций. Таким образом, имеем некоторую подстановку замену.

Шифрование осуществляется в соответствии с этой подстановкой. Величина  не является единственно возможной.

не является единственно возможной.

Криптоанализ этого шифра очень прост. Для любого современно языка вычислены частотные характеристики букв, т.е. относительные частоты их появления в “нормальных” текстах.

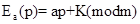

Модулярный шифр.

Выберем число  , взаимно просто

, взаимно просто  с модулем

с модулем  . Пусть р – буква английского алфавита, отождествлённая со своим порядковым номером (0,1,…,25). Тогда

. Пусть р – буква английского алфавита, отождествлённая со своим порядковым номером (0,1,…,25). Тогда  ,, где

,, где  – фиксировано. В этом случае ключом является пара чисел

– фиксировано. В этом случае ключом является пара чисел  . Условие взаимной простоты необходимо для обратимости шифра.

. Условие взаимной простоты необходимо для обратимости шифра.

Гомофоническое шифрование.

Один из способов защиты от частотной криптоатаки. Каждая буква текста шифруется несколькими символами этого или другого алфавита. Число этих символов пропорционально частотной характеристики шифруемой буквы.

Полиграммное шифрование.

При полиграммном шифровании заменяются не буквы текста, а их комбинации. Если заменяются пары букв, то мы имеем биграмное шифрование. Примером такого шифрования является шифр Плейфера. Образуем из алфавита квадрат

Замена биграмм производится по правилам:

1) если  и

и  находятся на одной строке, то биграмма

находятся на одной строке, то биграмма  шифруется диаграммой

шифруется диаграммой  , где буквы

, где буквы  и

и  являются правыми соседями букв

являются правыми соседями букв  и

и  соответственно, если правого соседа нет, то берется буква строки.

соответственно, если правого соседа нет, то берется буква строки.

2) если  и

и  находятся на одном столбце, то берутся нижние соседи с аналогичной оговоркой.

находятся на одном столбце, то берутся нижние соседи с аналогичной оговоркой.

3) если  , то в незашифрованном тексте между ними вставляется незначащая буква (например,

, то в незашифрованном тексте между ними вставляется незначащая буква (например,  ).

).

4) при нечетном количестве букв в незашифрованном тексте к нему дописывается незначащая буква.

5) в наиболее вероятном количестве, когда  и

и  расположены в разных столбцах и строках,

расположены в разных столбцах и строках,  и

и  выбираются, как показано на схеме:

выбираются, как показано на схеме:

Код Энигма.

Одним из ярких примеров докомпьютерных шифров является код Энигма. По своей сути он является кодом замены. Код Энигма был реализован на базе машины инженера Кирха. Эта машина представляла собой ряд вращающихся на одной оси барабанов с электрическими контактами, обеспечивающих множество вариантов простой замены, определяемой текущим положением барабанов. В ранних моделях было пять барабанов, которые перед началом работы устанавливались по кодовому слову, а в ходе кодирования поворачивались при кодировании очередного символа. Слабым местом системы было ограниченное число барабанов и их редкая замена, что вызвало охоту англичан за экземплярами машины Кирха в подводных лодках Германии.

Код Энигма в своем первоначальном виде потерял свою привлекательность при появлении ЭВМ, т.к. пять барабанов могли обеспечить лишь около ста миллионов ключей, что возможно перебрать за один день.

|

из

5.00

|

Обсуждение в статье: Первый этап развития криптографии |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы