|

Главная |

ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ

|

из

5.00

|

При разработке СИБ разработчик должен оценивать потери, которые понесет АИС в результате реализации той или иной угрозы. В то же время должна учитываться величина выигрыша нарушителя, и сделать так, чтобы данная величина минимизировалась.

При исследовании возможных потерь АИС вследствие реализации угроз, требуется изучать множество ресурсов АИС и потенциальных угроз и по отношению к каждому ресурсу найти решения, связанные со следующими обстоятельствами:

- определение круга заинтересованных лиц в использовании активов АИС.

- определение целей нарушителя.

- установление размеров выгоды полученной нарушителем вследствие реализации одной или комплекса угроз.

- оценка размеров затрат, которые нарушитель готов понести для

- достижения поставленной цели.

При оценке эффективности СИБ необходимо рассматривать свойства информации и ресурсы АИС, которые подлежат защите с точки зрения собственника информации, так как только собственник может определить что нужно защищать и дать стоимостную оценку тому или иному свойству и/или ресурсу.

Для описания экономической эффективности разработки, внедрения и эксплуатации СИБ, введем следующие обозначения:

Пусть существует некоторый актив АИС А, который характеризуется множеством свойств  . Тогда:

. Тогда:

,

,

где  - подмножество свойств ресурса А, которые не нуждаются в защите;

- подмножество свойств ресурса А, которые не нуждаются в защите;

- подмножество свойств ресурса А, которые подлежат защите;

- подмножество свойств ресурса А, которые подлежат защите;

-вероятность появления i-й угрозы (в соответствии с таблицей) в рассматриваемом интервале времени t, где i=1… п.

-вероятность появления i-й угрозы (в соответствии с таблицей) в рассматриваемом интервале времени t, где i=1… п.

- стоимостной эквивалент потери свойства j ресурсом А

- стоимостной эквивалент потери свойства j ресурсом А

вследствие воздействия угрозы i (воздействие угроз, потеря одного и того же свойства у одного и того же объекта может быть по разному, например: полная, частичная и т.д.). В дальнейших исследованиях, различные степени потери одного и того же свойства (ресурса) АИС будем рассматривать как разные;

,

,

где  -потенциальные потери актива А АИС вследствие воздействия угрозы i;

-потенциальные потери актива А АИС вследствие воздействия угрозы i;

,

,

где  - потенциальные потери АИС вследствие реализации i-й угрозы.

- потенциальные потери АИС вследствие реализации i-й угрозы.

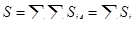

Тогда стоимостной эквивалент вероятных потенциальных потерь АИС вследствие реализации потенциальных угроз (S) равен:

Иначе

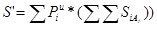

С учетом вероятности появления i-й угрозы данное выражение можно записать следующим образом:

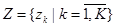

Z - совокупность средств, методов и механизмов защиты АИС, которая определяется как:  ;

;

- вероятность распознавания и противостояния z-м механизмом защиты АИС угрозы i;

- вероятность распознавания и противостояния z-м механизмом защиты АИС угрозы i;

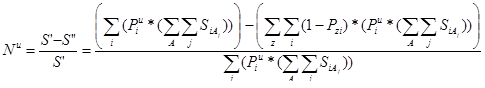

,

,

где  - стоимостной эквивалент вероятных потерь АИС вследствие реализации всех потенциальных угроз при условии использования множества средств, методов и механизмов защиты Z.

- стоимостной эквивалент вероятных потерь АИС вследствие реализации всех потенциальных угроз при условии использования множества средств, методов и механизмов защиты Z.

- общий показатель уменьшения потерь при использовании СИБ и эффективного противостояния СИБ угрозам;

- общий показатель уменьшения потерь при использовании СИБ и эффективного противостояния СИБ угрозам;

Величина вероятных затрат (  ) на восстановление АИС:

) на восстановление АИС:

где  - затраты, необходимые для восстановления первоначального j-го свойства состояния нормальной работы АИС в течении планируемого жизненного цикла (T).

- затраты, необходимые для восстановления первоначального j-го свойства состояния нормальной работы АИС в течении планируемого жизненного цикла (T).

Показатель "эффективность-стоимость" инвестиций в СИБ АИС (R) тогда можно записать следующим образом:

Предложенный метод является статичным. Актуализацию величин риска и затрат на создание, внедрение и эксплуатацию СИБ можно провести с использованием известными методами актуализации из теории экономического анализа [41].

Рассмотрим взаимосвязь между величиной риска и затратами на обеспечение информационной безопасности.

На рис. 7.1 представлена зависимость между затратами на обеспечение информационной безопасности и величиной риска АИС.

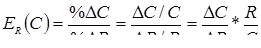

Для количественного анализа зависимости между затратами на обеспечение информационной безопасности и риска используем понятие эластичности.

Эластичность риска по затратам на обеспечение безопасности данных измеряет чувствительность риска к изменению величины затрат на обеспечение безопасности информации (насколько изменятся уровень риска при изменении затрат на обеспечение информационной безопасности на 1%). Она определяется как отношение процентного изменения величины риска к процентному изменению затрат.

- изменение затрат на обеспечение безопасности информации;

- изменение затрат на обеспечение безопасности информации;

- изменение риска при изменении затрат на обеспечение безопасности информации.

- изменение риска при изменении затрат на обеспечение безопасности информации.

где ЕR (С) - эластичность риска по затратам;

%  - процентное изменение затрат па обеспечение безопасности данных;

- процентное изменение затрат па обеспечение безопасности данных;

%  - процентное изменение риска при изменение затрат;

- процентное изменение риска при изменение затрат;

Эластичность риска по затратам может быть больше или равна нулю. Когда она равна нулю, то можно утверждать, что даже незначительные затраты на обеспечение безопасности информации приведут к значительному уменьшению риска.

В соответствии с общей теорией экономики [41] оптимальным уровнем риска для коммерческих АИС можно считать тогда, когда эластичность функции риск - затраты равна 1.

ВЫВОДЫ И РЕКОМЕНДАЦИИ

Проанализирован перечень основных нормативно-правовых документов регламентирующих проектирование АИС в защищенном исполнении. В качестве основных документов рассматривались источники [1-8,10-14].

Проанализированы особенности каждого класса АС. Наиболее требовательными к защите являются 1-й и 2-й классы. Рассмотрение 3-го класса АС было опущено. Однако проектирование системы защиты в такой АС не значительно отличается от рассмотренных подходов.

Проанализирован порядок создания КСЗИ. Установлено, что такая разработка обычно состоит из четырех этапов. Наиболее ответственным является третий этап, так как именно на данном этапе реализуются все защитные мероприятия по требованиям и техническому решению, принятым на предыдущих этапах.

Были установлены основные требования к защите как конфиденциальной, так и секретной информации от несанкционированного доступа. Требования были сформированы в результате условно разделенных подсистем АС, в состав которых входит:

- подсистема управления доступом;

- подсистема регистрации и учета;

- подсистема обеспечения целостности.

Проанализированы основные принципы защитных мероприятий от несанкционированного доступа в АС, на основании которых установлено, что реализация таких принципов осуществляется с помощью так называемого "монитора обращений".

Для повышения эффективности используемых защитных мероприятий был проведен их математический анализ. На основании такого анализа установлено, что реализация защитных мероприятий для каждого предприятия (объекта) различна, соответственно и эффективность таких мероприятий от НСД для одних объектов будет выше (объекты большого бизнеса), а для других ниже (объекты малого бизнеса).

Проанализированы основные методы оценки эффективности защитных мероприятий в АС. К числу таковых относятся:

- классический;

- официальный;

- экспериментальный.

Разработан подход к оценке эффективности защитных мероприятий АС от НСД, для определения которой достаточно только иметь данные о необходимых требованиях защищённости и данные о полноте выполнения этих требований.

Предложены возможные пути оптимизации защитных мероприятий в АС путем выбора контролируемых параметров по различных показателям эффективности.

Разработаны инструкции и правила для пользователей и обслуживающего персонала, которые являются основой в проведении организационных мероприятий по защите информации.

Предложен простой способ скрытного устранения несанкционированного использования диктофона.

Предложено и рассмотрено несколько эффективных устройств и методов для постановки помех с целью устранения несанкционированного доступа к информации.

СПИСОК ИСТОЧНИКОВ

1. Закон України «Про інформацію» від 2.10.1992 р.

2. Закон України "Про захист інформації в автоматизованих системах"

3. НД ТЗІ 1.1-002-99 Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу.

4. НД ТЗІ 2.5-005-99 Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу.

5. НД ТЗІ 3.7-001-99 Методичні вказівки щодо розробки технічного завдання на створення комплексної системи захисту інформації в автоматизованій системі.

6. http://www.rts.ua/ – ДСТУ (Государственные стандарты Украины) имеющие отношение к АСУ ТП

7. ГОСТ 34.003-90 "Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения"

8. НД ТЗІ 1.1-003-99. Термінологія в галузі захисту інформації в комп’ютерних системах від несанкціонованого доступу.

9. Нечаев М. Правовые и организационные основы комплексных систем защиты информации // Корпоративные системы. – 2008. – №2. – С.54-57.

10. НД ТЗИ 3.7-003-05 "Порядок проведения работ по созданию комплексной системы защиты информации в информационно-телекоммуникационной системе"

11. ГОСТ 34.602-89 Техническое задание на создание автоматизированной системы.

12. ДСТУ 3396.0-96 Захист інформації. Технічний захист інформації. Основні положення.

13. НД ТЗІ 3.6-001-2000. Технічний захист інформації. Комп'ютерні системи. Порядок створення, впровадження, супроводження та модернізації засобів технічного захисту інформації від несанкціонованого доступу

14. НД ТЗІ 2.5-008-02. Вимоги із захисту конфіденційної інформації від несанкціонованого доступу під час оброблення в автоматизованих системах класу 2.

15. Измалкова С.А., Тарасов А.В. Принципы построения эффективной системы информационной безопасности // Управление общественными и экономическими системами. – 2006. – № 2

16. http://kiev-security.org.ua/ - Проблемы комплексной безопасности компьютерных систем

17. ГОСТ 34.603-92. Информационная технология. Виды испытаний автоматизированных систем. М.. 1993.

18. Бугайский К. Проблемы построения систем информационной безопасности //"Information Security/ Информационная безопасность" – 2008. – №2

19. Масюк М.И. НСД: теория и практика // "Специальная Техника". – 2003. – №3

20. Малюк А.А., Пазизин С.В., Погожин Н.С. Введение в защиту информации в автоматизированных системах. – М.: Горячая линия-Телеком, 2001. – 148 с.: ил.

21. Домарев В. В. Безопасность информационных технологий. Методология создания систем защиты. – Киев: ООО «ТИД «ДС». 2001. – 688 с.

22. http://all-safety.ru/ Подходы к оценке эффективности КСЗИ

23. http://www.vuzlib.net/ Оценка эффективности организационных проектов

24. Ю.Г. Бугров Системные основы оценивания и защиты информации: Учеб. пособие / Воронеж: Воронеж. гос. техн. ун-т, 2005. 354 с.

25. Головань В.Г., Кравченко С.И. Анализ возможностей повышения эффективности систем защиты информации на этапах их проектирования // Використання сучасних інформаційних технологій у підготовці та професійній діяльності правознавців: Матеріали V Молодіжної наукової конф. Одеськ. націон. юридичн. акад., 15 травня 2009 р. – Одеса: ОНЮА, 2009. – С.8-13.

26. Галкин А.П. Определение коэффициента готовности разрабатываемой радиоэлектронной аппаратуры, Сб. науч. тр. ВВПИ, вып. 9, Владимир, 1970, с.39-43.

27. Головенкин В.П. Об одном критерии качества автоматического контроля функционирования радиоэлектронной аппаратуры, «Вопросы радиоэлектроники», сер.ХП, вып.25, 1965, с.34-39

28. Убар P.P. О выборе контролируемых параметров. «Автоматика и вычислительная техника», № 3, 1971, с.47-52

29. Сергеев А.Г., Галкин А.П. К вопросу оптимального выбора диагностируемых параметров при испытаниях РЭА, Мат. сем. «Методы математического и физического моделирования и оптимизации параметров РЭА по результатам испытаний» ЦП, МП НТОРЭС М.,МдаТП, 1971,с.51-54.

30. Галкин А.П. Оценка эффективности связи на различных уровнях, Материалы ЕГГК «Эффективность и надежность сложных технических систем», М., МДНТП,1985, с,34-36

31. Барвинский Л.Л. Обоснование деления периодически использующейся радиоэлектронной аппаратуры на блоки с контролируемой работоспособностью. «Известия ВУЗов. Радиоэлектроника», №1, 1964, с.41-46.

32. http://www.am-soft.com.ua/ Информационный лист «Комплексные системы защиты информации»

33. Духан Е.И., Синадский Н.И., Хорьков Д. А. Применение программно-аппаратных срежств защиты компьютерной информации. Учебное пособие / Е.И. Духан, Н.И. Синадский, Д.А. Хорьков; науч. ред. д-р техн. наук, проф. Н.А. Гайдамакин. Екатеринбург: УГТУ-УПИ, 2008. – 182 с.

34. Меньшаков Ю.К. Защита объектов и информации от технических средств разведки. – М.: Росийск. гос. гуманит. ун-т, 2002. – 399 с.

35. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие для студентов учреждений среднего профессионального образования. – М.: ФОРУМ: ИНФРА-М, 2002. - 368 с.: ил.

36. Сидорин Ю.С. Технические средства защиты информации: Учеб. пособие. СПб.: Изд-во Политехн. ун-та, 2005. 141 с.

37. Торокин А.А. Инженерно-техническая защита информации. – М.: Гелиос АРВ, 2005. – 960 с.: ил.

38. Хорев А.А. Способы и средства зашиты информации. - М.: МО РФ, 2000. - 316 с.

39. Хорев А.А. Защита информации от утечки по техническим каналам. Часть 1. Технические каналы утечки информации. Учебное пособие. М.: Гостехкомиссия России, 1998. - 320 с.

40. Хорев А.А. Методы и средства поиска электронных устройств перехвата информации.- М.: МО РФ, 1998. - 224 с.

41. Фишер С. и др. Экономика. Пер. с .англ. -М.:"Демо ЛТД". -1994. - 864с.

42. Методы и средства защиты информации. В 2-х томах / Ленков С.В., Перегудов Д.А., Хорошко В.А., Под ред. В.А. Хорошко. - К. : Арий, 2008. - Том I. Несанкционированное получение информации. - 464 с, ил.

43. Методы и средства защиты информации. В 2-х томах / Ленков СВ., Перегудов -Д.А., Хорошко В.А., Под ред. В.А. Хорошко. - К. : Арий, 2008. - Том II. Информационная безопасность. - 344 с, ил.

ПРИЛОЖЕНИЕ А

|

из

5.00

|

Обсуждение в статье: ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы