|

Главная |

Обоснование необходимости защиты информации

|

из

5.00

|

Атака на информацию – это умышленное нарушение правил работы с информацией. Атаки на информацию могут принести предприятию огромные убытки. В последнее время сообщения об атаках на информацию, о хакерах и компьютерных взломах наполнили все средства массовой информации. Дать определение атаке на информацию на самом деле очень сложно, поскольку информация, особенно в электронном виде, представлена сотнями различных видов. Информацией можно считать и отдельный файл, и базу данных, и одну запись в ней, и целиком программный комплекс. И все эти объекты могут подвергнуться и подвергаются атакам со стороны некоторой социальной группы лиц. При хранении, поддержании и предоставлении доступа к любому информационному объекту его владелец, либо уполномоченное им лицо, накладывает явно либо самоочевидно набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию. С массовым внедрением компьютеров во все сферы деятельности человека объем информации, хранимой в электронном виде, вырос в тысячи раз. И теперь скопировать за полминуты и унести дискету с файлом, содержащим, например, план оказания автотранспортных услуг, намного проще, чем копировать или переписывать кипу бумаг. А с появлением компьютерных сетей даже отсутствие физического доступа к компьютеру перестало быть гарантией сохранности информации. Возможные последствия атак на информацию:

– Экономические потери – раскрытие коммерческой информации может привести к серьезным прямым убыткам на рынке,

– Известие о краже большого объема информации обычно серьезно влияет на репутацию фирмы, приводя косвенно к потерям в объемах торговых операций,

– Фирмы-конкуренты могут воспользоваться кражей информации, если та осталась незамеченной, для того чтобы полностью разорить фирму, навязывая ей фиктивные либо заведомо убыточные сделки,

– Подмена информации, как на этапе передачи, так и на этапе хранения в фирме может привести к огромным убыткам.

Естественно, компьютерные атаки могут принести и огромный моральный ущерб. Понятие конфиденциального общения давно уже стало "притчей во языцех". Само собой разумеется, что никакому пользователю компьютерной сети не хочется, чтобы его письма кроме адресата получали еще 5-10 человек. А именно так и происходит в тысячах и десятках тысяч случаев. Умышленные действия человека являются основной причиной повреждений электронной информации, и составляют 10% всех случаев. То есть, каждый десятый случай повреждения электронных данных связан с компьютерными атаками. Добравшись до информации, злоумышленники предпринимают следующие действия: в 16% случаев – производилась кража информации с различными последствиями, в 12% случаев информация была сфальсифицирована. В тех случаях, когда идет речь о безопасности, в отношении информации и информационно-вычислительных систем применяются общепринятые термины о свойствах этих объектов – категории.

Информация с точки зрения информационной безопасности обладает следующими категориями:

– Конфиденциальность – гарантия того, что конкретная информация доступна только тому кругу лиц, для кого она предназначена; нарушение этой категории называется хищением либо раскрытием информации

– Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений; нарушение этой категории называется фальсификацией сообщения.

– Аутентичность – гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор; нарушение этой категории также называется фальсификацией, но уже автора сообщения.

На сегодняшний день не существует разумных по критерию "цена/надежность" носителей информации, не доступных к взлому. Строение файлов, их заголовки и расположение в любой операционной системе может быть прочитано при использовании соответствующего программного обеспечения. Для бизнес-класса и частной переписки данная проблема решается гораздо проще и дешевле – с помощью криптографии. Любой объем информации от байта до гигабайта, будучи зашифрован с помощью более или менее стойкой криптосистемы, недоступен для прочтения без знания ключа. И уже совершенно не важно, хранится он на жестком диске, на дискете или компакт-диске, не важно под управлением какой операционной системы. Против самых новейших технологий и миллионных расходов здесь стоит математика, и этот барьер до сих пор невозможно преодолеть.

Информационная модель

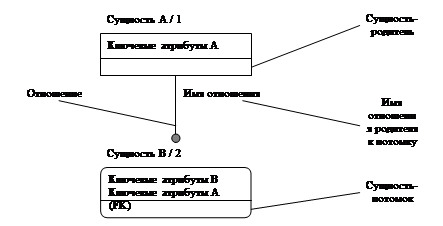

Информационная модель описывает представления данных в системе и их взаимосвязь. В качестве инструмента для построения функциональной модели было выбрано CASE-средство фирмы Computer Associates – ERwin, поддерживающее методологию IDEF1X. Методология IDEF1X – один из подходов к семантическому моделированию данных, который основан на концепции Сущность – Отношение (Entity – Relationship). Это инструмент для анализа информационной структуры систем различной природы. Сущность представляет множество реальных или абстрактных предметов (людей, объектов, мест, событий, состояний, идей, пар предметов и т.д.), обладающих общими атрибутами или характеристиками. Отдельный элемент этого множества называется "экземпляром сущности". Сущность обладает одним или несколькими атрибутами, которые либо принадлежат сущности, либо наследуются через отношение. Атрибуты однозначно идентифицируют каждый экземпляр сущности. Каждый атрибут идентифицируется уникальным именем. Атрибуты изображаются в виде списка их имен внутри блока ассоциированной сущности, причем каждый атрибут занимает отдельную строку. Определяющие первичный ключ атрибуты размещаются наверху списка и отделяются от других атрибутов горизонтальной чертой. Атрибут может быть формально определен как функция, отображающая набор сущностей, или набор связей, или набор значений, или декартово произведение набора значений. Каждая сущность может обладать любым количеством отношений с другими сущностями модели. Отношению дается имя, выражаемое грамматическим оборотом глагола. Имя отношения всегда формируется с точки зрения родителя, так что может быть образовано предложение, если соединить имя сущности-родителя, имя отношения, выражение мощности и имя сущности-потомка. Пример IDEF1X-модели показан на рисунке 1.4.

Рисунок 1.4 Пример IDEF1X-модели

Информационная модель, построенная с помощью IDEF1X-методологии, представляет логическую структуру информации об объектах системы. Эта информация является необходимым дополнением функциональной IDEF0-модели, детализируя объекты, которыми манипулируют функции системы. Таким образом, использование методологии IDEF1X позволяет строить информационные модели, описывающие взаимоотношения между объектами и процессами внутри системы. На информационной модели они отображаются в виде сущностей и соответствующих атрибутов и взаимоотношений между ними. В информационной модели представлены основные участвующие в рассматриваемом процессе документы в виде сущностей и атрибутов. Также в информационной модели показаны как связи сущностей между собой, так и использование информации, содержащейся в одних сущностях, при формировании других.

Проектная часть

|

из

5.00

|

Обсуждение в статье: Обоснование необходимости защиты информации |

|

Обсуждений еще не было, будьте первым... ↓↓↓ |

Почему 1285321 студент выбрали МегаОбучалку...

Система поиска информации

Мобильная версия сайта

Удобная навигация

Нет шокирующей рекламы